【笔记】电子取证常识笔记

赛前准备

思路拓展

- 很多思路都是找日志,注意时间是UTC时间

- 注意答题格式:大小写。。。

- 注意时区UTC/GMT/Z后缀

bitlocker

window cmd管理员

manage-bde -status查看状态manage-bde -protectors -get D:,自己改盘符,看bitlocker密码

window

自带计算哈希

certutil -hashfile temp_wallpaper.png md5- 支持MD2、MD4、MD5、SHA1、SHA256、SHA384和SHA512等。如果不指定HashAlgorithm,则默认使用MD5算法。

win+R 输入 recent 进入最近访问的文件

VMware Tools 传输缓存目录

- /Users/TTT/AppData/Local/Temp/vmware-TTT/VMwareDnD

后缀

| 后缀 | 含义 |

|---|---|

| .dat | 通用数据文件,常存储应用私有或二进制数据 |

| .db | 数据库文件(常见为 SQLite),用于结构化数据持久化 |

| .ini | 配置文件,以键值对保存程序设置 |

| .xml | 记录华为基础信息,可扩展标记语言,用于存放结构化数据(配置、备份、日志等) |

| .plist | 记录苹果基础信息 |

| .jar | 可以用jadx打开 |

| .pic | 文件名对应的是微信的消息数据库里的编号 |

| .splite | navicat打开 |

| .csv | excel打开 |

| .HEIC | 苹果拍照生成的图片格式,这个格式安卓手机在正常情况下是看不了的。当发送图片时,手机或者应用会将图片的格式进行转换改成其他类型 |

| .npbk | NOX 的备份文件 |

| .pcap .pcapng | Wireshark |

| .saz | Fiddler特有的格式,实际是ZIP压缩包,内含多个文件 |

| .har | Charles、Fiddler、浏览器,记录HTTP请求,手机代理抓包后导出。 |

| .cap | 通用抓包格式 ,本质是.pcap。 |

| .vmdk | 可以用FTK打开 |

微信

记录数据库

- message/message1/2/3。。。

手机

真实的IMEI是15位

手机的型号——搜Model

手机SIM卡序号——搜SimSerialNumber

安卓

版本号Build Number

- system/build.prop文件找ro.build.display.id/ro.build.id

IOS

- iOS来说是不支持本身改热点名的,热点名就是和设备名保持一致

电脑

共用

- Photos.Sqlite 数据库可以通过以下文件路径找到:

- iOS:/private/var/mobile/media/PhotoData/Photos.Sqlite

- Mac OS:/Users/

/Pictures/PhotosLibrary.photoslibrary/database/Photos.sqlite

mac

- icloud:

\var\mobile\Library\Mobile Documents\com\~apple~CloudDocs |

图片

通用唯一标识符UUID/GUID

- UUID 是学术和开放标准的叫法;GUID 是微软对这一标准的实现和推广时使用的名称

- 数据库中可以靠它找指定图片

苹果实况照片

- iPhone 中的实况照片扩展名为.HEIC, 数据库中可以用SQL语句筛选一下扩展名符合且ZVIDEOCPDURATIONVALUE (视频片段长度,具体情况自己更改) 字段不为 0 的照片:

SELECT Z_PK, ZFILENAME |

后置摄像镜头拍摄

- 搜摄像头信息

back camera

数据库中文件类型判断

- MsgSource中看有没有<imgmsg>标识

火眼

Apple ID

- 分析-基本信息-设备信息-Apple ID登录历史

电话卡集成电路卡标识符ICCID/手机网络运营商公司的名称

- 分析-基本信息-SIM卡记录

微信账号

- 内部ID,而不是昵称

搜索

- 简体繁体英文都要试

- imei/InternationalMobileEquipmentIdentity

应用安装时间

- 分析-应用列表

软件技巧

vscode

格式化json

- 选中JSON文本,按 Ctrl+Shift+P,搜索 "Format Document"一键格式化一行json

Xways

右键属性

特殊属性

SSID

- 就是网络名

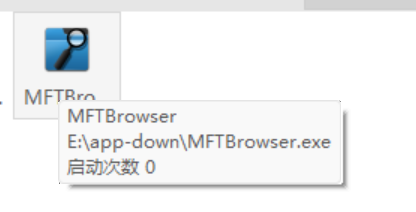

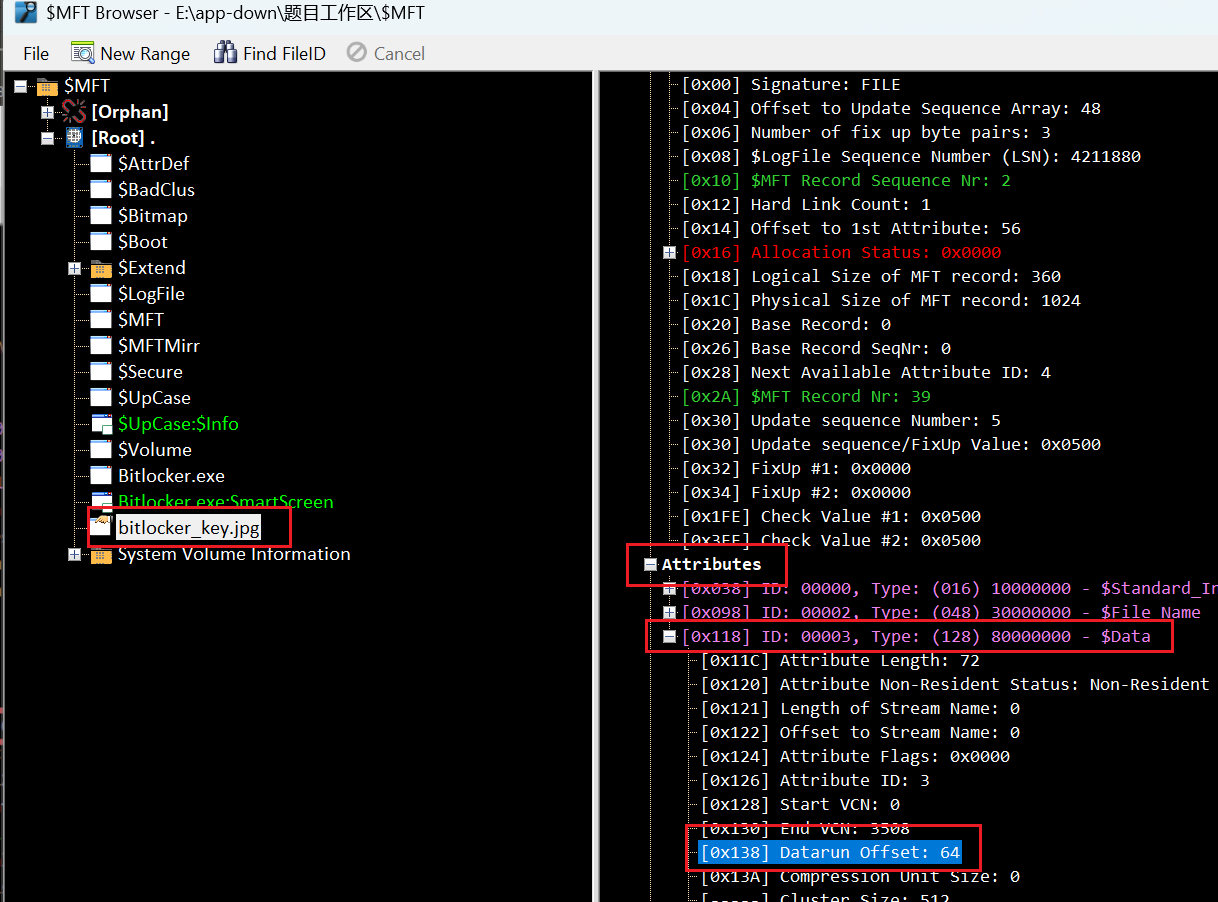

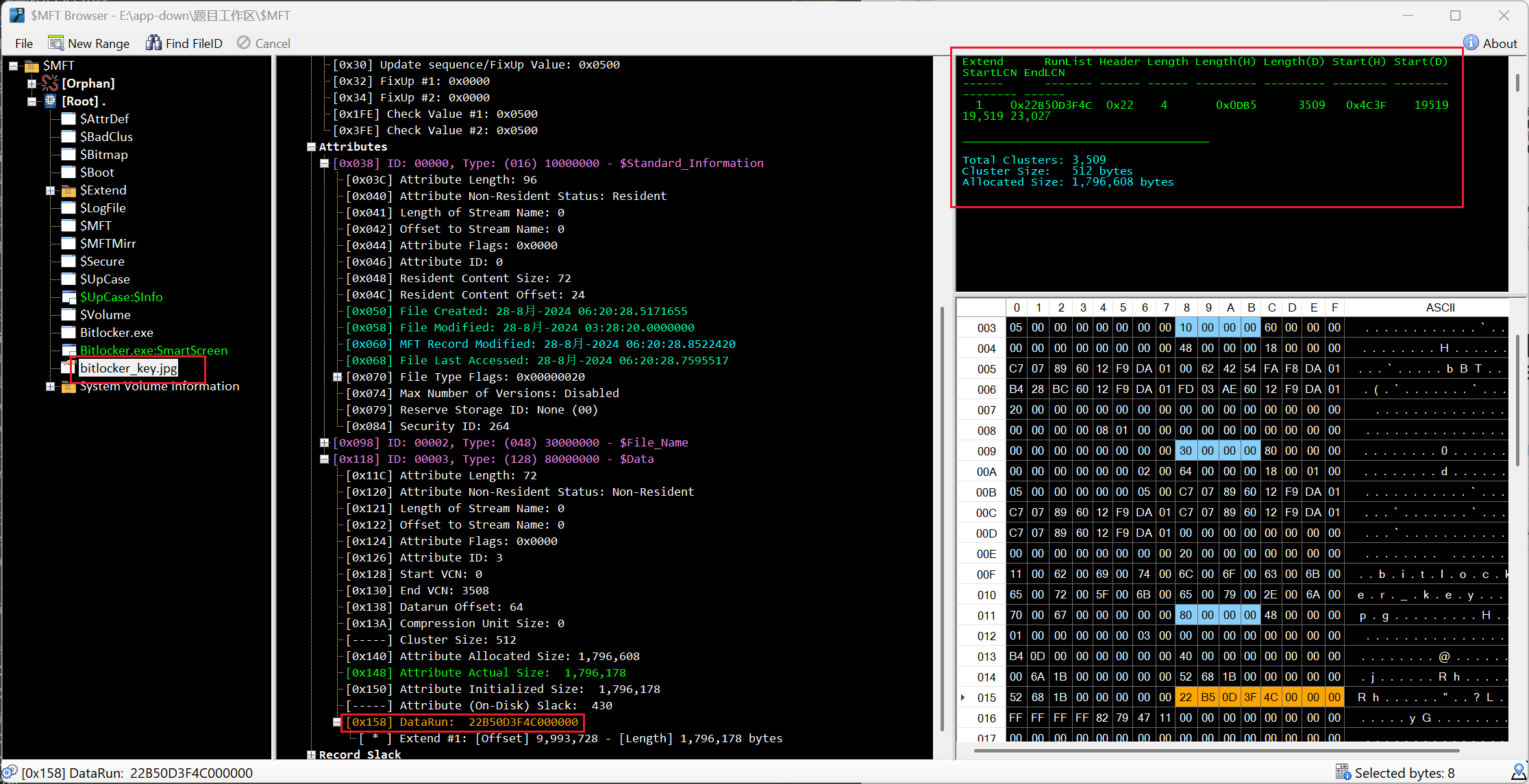

已删除的文件的运行列表(Run List)的运行偏移量(Run Offset)数量

- MFT通常指NTFS文件系统中的主文件表

- 💻 从X-Ways Forensics导出MFT的步骤

- 获取MFT文件:在X-Ways中加载证据文件(如磁盘映像)后,MFT通常作为$MFT系统文件存在。

- 通过浏览文件系统 找到根目录下的$MFT(需开启显示系统/隐藏文件)。

- 导出MFT:右键点击$MFT文件,选择 导出(Export)或 另存为(Save As),将其保存到指定位置。

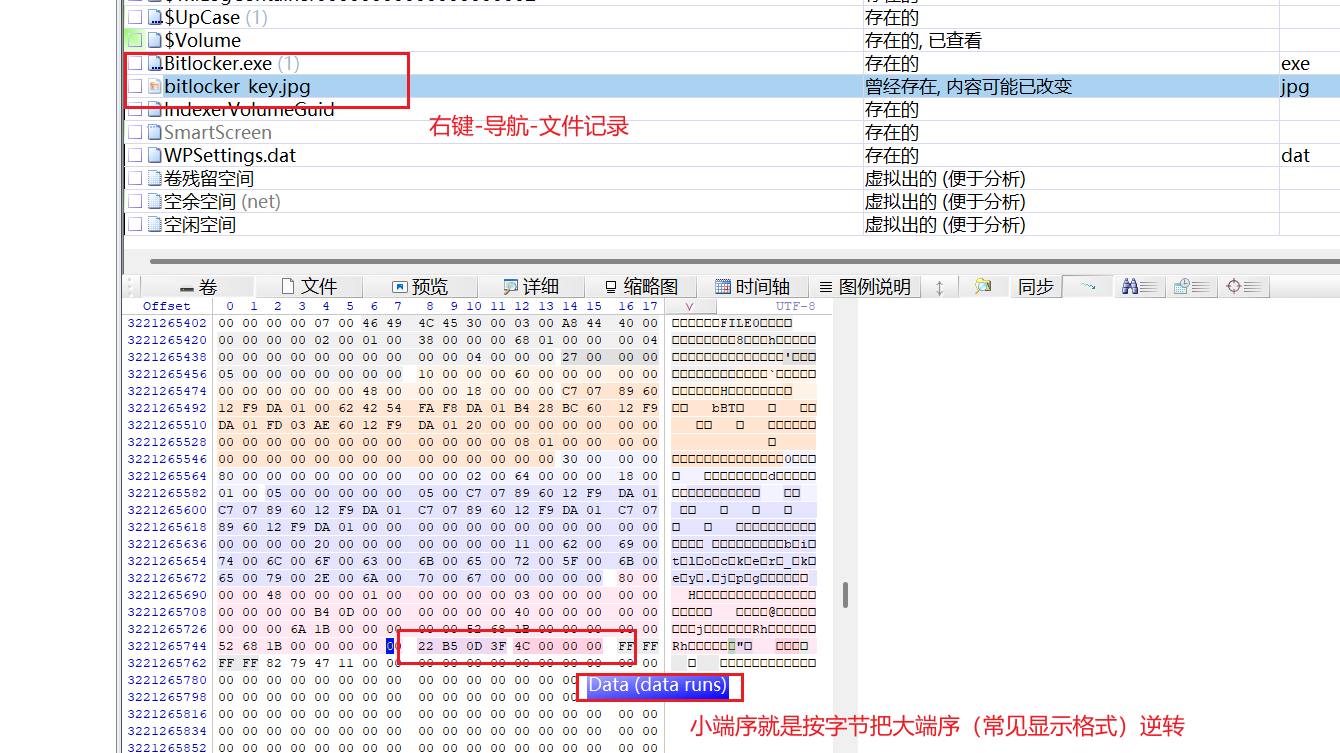

已删除文件的第一个运行的十六进制值(低端字节序 Little-Endian)

- 小端序需要将文件中看到的内容(大端序)按字节逆序.

- 4C 3F 0D B5 22

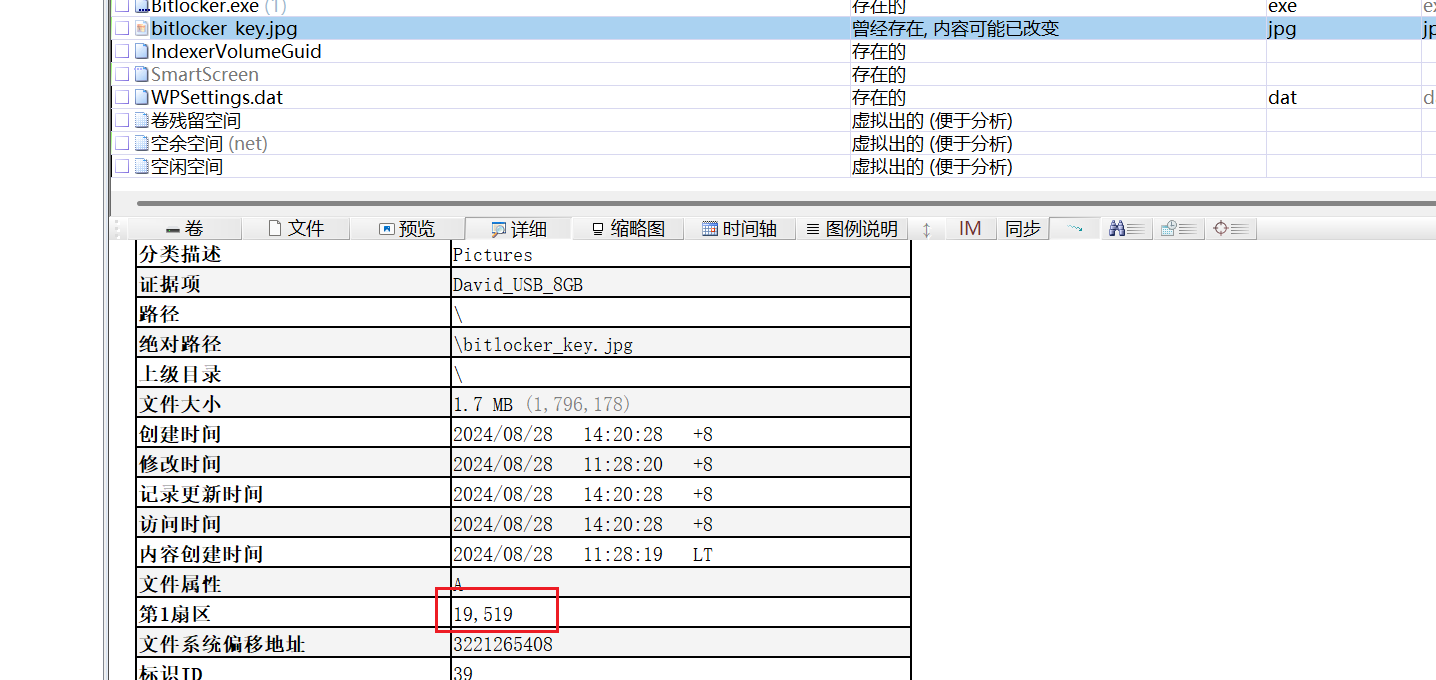

已删除文件的第一个运行偏移量(Run Offset)

已删除的文件的第一个运行的簇运行长度(Run Length)

- 3509

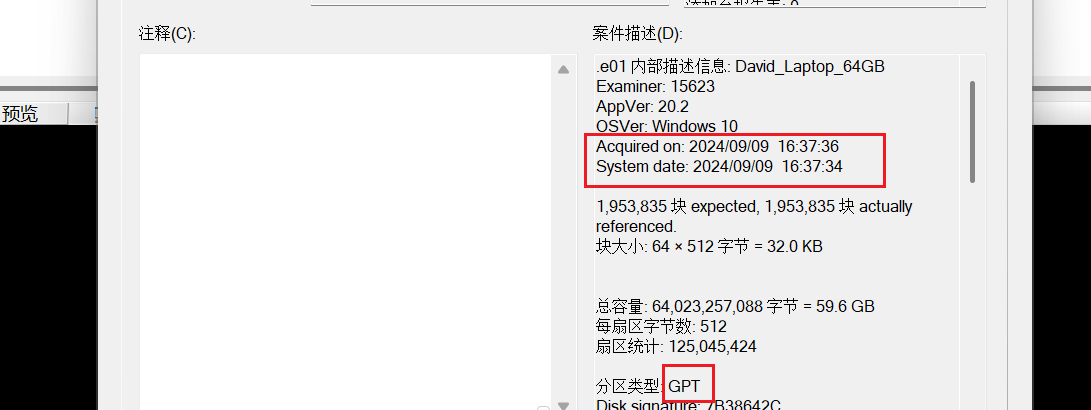

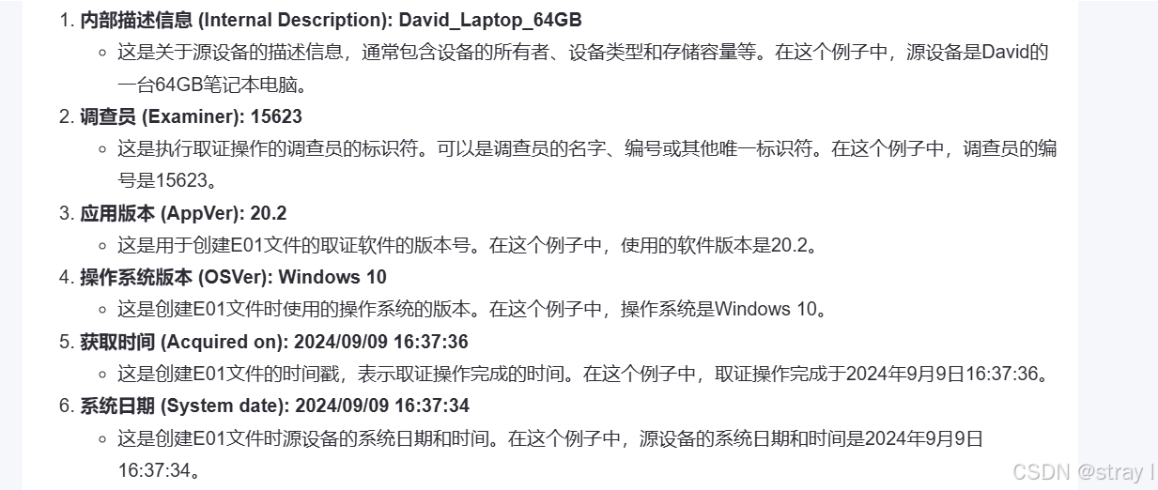

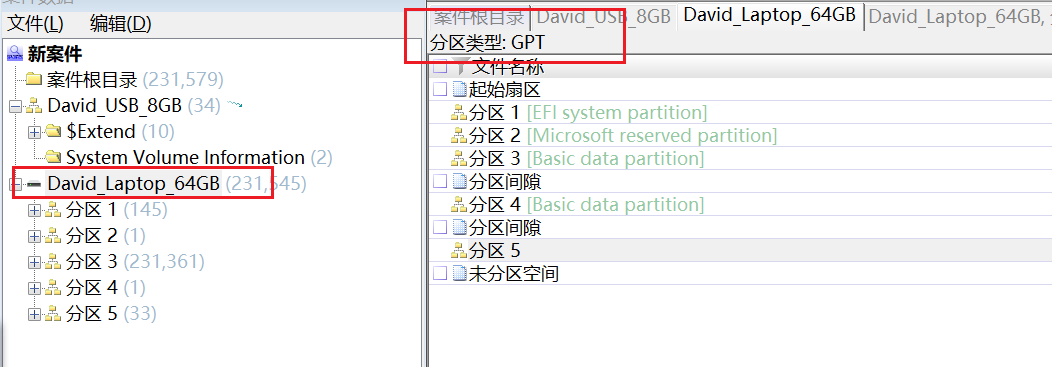

分区格式(Partition)

- Xways直接看,火眼用来对应盘符和分区号

app

短信相关搜索SMS(一般英文名)

雷电APP分析-Frida脚本-SQLite数据库

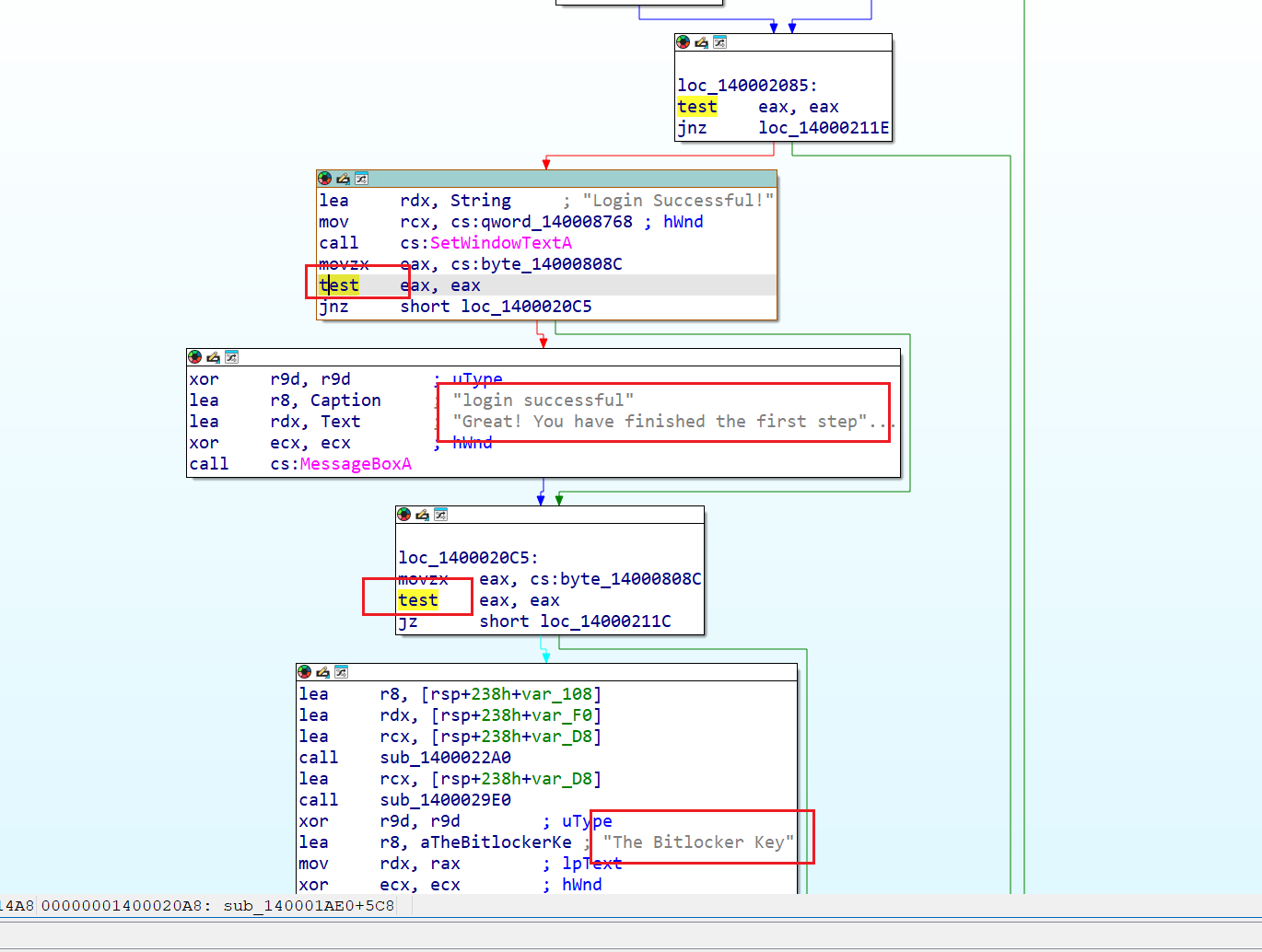

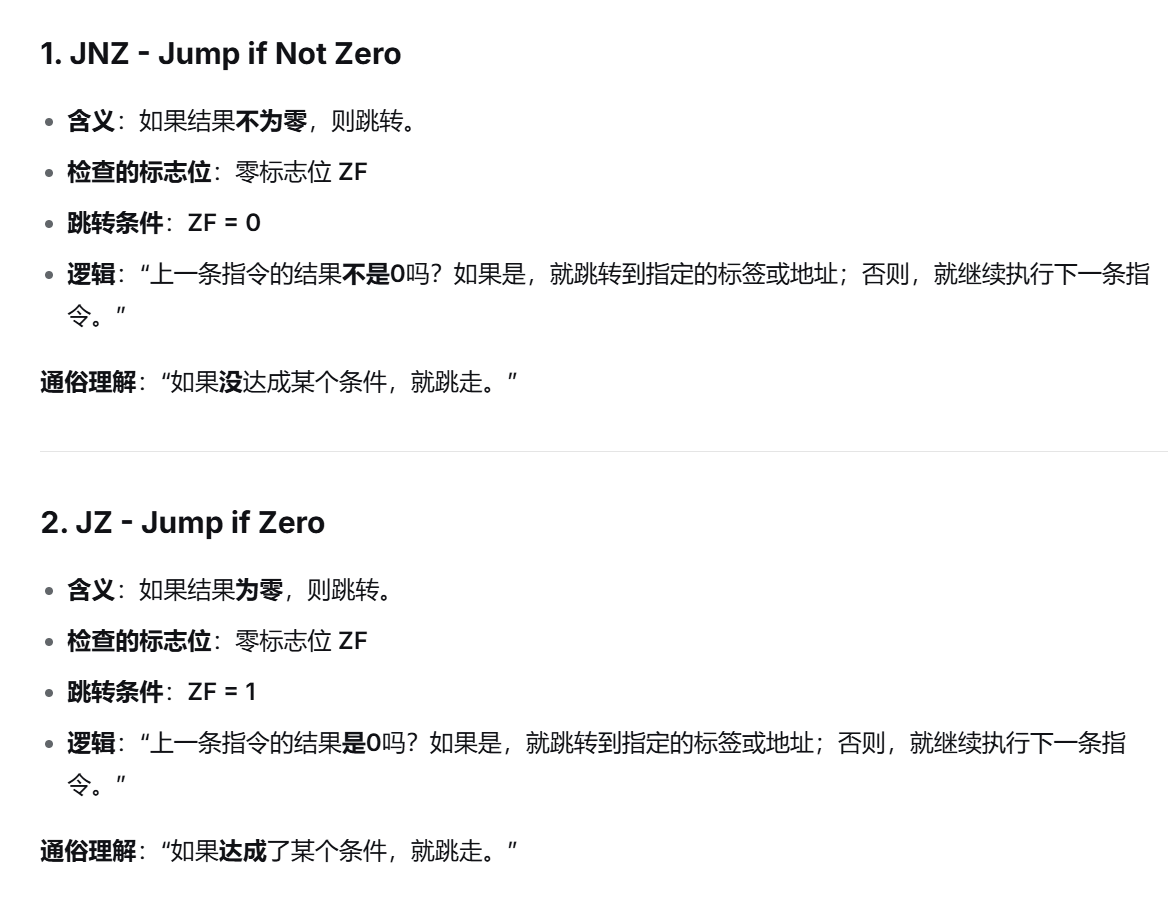

汇编

- nop:no operation

- jne:jump if not equal

- cmp:compare

- mov:将一个数据从源地址传送到目标地址(移动/赋值)

- MOV AX,[SI],作用是将寄存器SI的内容A当做地址看待,将地址为A处的内容传送给AX;

- 俩都是test(按位与计算)然后JZ,JNZ跳转

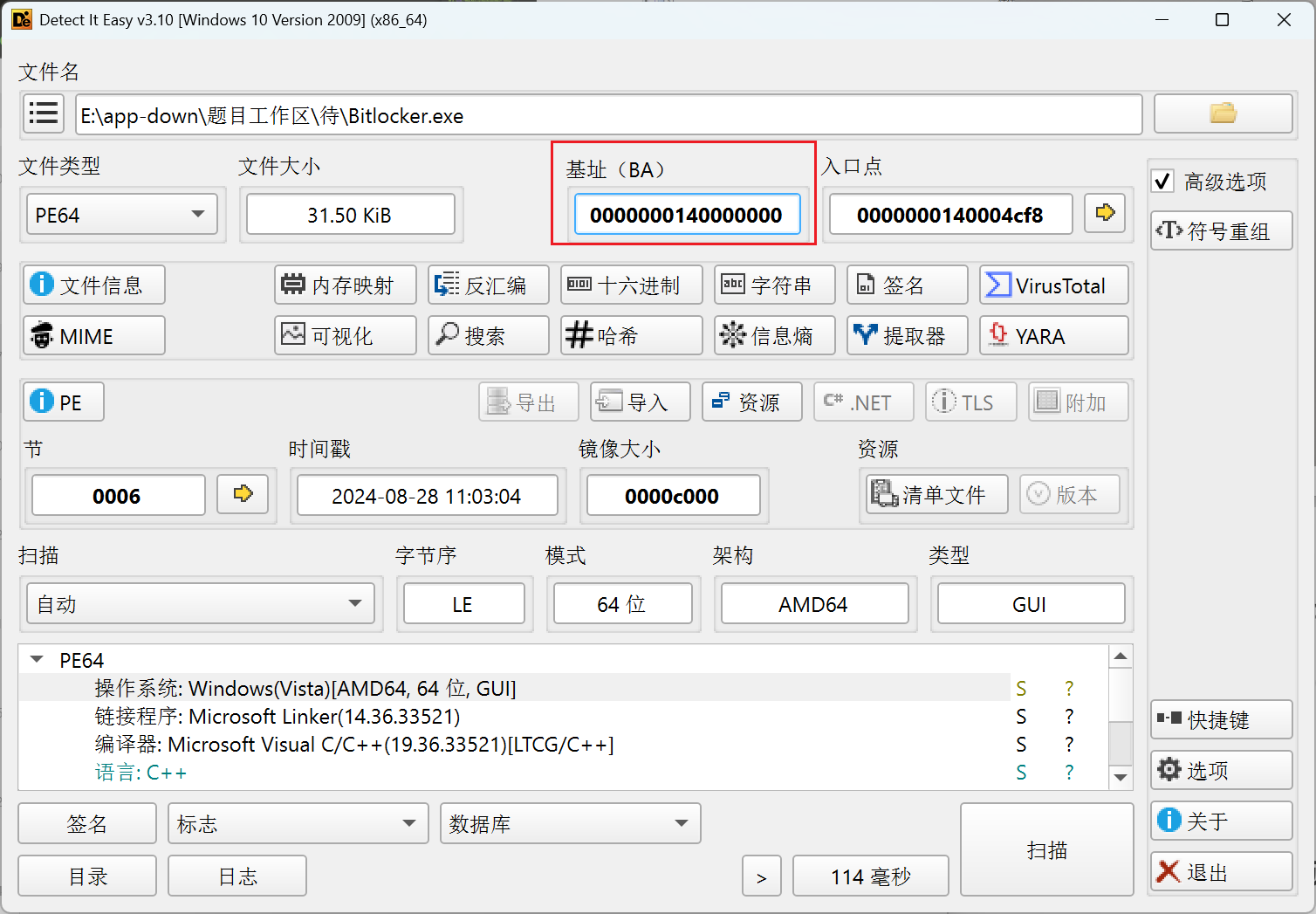

基址

- (

把 IDA View 拉到最上面可以看到不行得用die-高级选项)

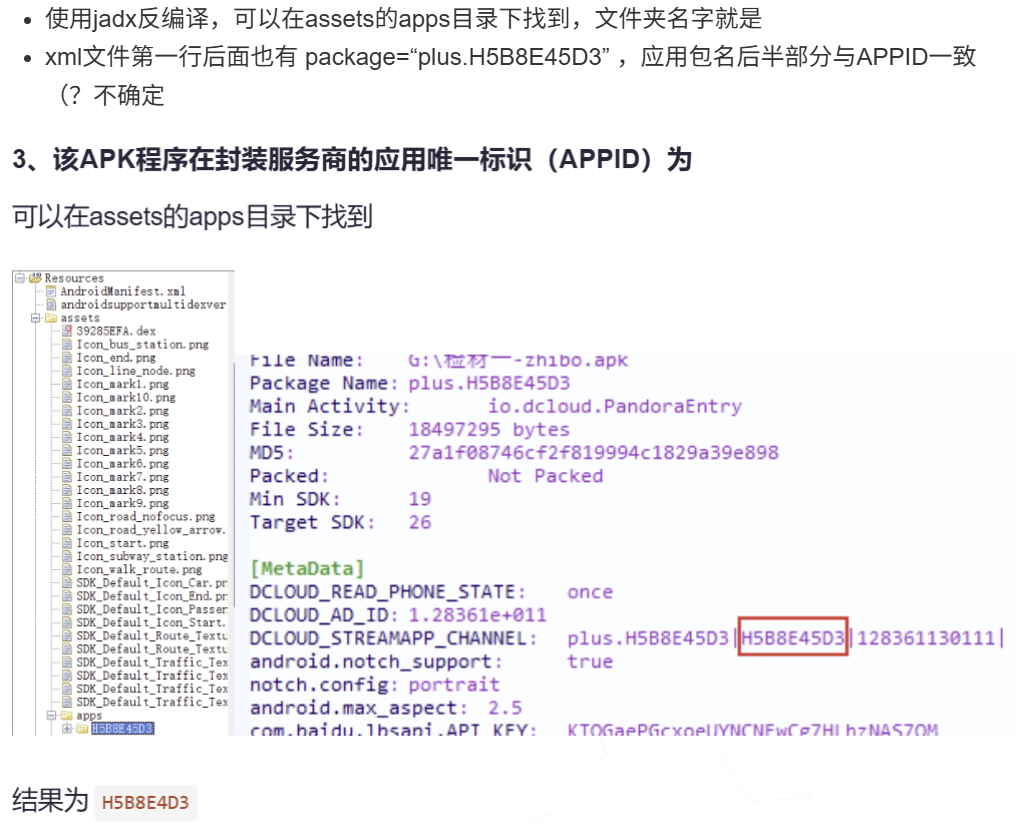

应用包名

- jadx反编译,查看AndroidManifest.xml,package的值就是包名

- 雷电直出

封装服务商的应用唯一标识(APPID)

- jadx直接搜应用包名好了

- 雷电直出-第三方服务-调证值

安卓权限中英文对应

网上找到的对应关系表,在images文件夹存储文件名为:安卓权限中英文对应表.jpeg

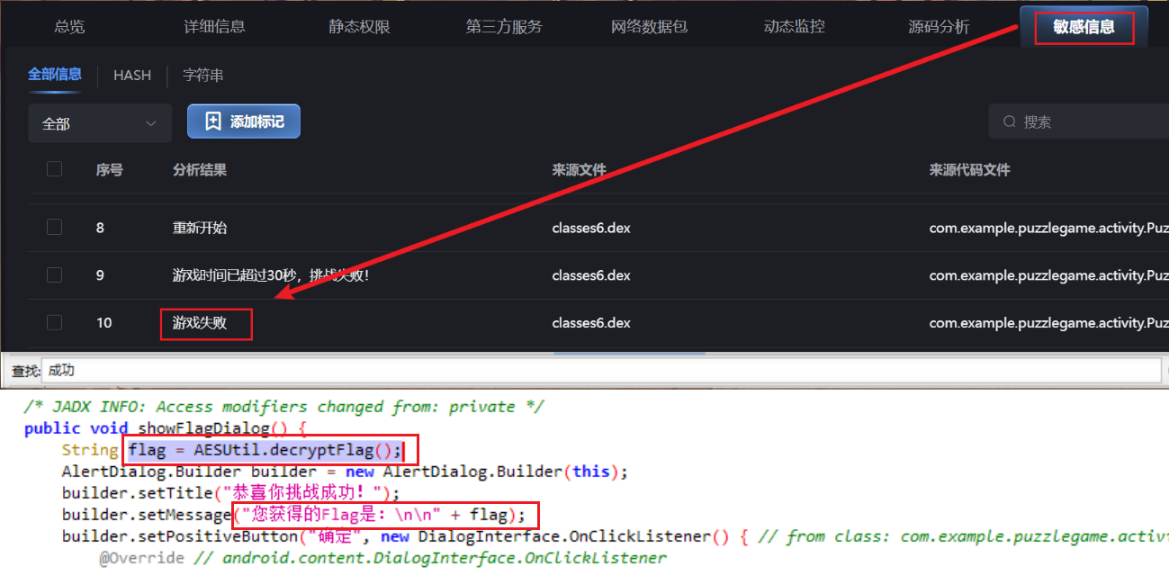

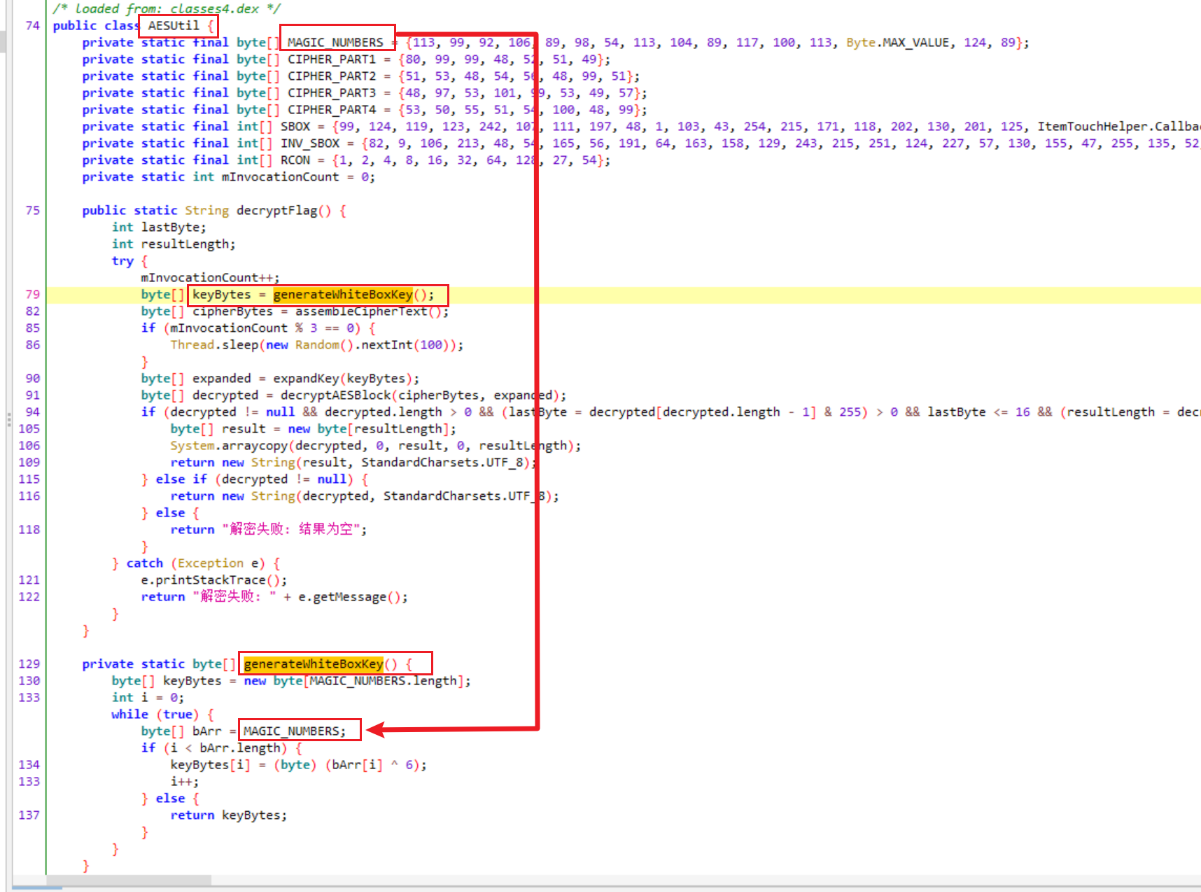

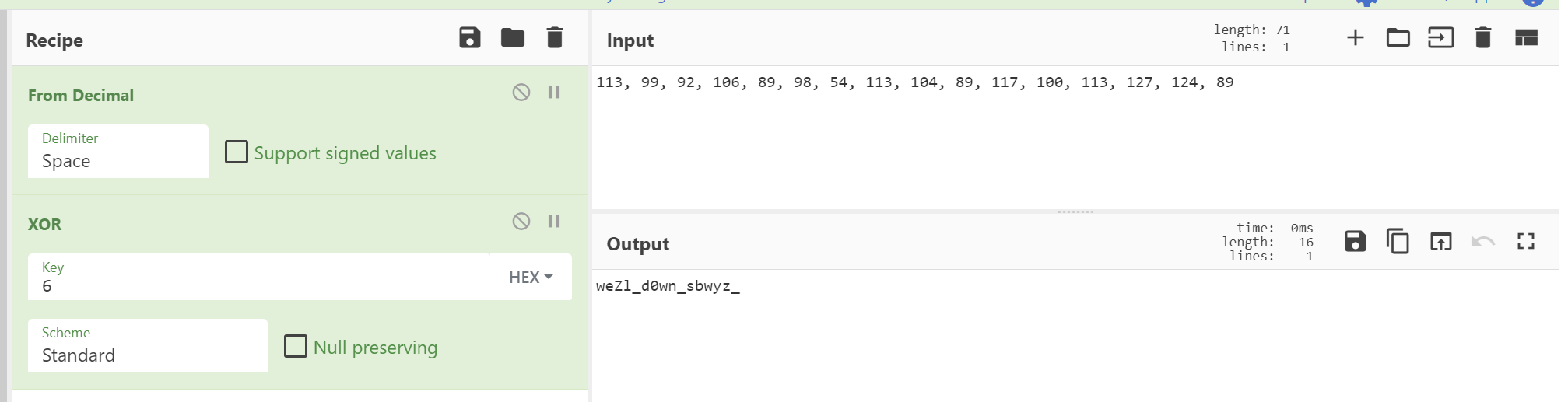

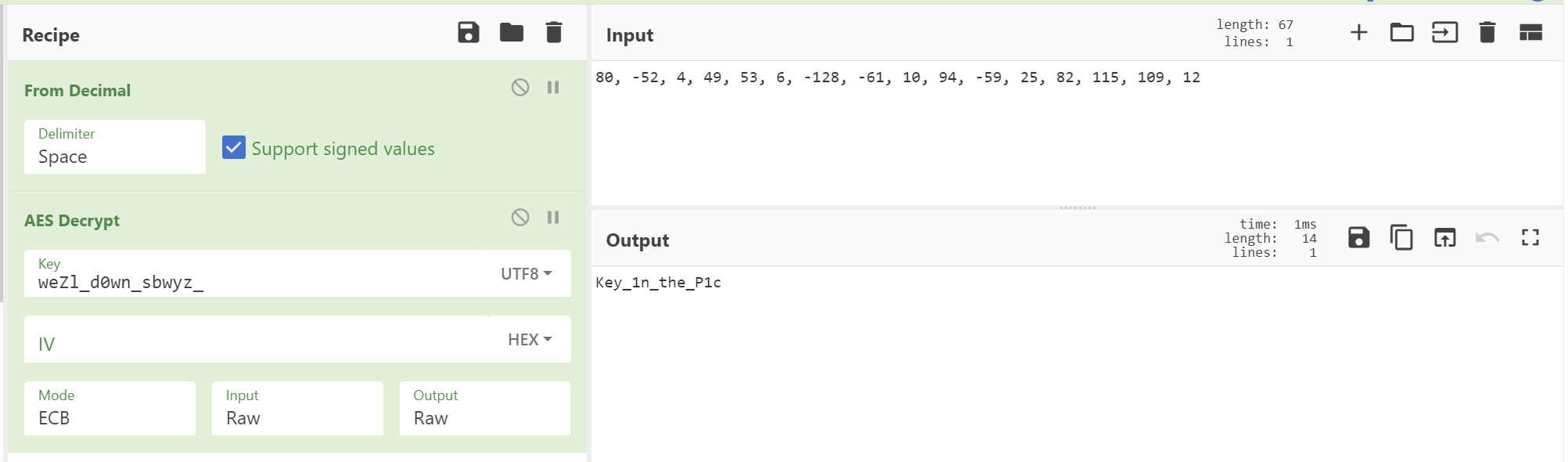

AES解密

【25平航-27】分析倩倩的手机检材,手机内Puzzle_Game拼图程序拼图APK中的Flag1是什么

- 在Java中,Byte.MAX_VALUE 是 127,Byte.MIN_VALUE = -128

- 密码:两种方法

from Crypto.Cipher import AES |

- 密文其实是在下面的 hexStringToByteArray 方法中(理解不了一点伪C代码。。可能这位置靠猜?

- 判断AES使用的是ECB模式

- 如果代码中没有指定模式,通常是ECB

- 如果是CBC模式,通常会有IV参数

byte[] decrypted = decryptAESBlock(cipherBytes, expandedKey, iv); |

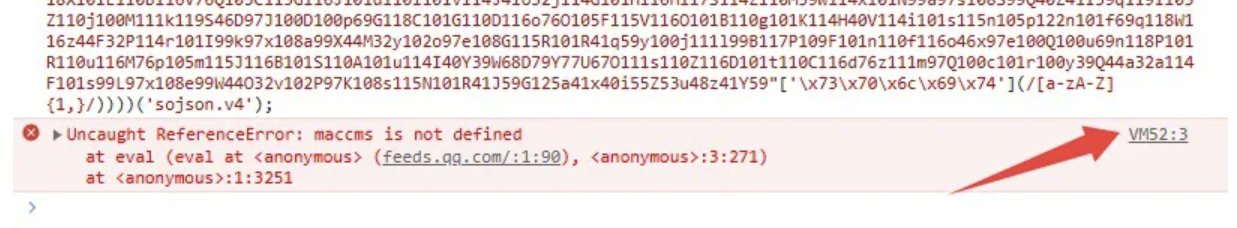

sojson.v4解密——来源

- 复制到浏览器控制台(或者node环境或者直接丢vs里面运行也行),按下回车键确认

- 点击箭头所示位置跳转到定义,解密成功

换脸模型

配置文件搜.json

neo4j

存放数据的数据库的名称

- data/databases/graph.db

启动控制台

- neo4j.bat console

- http://localhost:7474/

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 落殷回的博客!

评论