【比赛】2025-SPC-第三届实战应用大赛电子取证wp

dUhJey1fyGfDnVcc8OBQkgY93Vl5pU1d2wWGErAoEJOKMWkT33TCF2Dmopow1nvP

计算机部分

5、分析计算机镜像,查询计划任务【User_Feed_Synchronizatio】的每天触发时间?(答案格式(北京时间):12:12)

- 忘记加8了呜呜呜呜呜不是为什么火眼显示时间是UTC啊

- 下回记得了呜呜呜

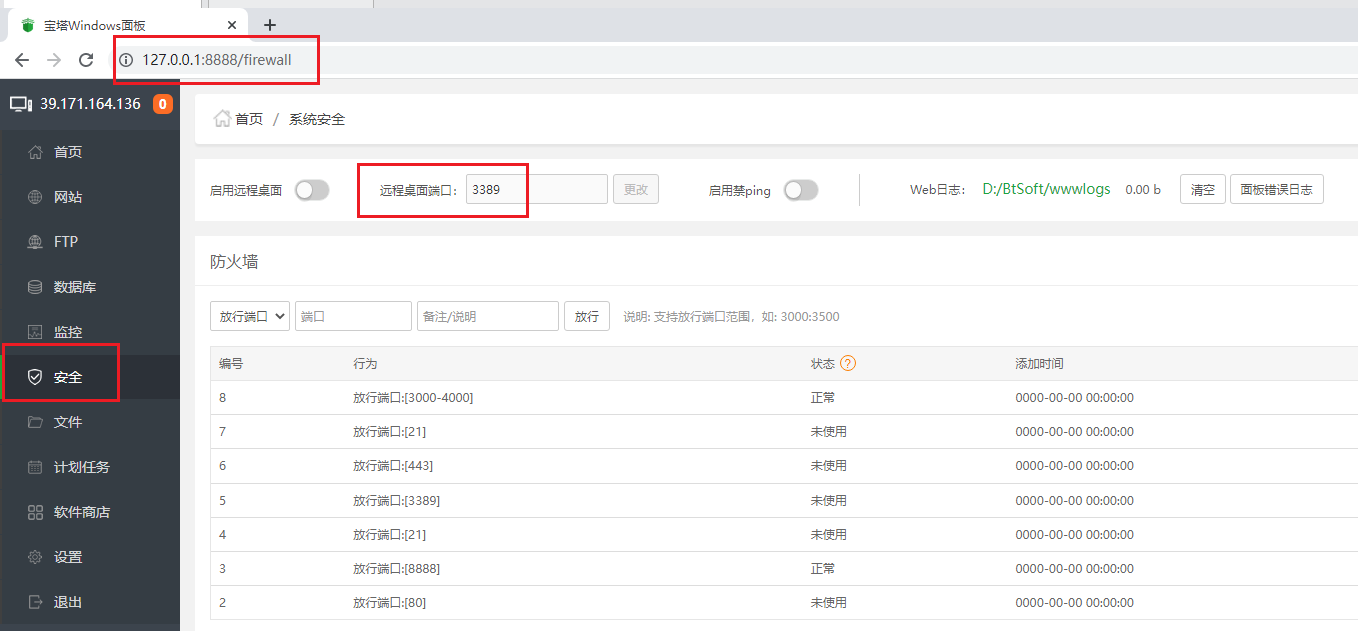

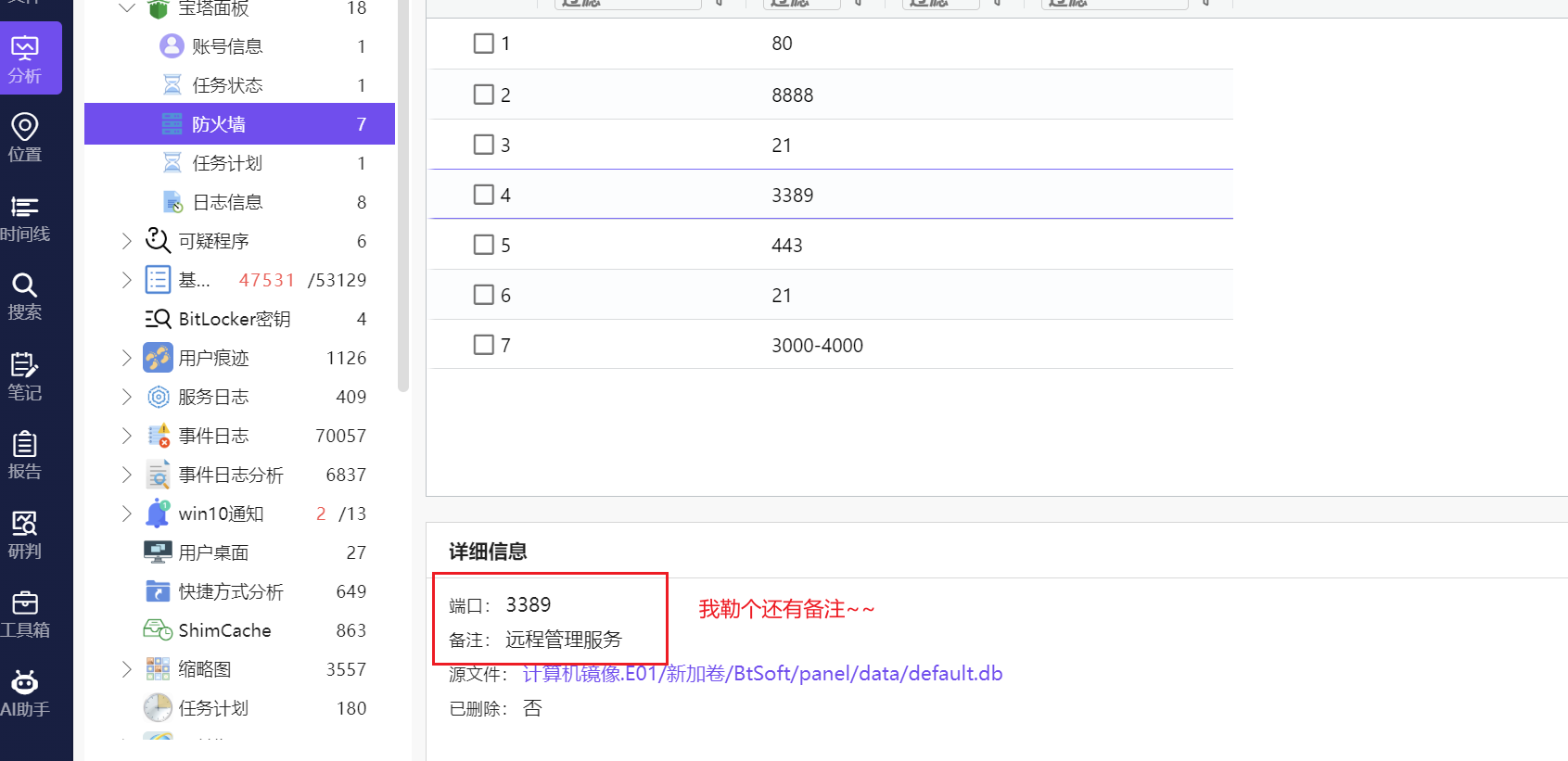

6、分析计算机镜像,涉案计算机中宝塔面板的远程桌面端口号为?(标准格式:123)

- 就一个字,蠢

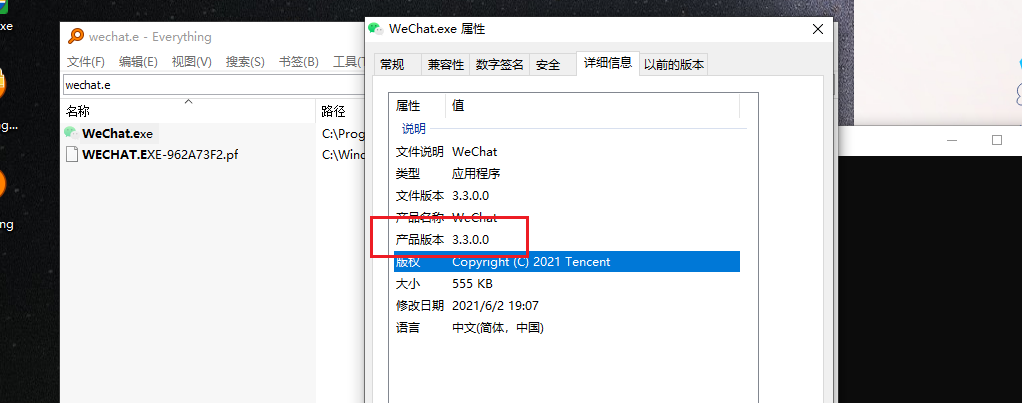

7、分析计算机镜像,【微信】应用的版本号为?(标准格式1.1.0.0)

- 找错了

- 两个字,好蠢

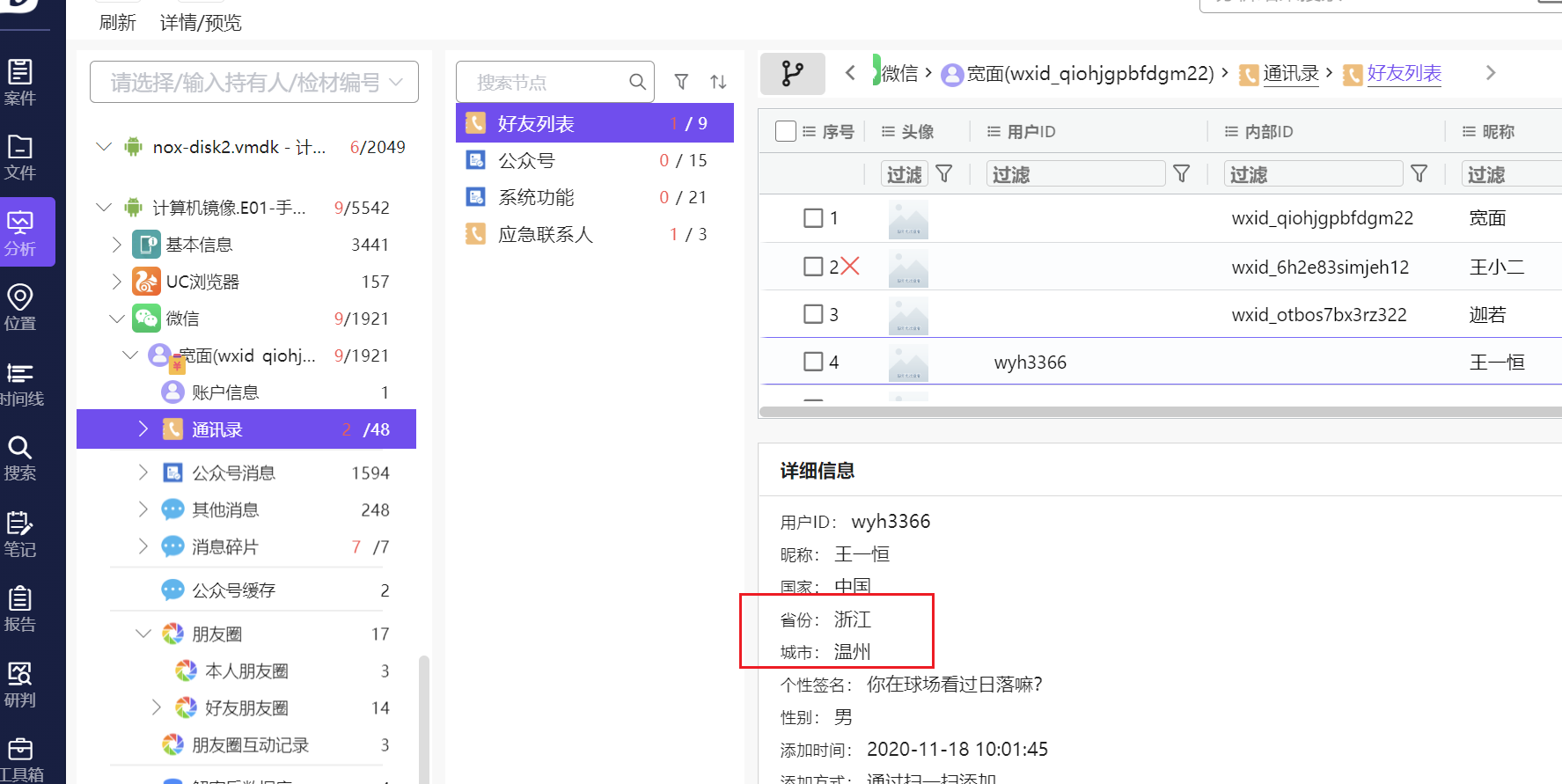

10、分析计算机镜像,请确认涉案同伙【王一恒】所在的地址为(标准格式:杭州)

- DGbw2022

- 火眼huawei备份右键添加为新检材

- 温州

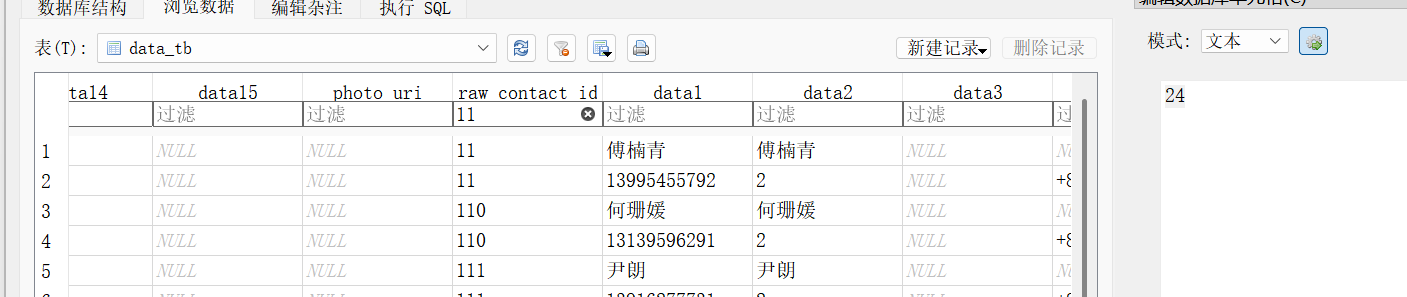

11、分析计算机镜像,确认涉案人员【傅楠青】的手机号码的后四位(标准格式:1234)

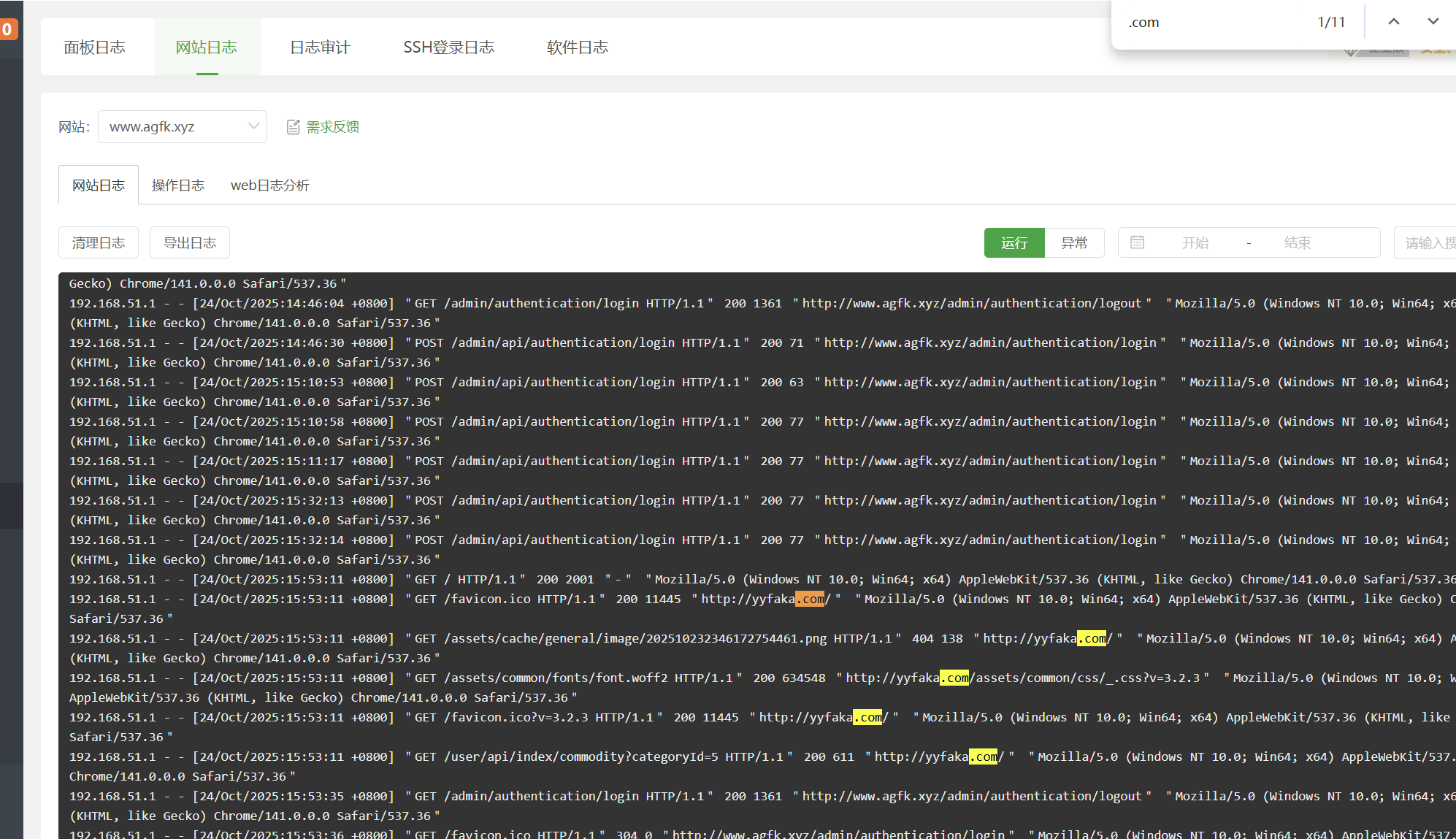

将回收站的“contact.db”文件复制出来查看即可

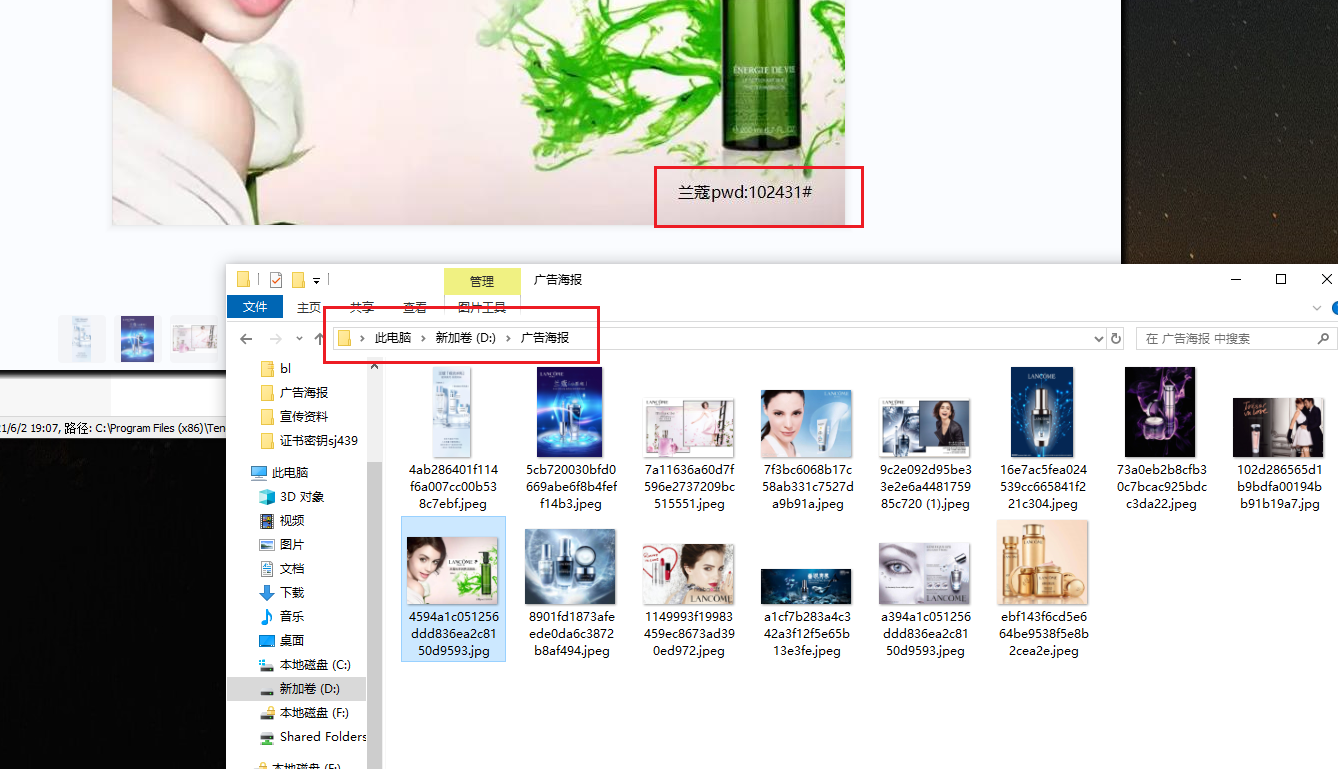

12、分析计算机镜像,确认涉案过期商品【兰蔻青春优氧精华】专柜价(标准格式:123)

解密的密码在图片中右下角有密码“102431#”

13、分析计算机镜像,确认涉案网站后台admin11账户登录的密码为(标准格式:adc123)

- 超级蠢呜呜呜呜呜烦死了

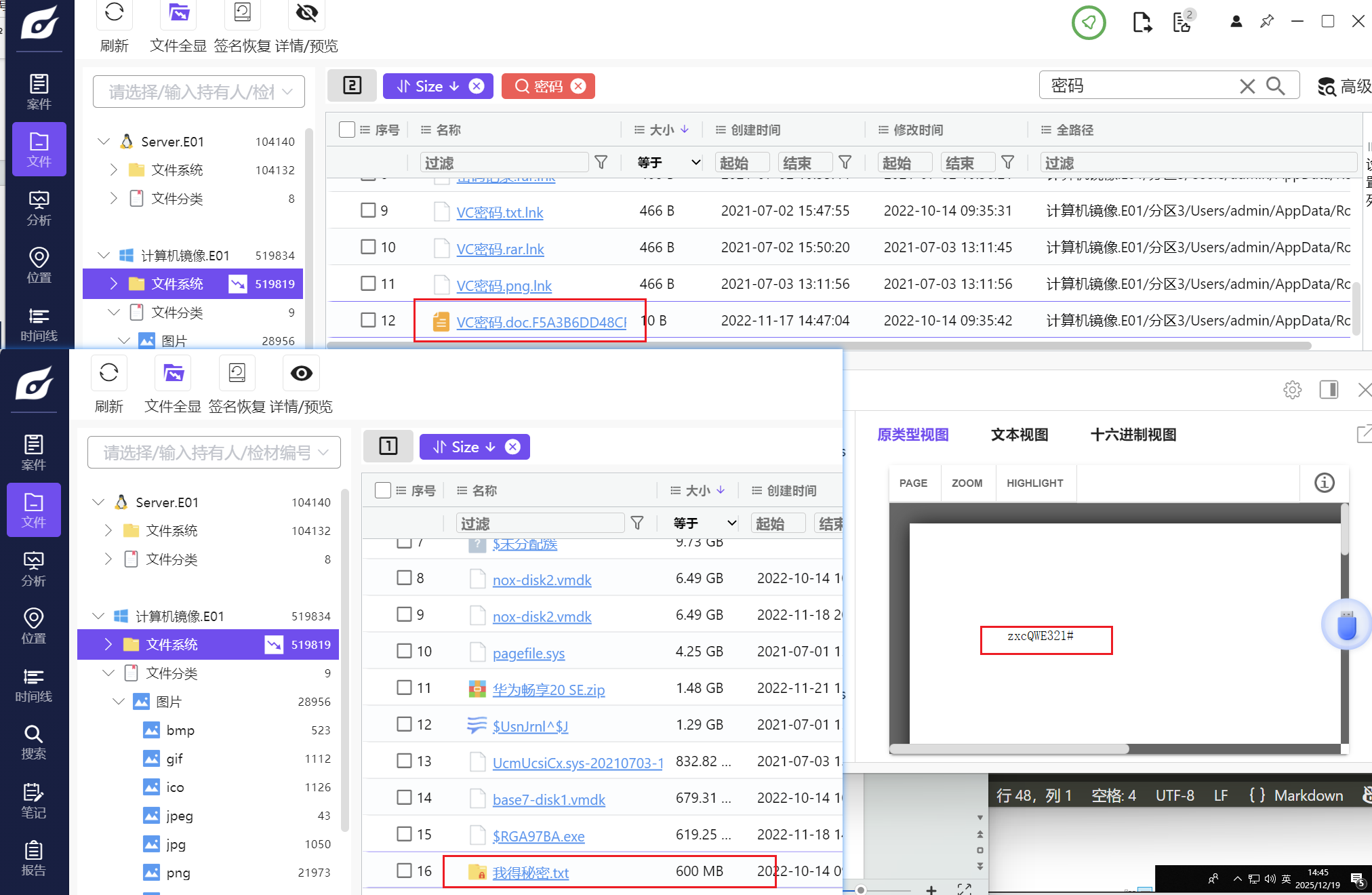

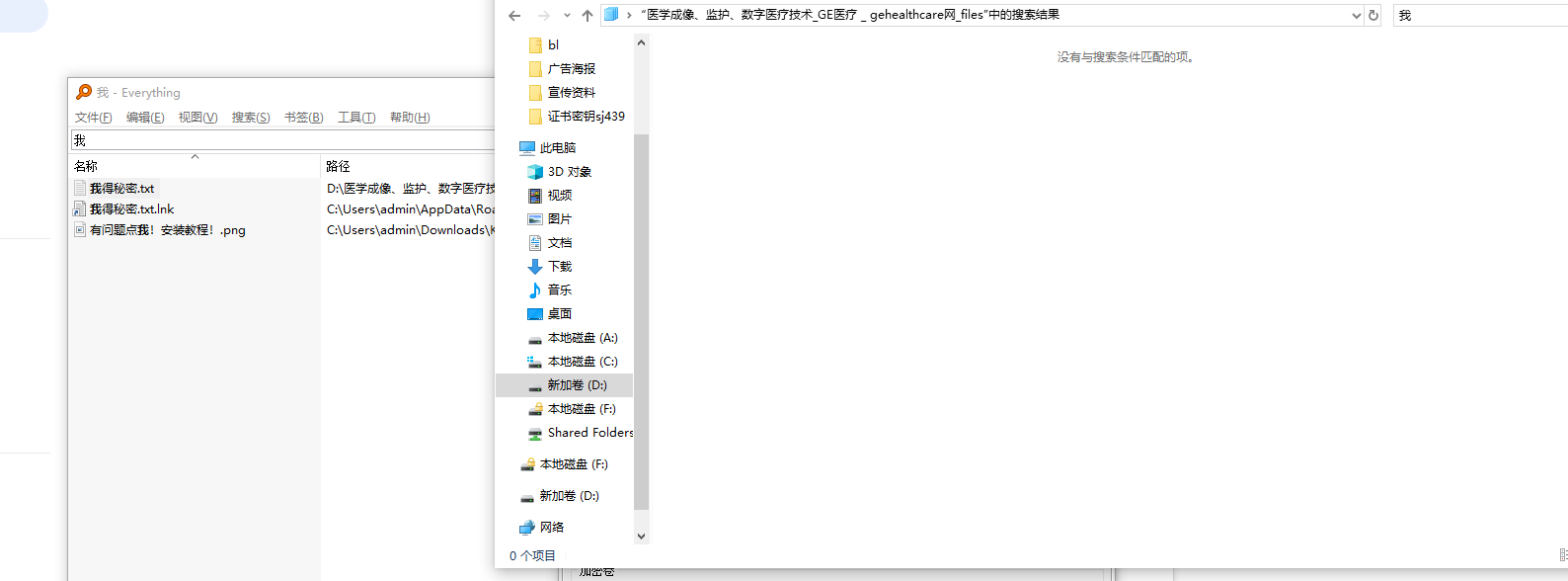

17、分析计算机镜像,其中隐藏了一个VeraCrypt加密容器文件,该加密容器中存放的图片文件名为(标准格式:abc.txt)

火眼文件全显-然后根据文件大小排序,发现有一个文件异常

- zxcQWE321#

- 直接看是看不到的(挠头

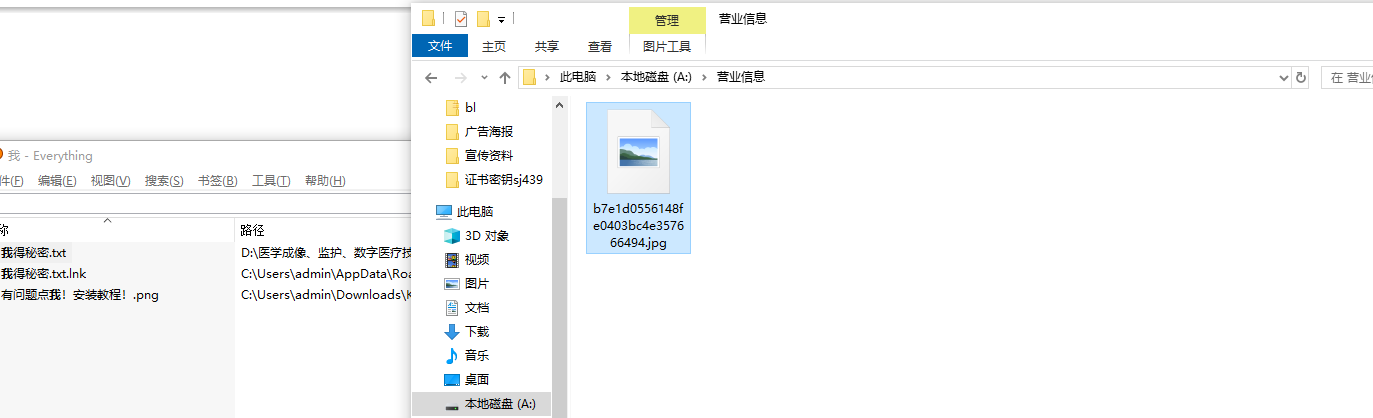

18、分析计算机镜像,确认涉案公司的成立时间(标准格式:2022年01年01日)

- 修复文件头

服务器部分

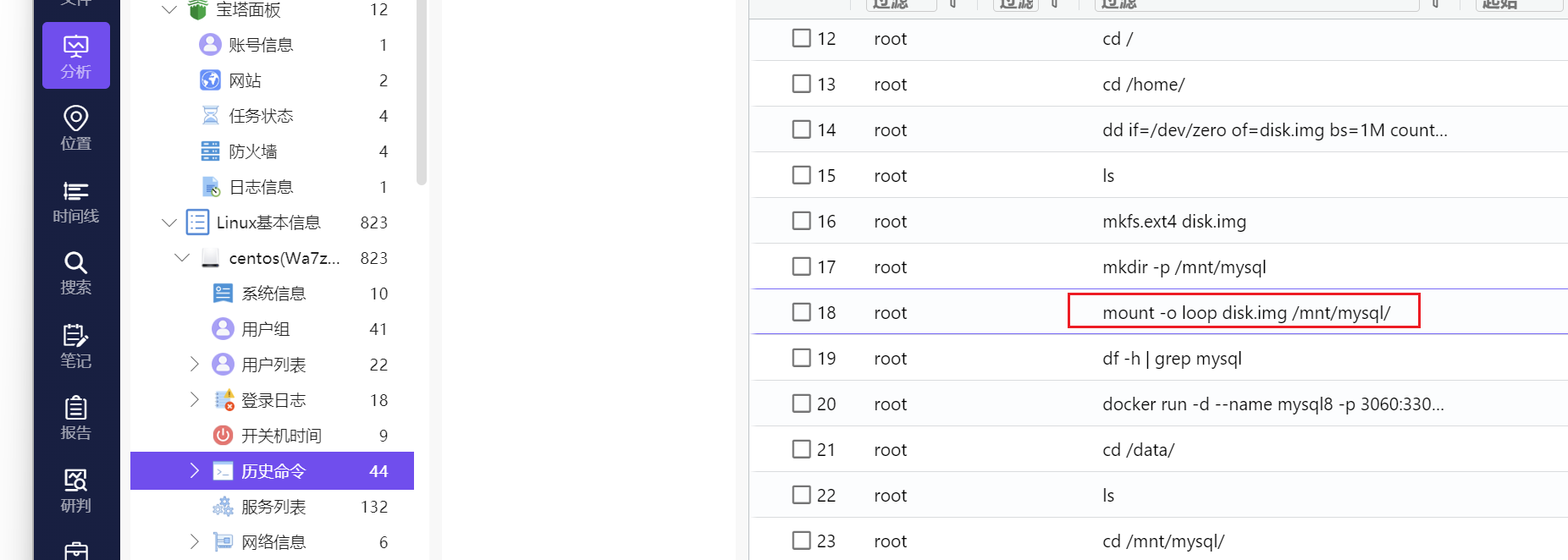

5、分析服务器镜像,虚拟镜像文件挂载的路径是?(答案格式:/abc/abc)

- 服了当时光想着回忆命令回忆不起来了

- 历史命令

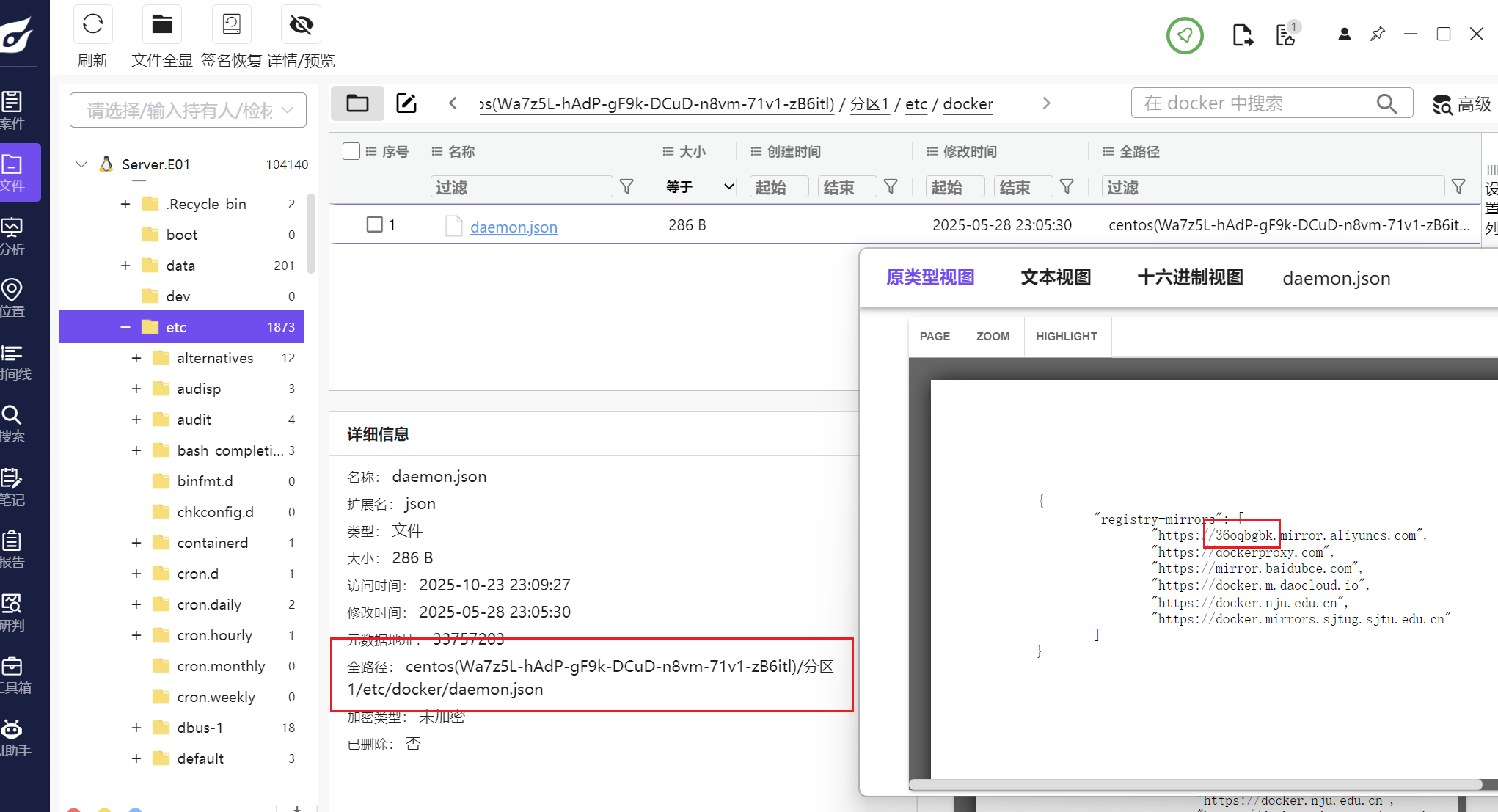

6、分析服务器磁盘镜像,Docker配置了阿里云专属加速地址,其ID是?(答案格式:90abcdef)

- Docker 配置文件中查看

- 下回知道是啥东西了呜呜

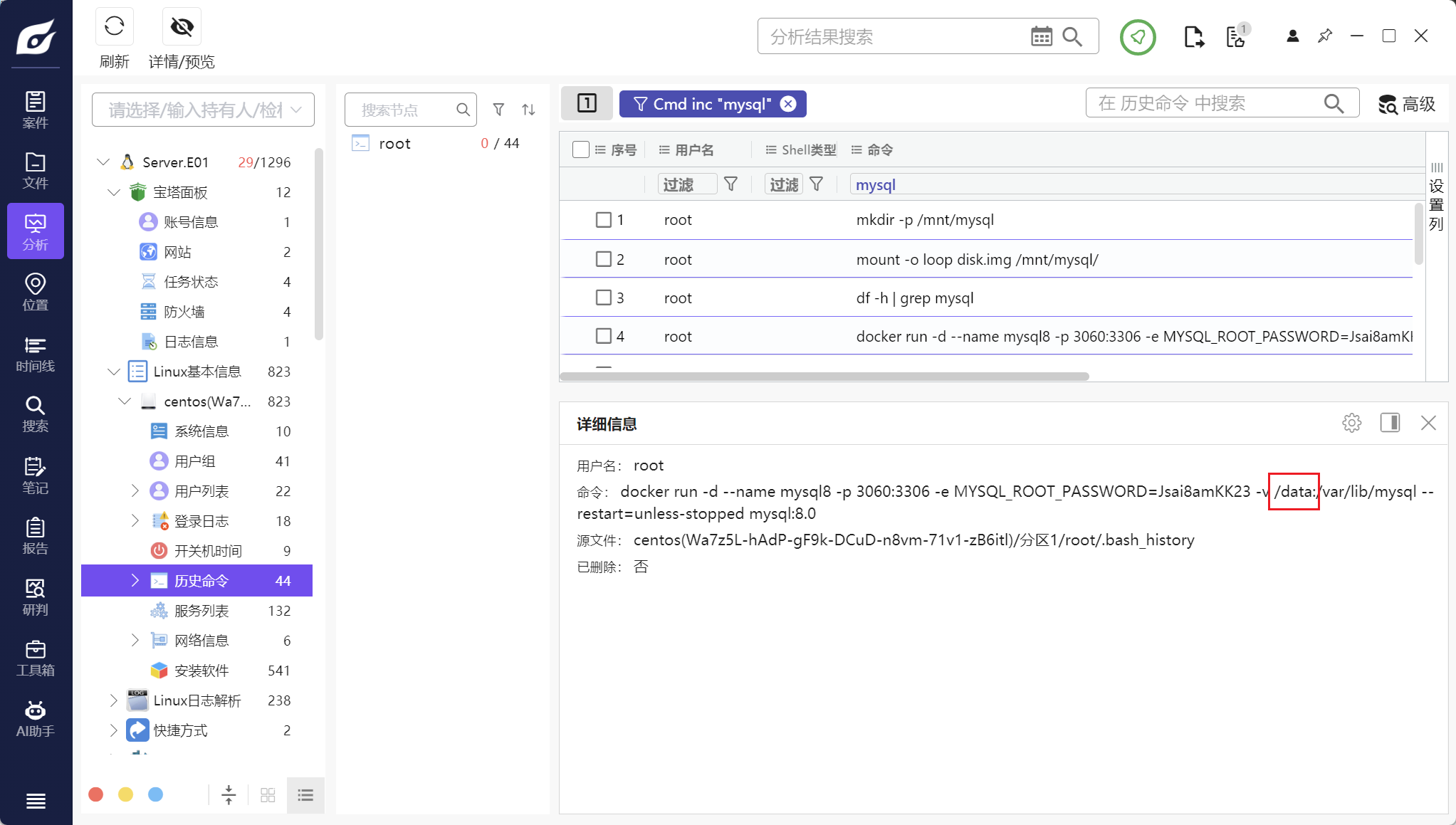

7、分析服务器磁盘镜像,服务器中MySQL容器的数据持久化目录是?(答案格式:/xxx)

- 所以docker还是得学前面偷懒了,新电脑搞上到时候呜呜

- 又是历史命令

意思就是docker运行了一个mysql容器,然后呢是把主机/data目录给挂载到了容器的/var/lib/mysql来确保数据持久化,容器删了之后数据也不会丢失

所以在服务器里是存储在主机的/data目录下的,所以答案是/data

同时在这边我们还能看到有趣的东西,比如说mysql的密码,明文存储在了历史命令里:Jsai8amKK23

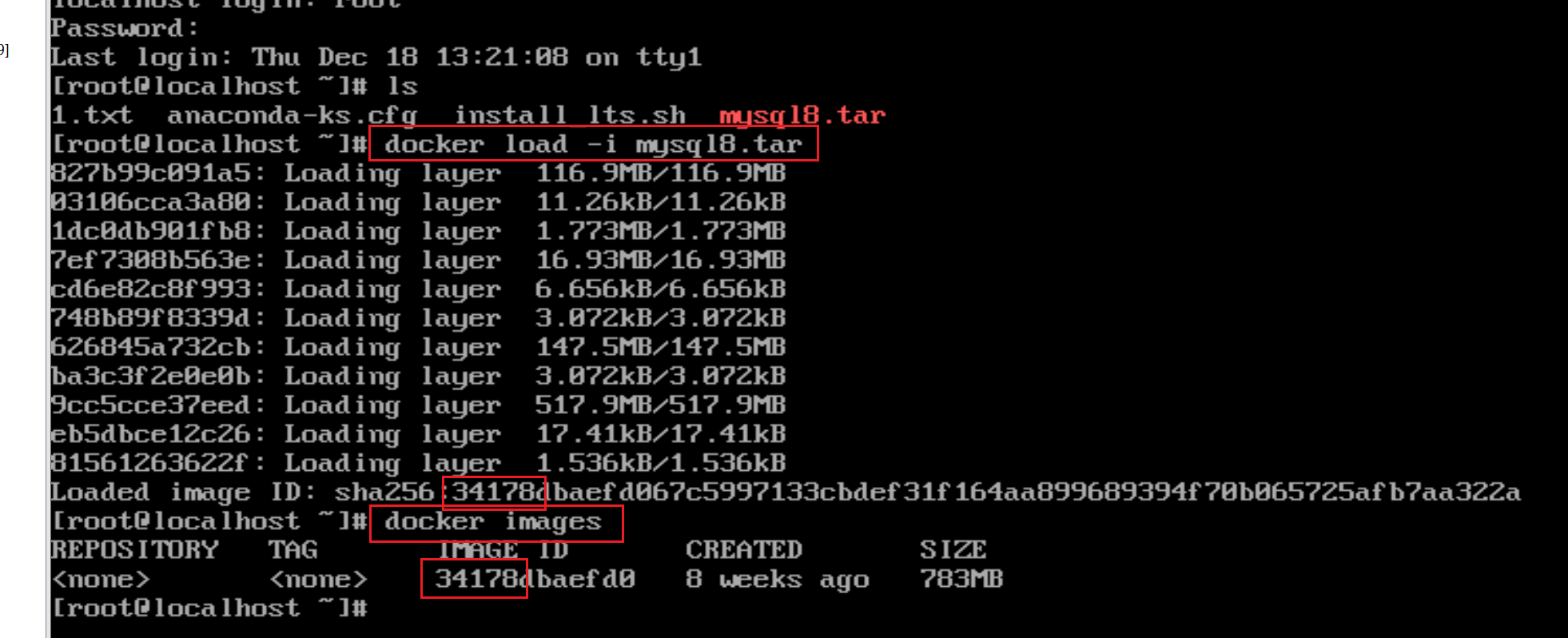

8、分析服务器磁盘镜像,服务器中使用的MySQL镜像ID是(回答前五位)?(答案格式:xxxxx)

正常仿真服务器,在/root 目录下发现 mysql8.tar 的镜像文件。

使用命令 docker load -i mysql8.tar 加载镜像到 docker 中

- 不知道命令咋整,败北

docker load -i mysql8.tar |

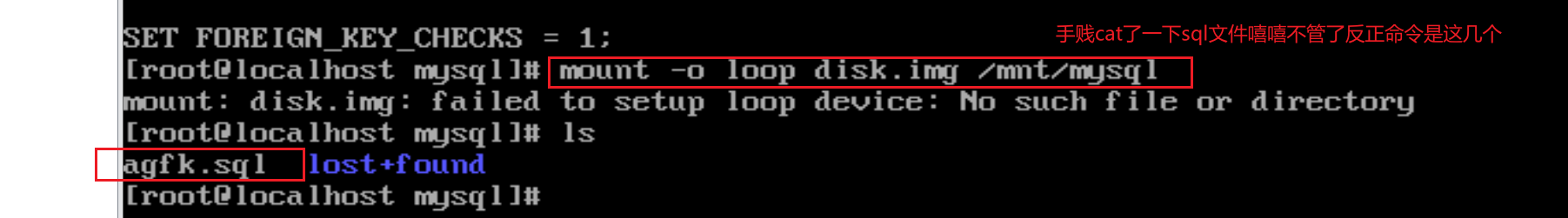

9、分析服务器磁盘镜像,店铺网站的备份数据库文件名是?(答案格式:xxx.sql)

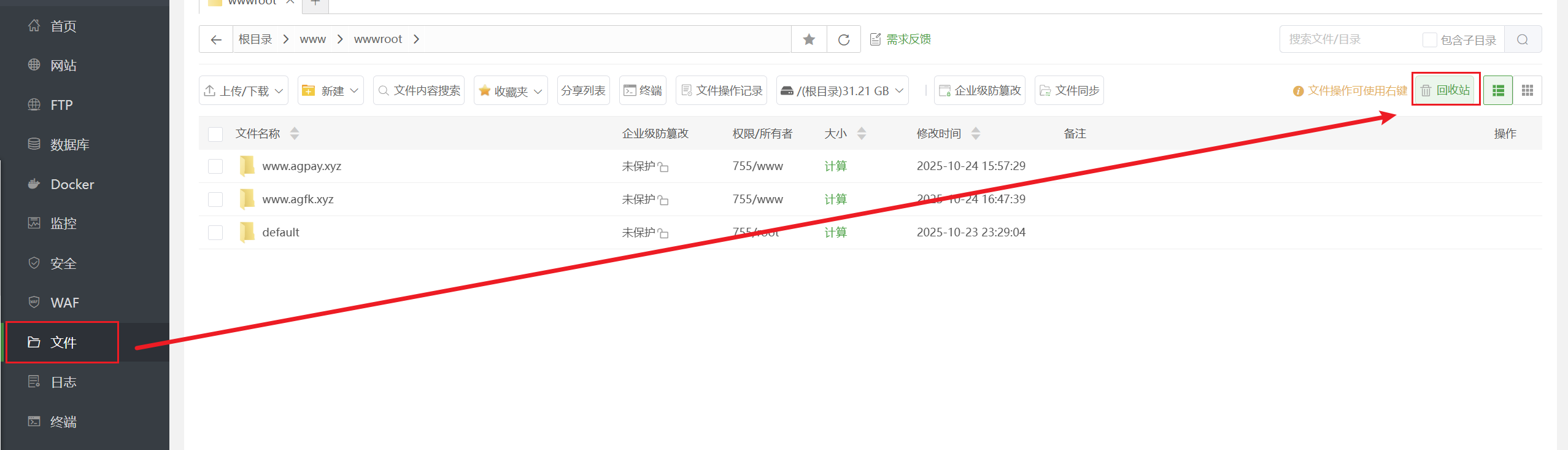

5题提到的虚拟镜像文件的挂载

- 历史命令有cd home找到其下有img文件

在宝塔里直接包含子目录在根目录暴搜,能搜到这个sql文件

- 搜.sql后缀

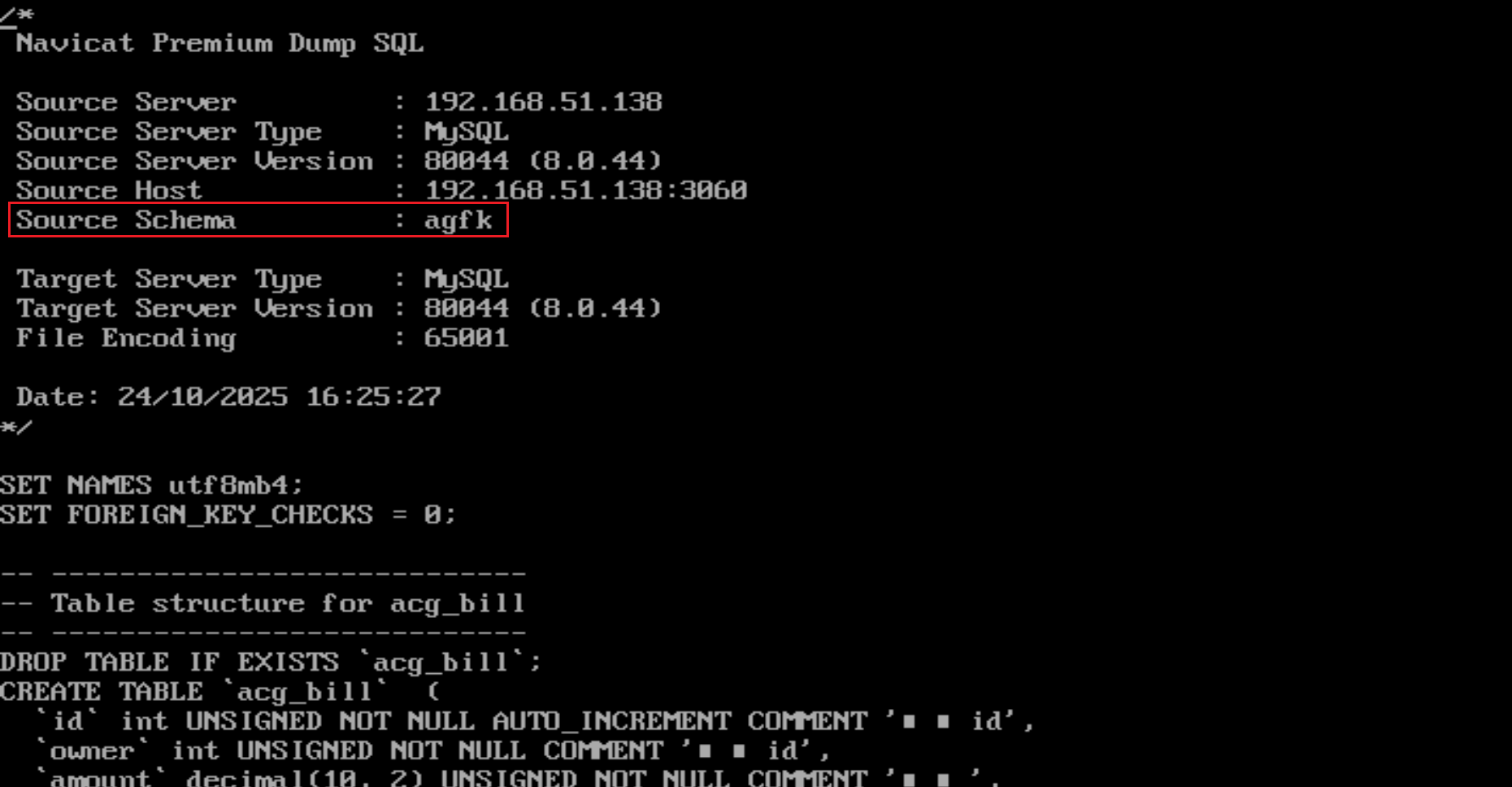

10、分析服务器磁盘镜像,店铺网站使用的数据库名称是?(答案格式:abc)

- 那我不懂我咋办

- 败北呜呜呜

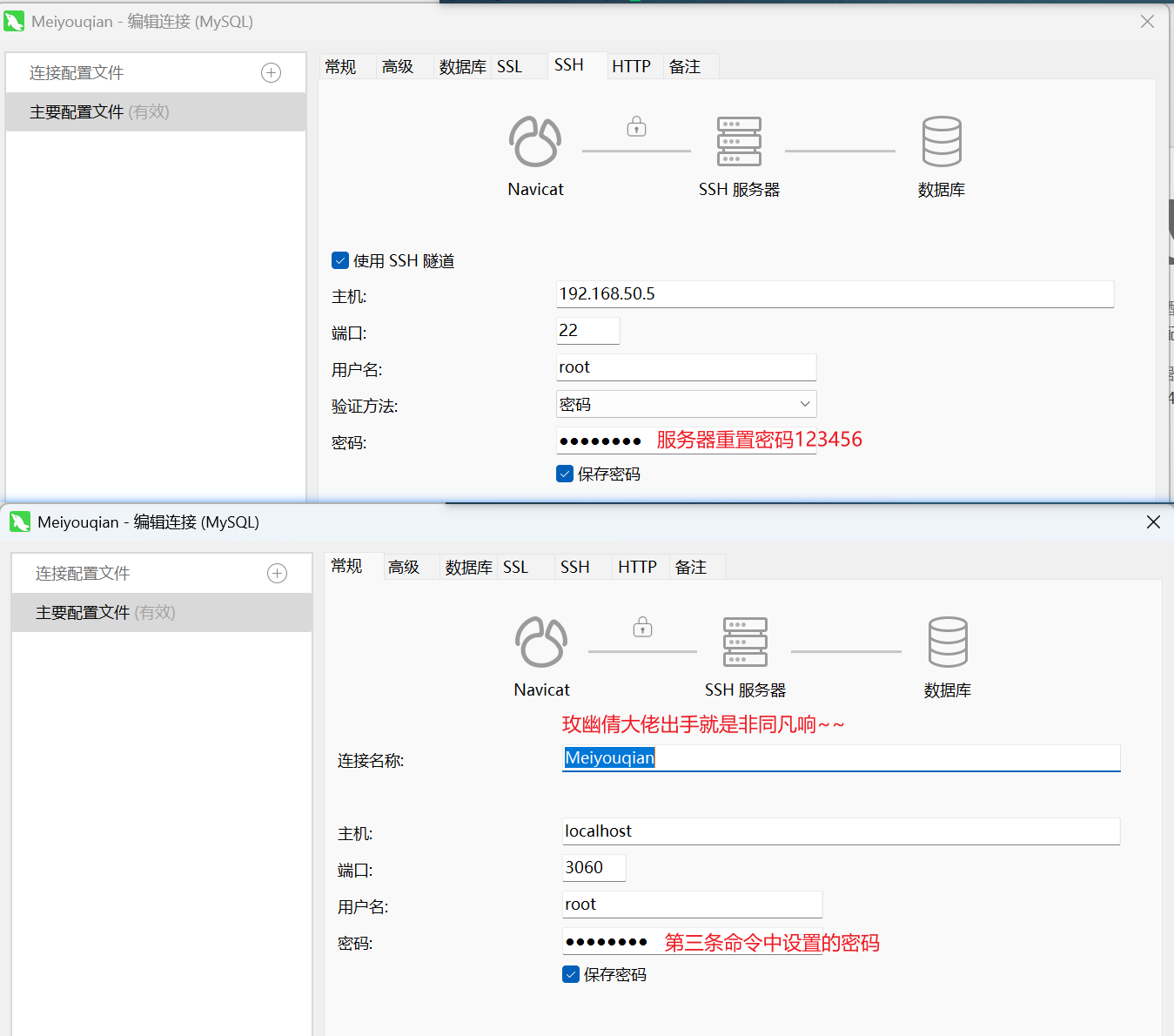

重构网站:

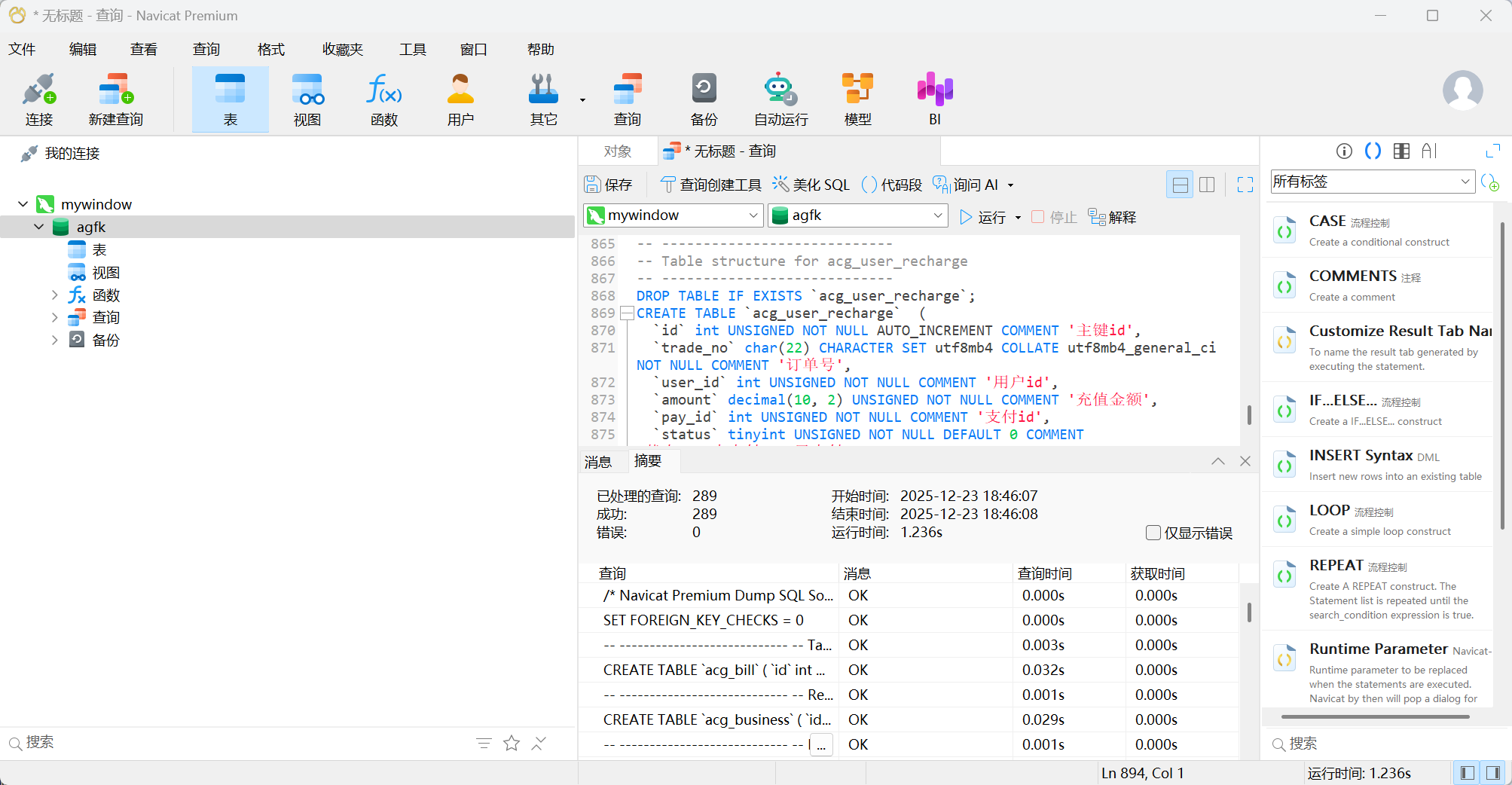

找到备份数据库文件“agfk.sql”,创建mysql容器,创建agfk数据库,运行sql文件还原数据库

1、docker load -i mysql8.tar #导入docker镜像/root/mysql8.tar

2、docker tag 34178dbaefd0 mysql:8.0 #修改TAG标签

Docker支持模糊匹配,Docker可以识别最短唯一前缀,通常:

前3-4个字符就可能足够识别

只要能唯一区分您系统中的所有镜像即可

3、docker run -d --name mysql8 -p 3060:3306 -e MYSQL_ROOT_PASSWORD=Jsai8amKK23 -v /data:/var/lib/mysql --restart=unless-stopped mysql:8.0 #创建mysql容器,历史命令中一致

- 上ai

找到关键证据了! 看第一个ens33的租约记录: |

- 所以其实可以不加网卡试试这个

# 重启NetworkManager服务 |

- 新建数据库后运行sql

- 嘶控制变量了下也不是名称的问题纯粹是要新建数据库(晕

- 服了前面404是数据库没还原的原因

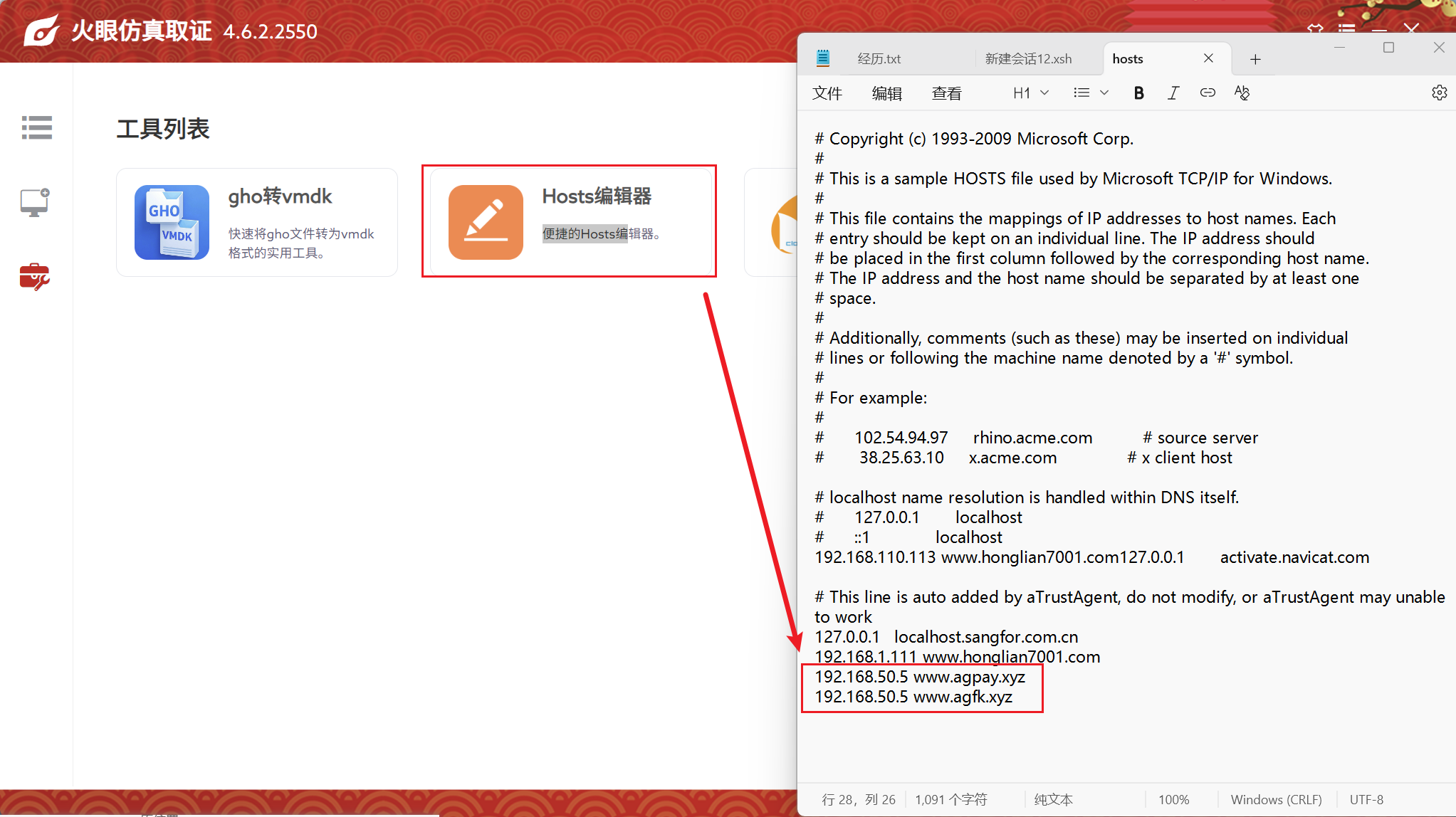

加好静态映射了,接下来打开网址即可上去(这边必须关闭系统代理,否则会进入这个域名出售界面,他们接管了DNS解析使得我的本地hosts文件都没能生效)

- 我真服了

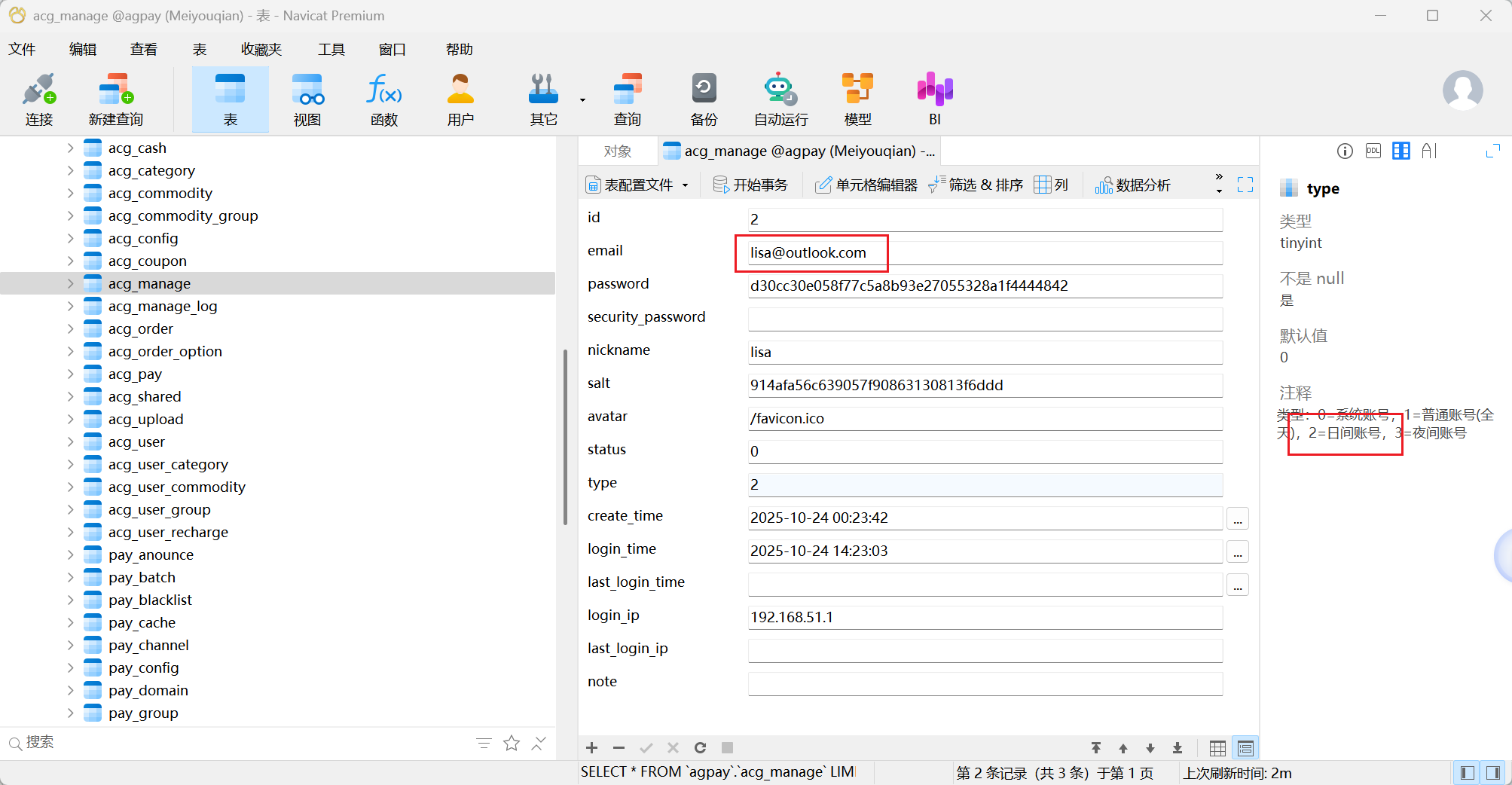

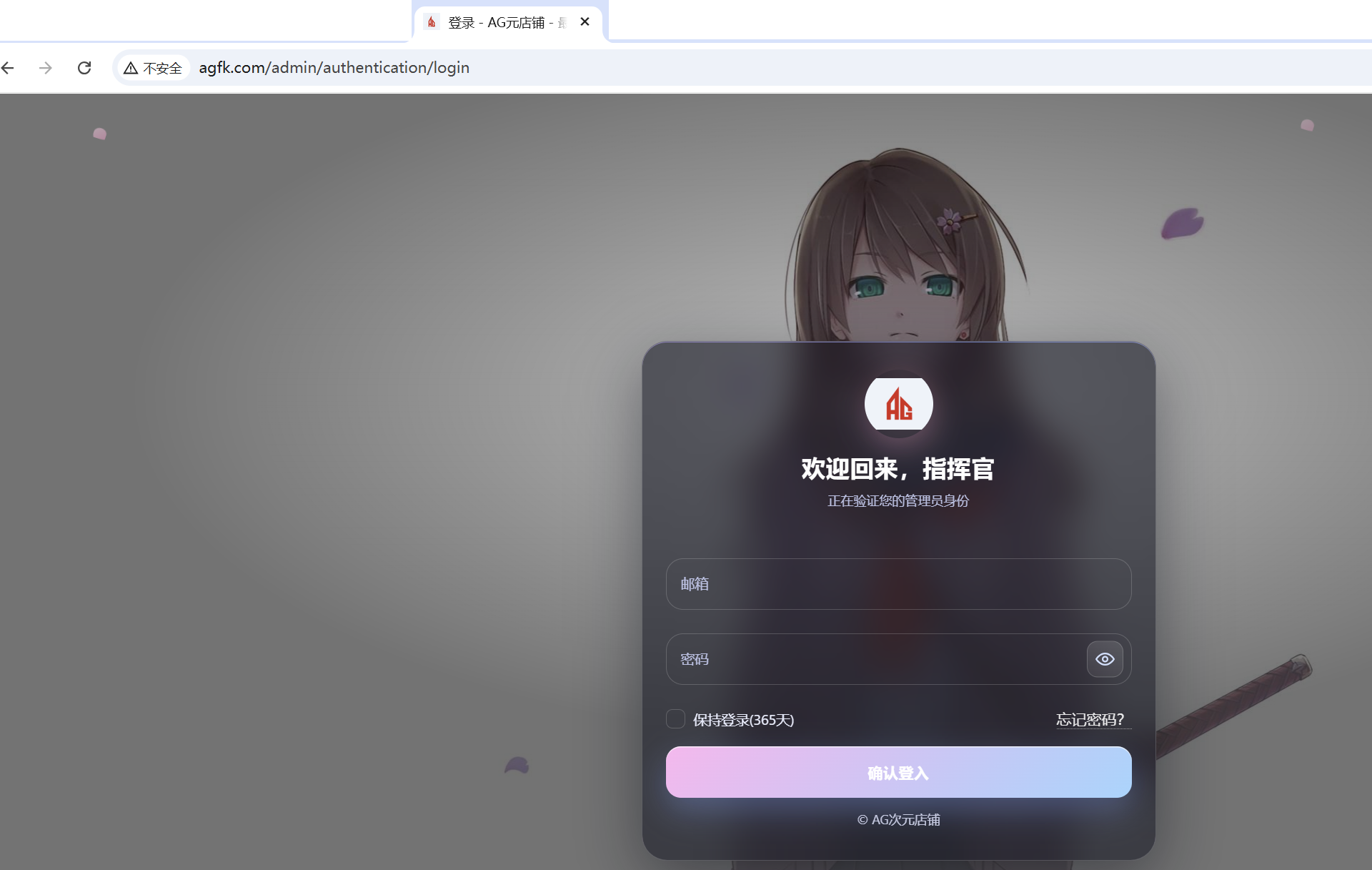

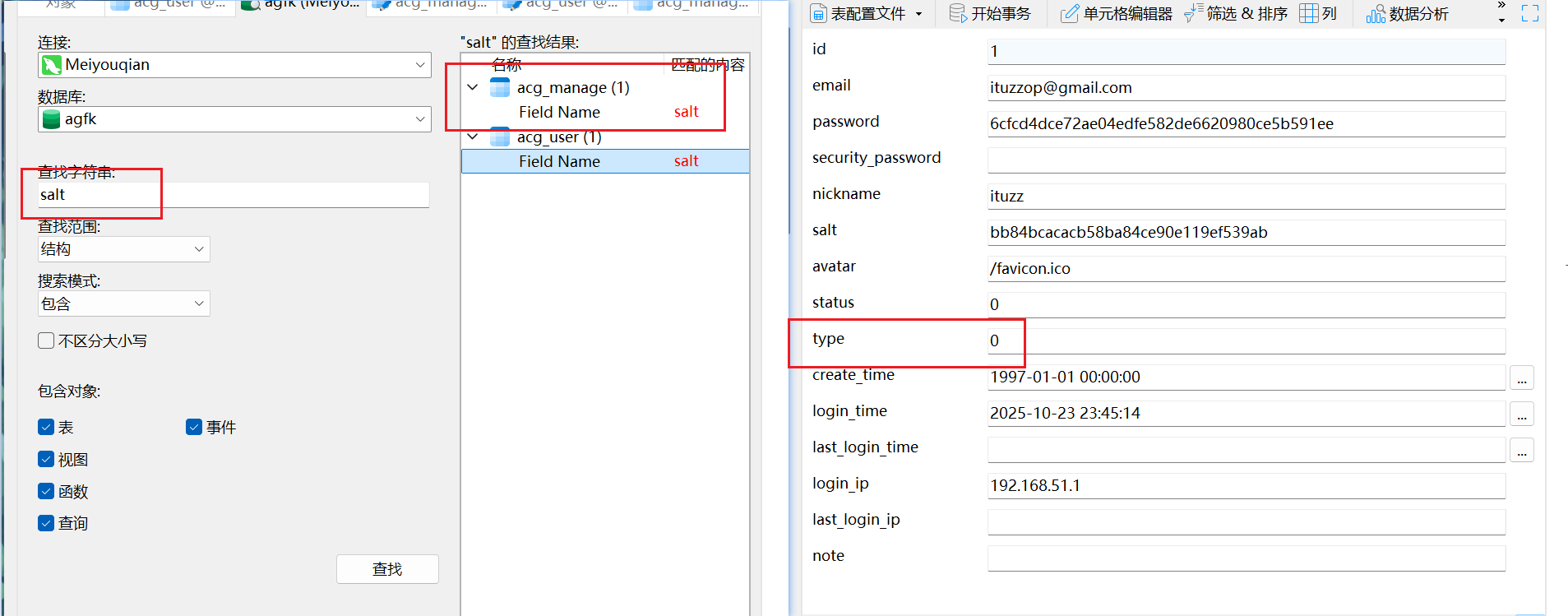

11、分析服务器磁盘镜像,店铺网站分配的白班营业账号是?(答案格式:abc@abc.com)

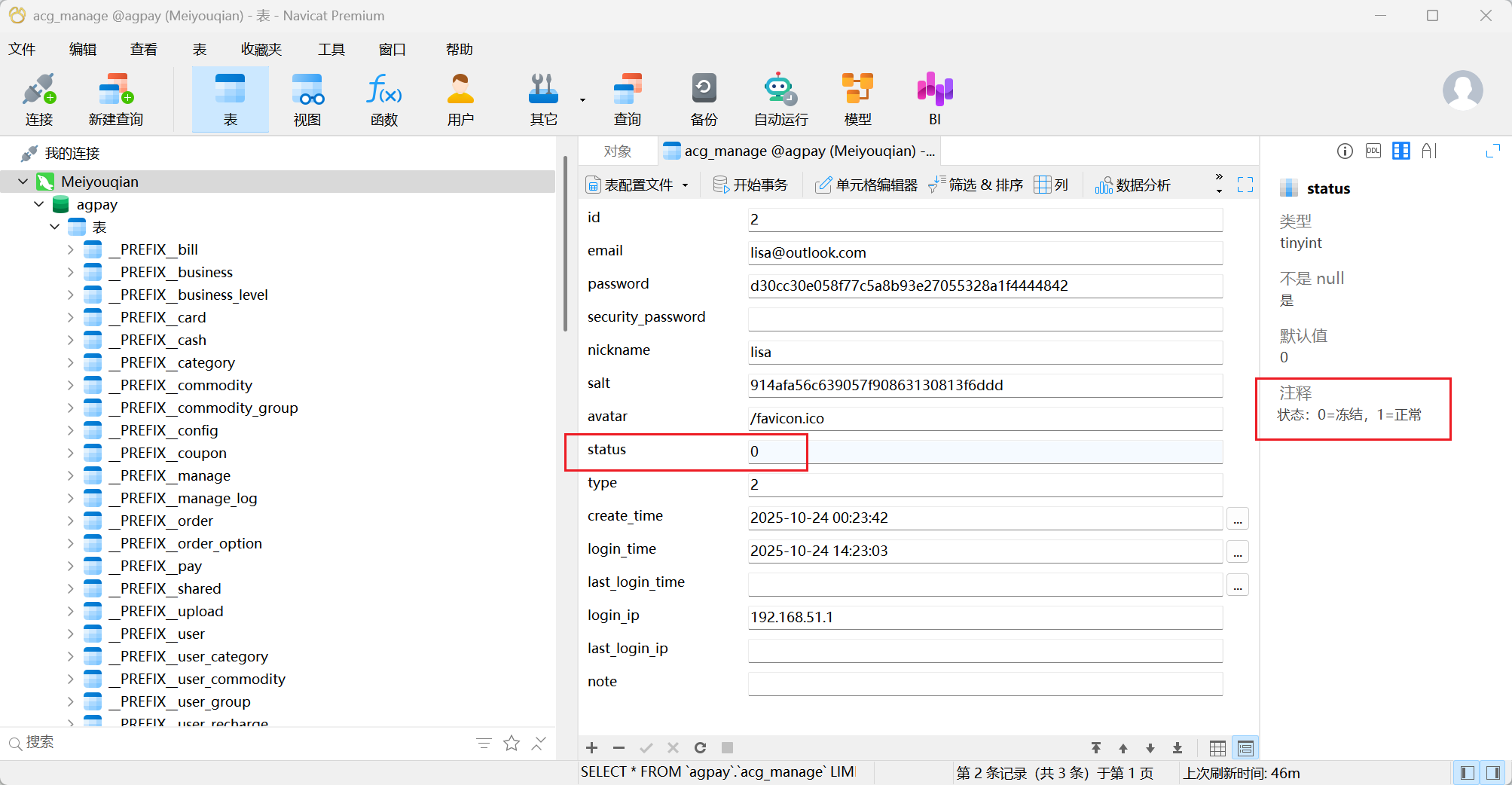

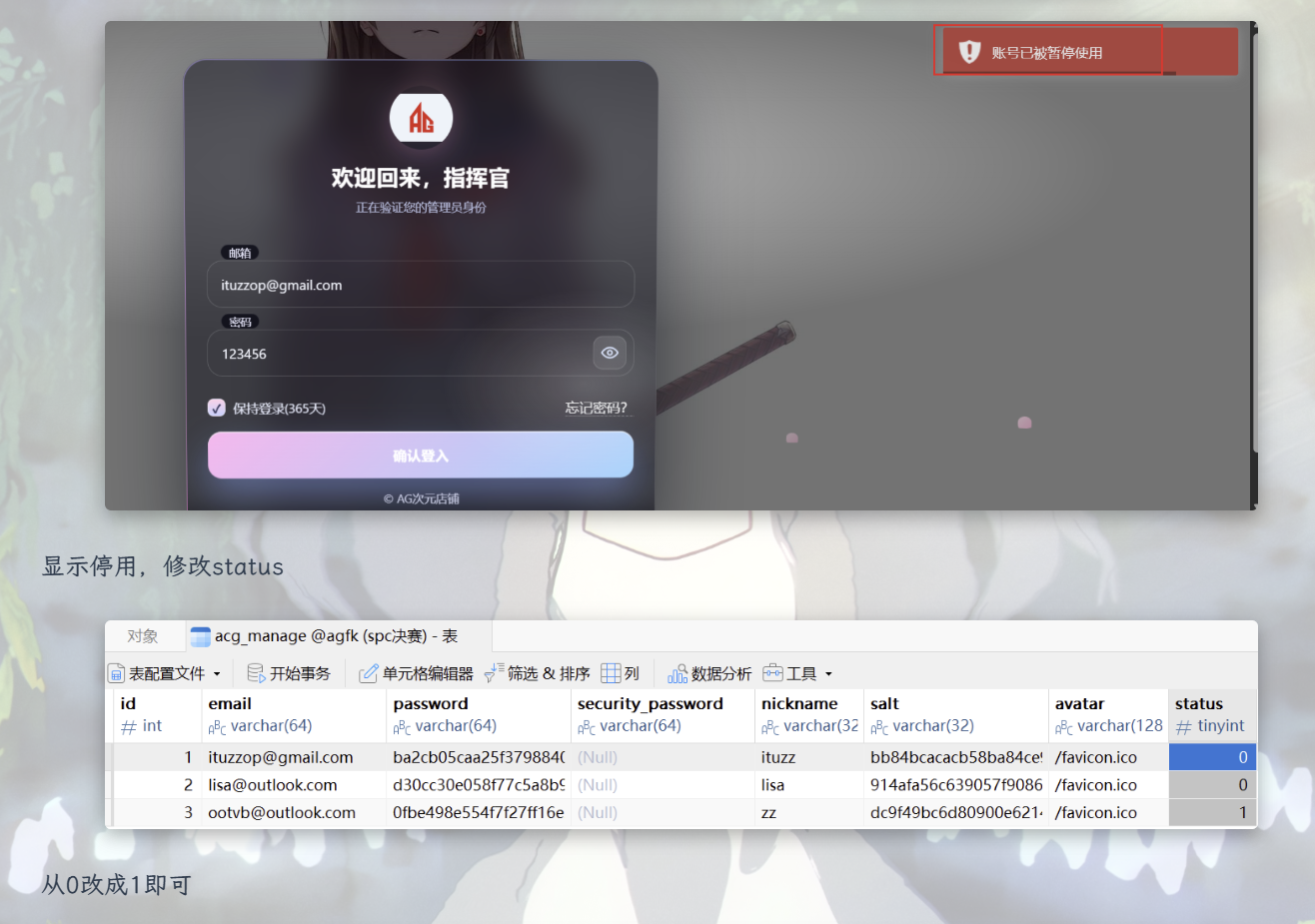

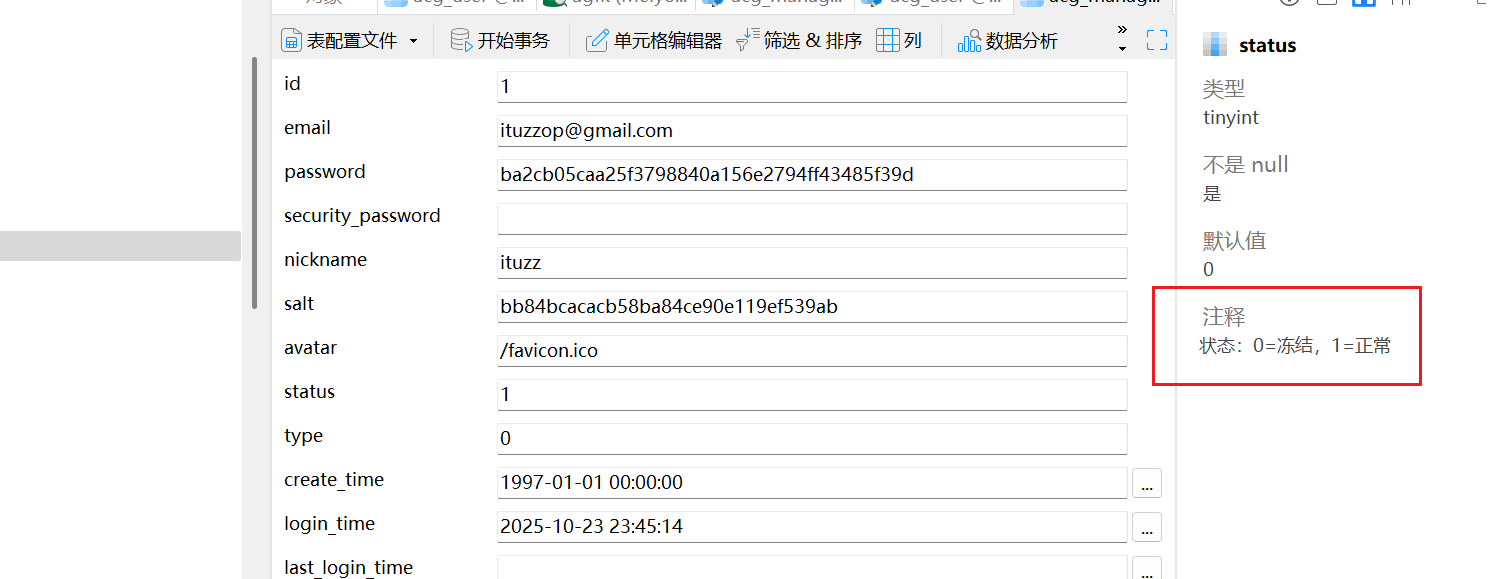

12、分析服务器磁盘镜像,店铺网站数据库中控制管理账号状态的字段是?(答案格式:xxx)

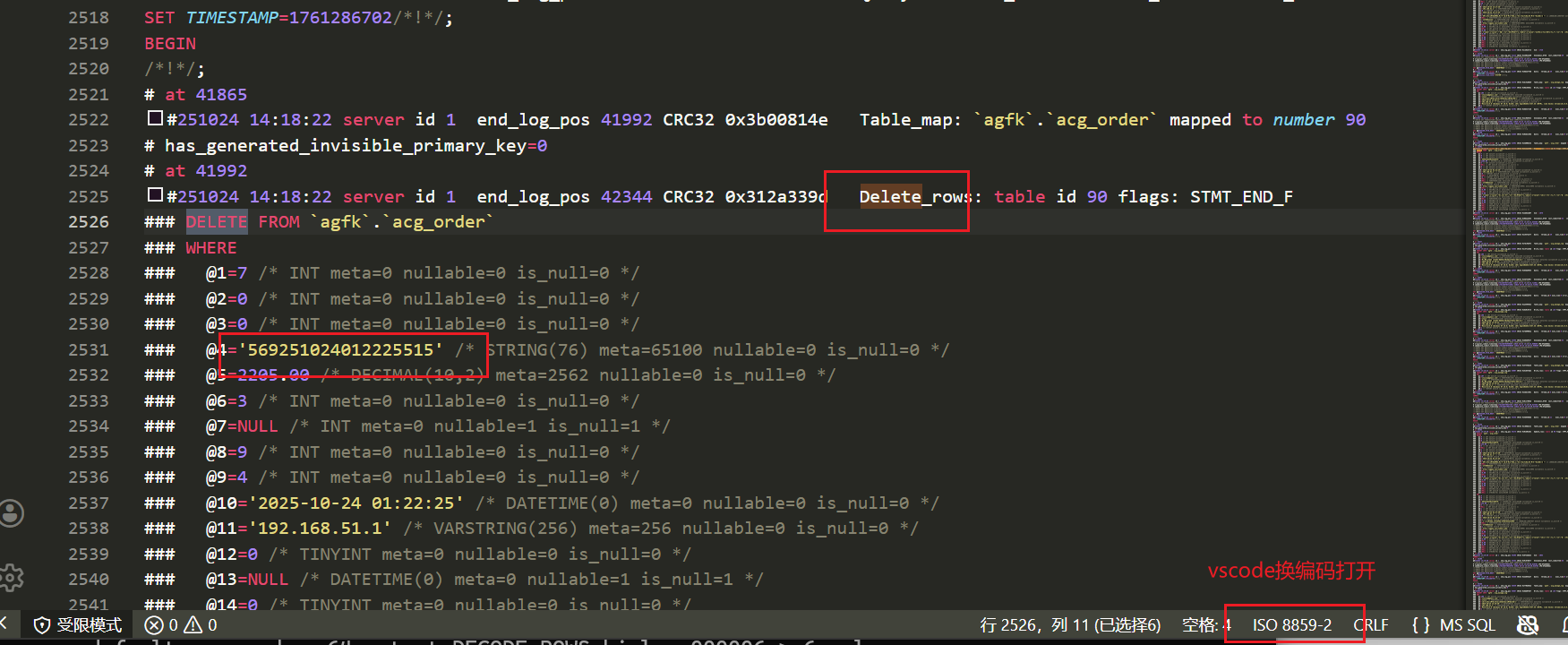

13、分析服务器磁盘镜像,店铺网站多次进行清理无效订单操作,最近一次删除的订单,其订单号是?(答案格式:123456789012345678)

清理无效订单操作,那基本上就是在更改数据库了

如果启用了二进制日志,那我们是可以通过分析binlog来找到这个删除订单的操作的

搜索一下binlog在哪里

- mysql8.0才有这工具

mysqlbinlog --no-defaults -vv --base64-output=DECODE-ROWS binlog.000001 > 1.sql |

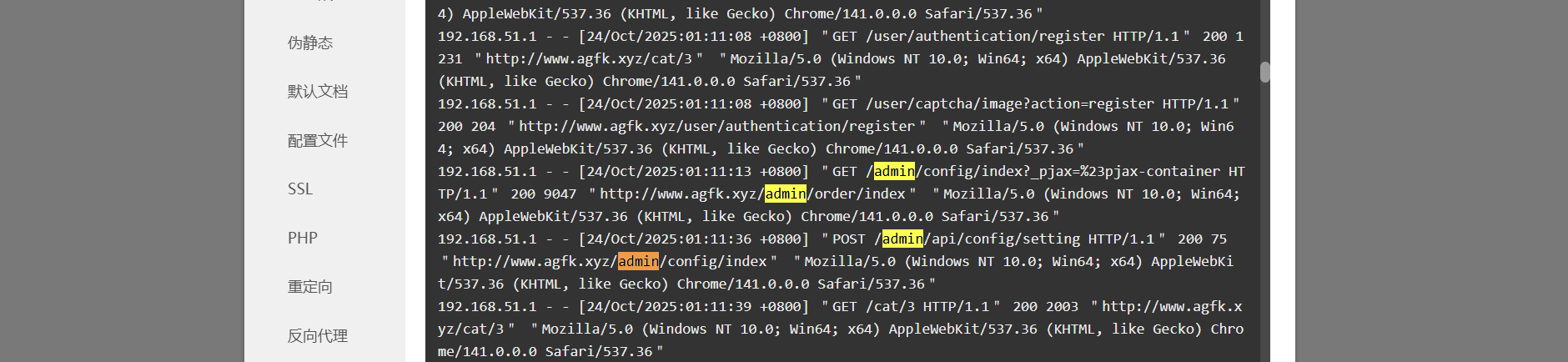

14、分析服务器磁盘镜像,店铺网站的后台访问路径是?(答案格式:/xxx)

- /admin

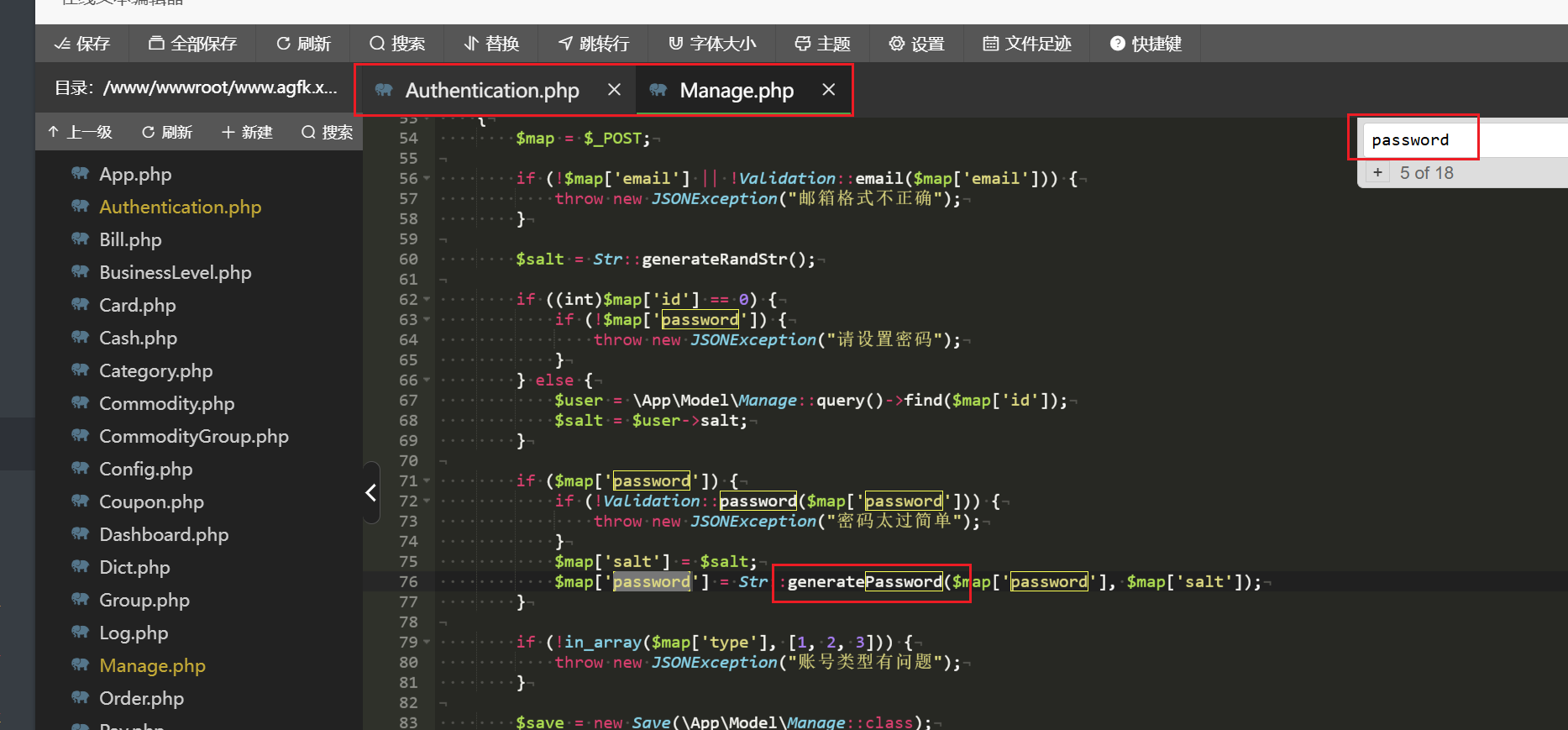

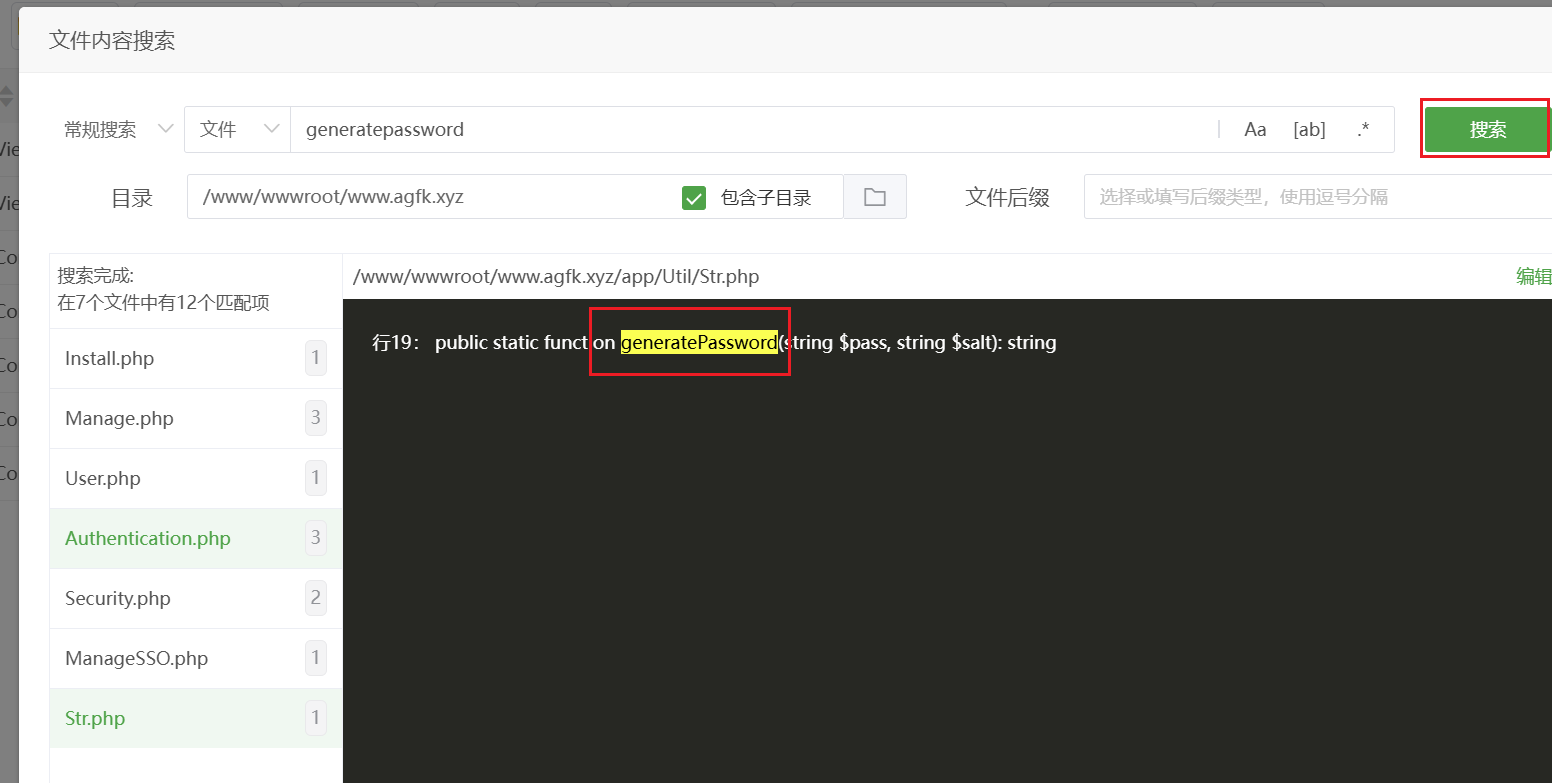

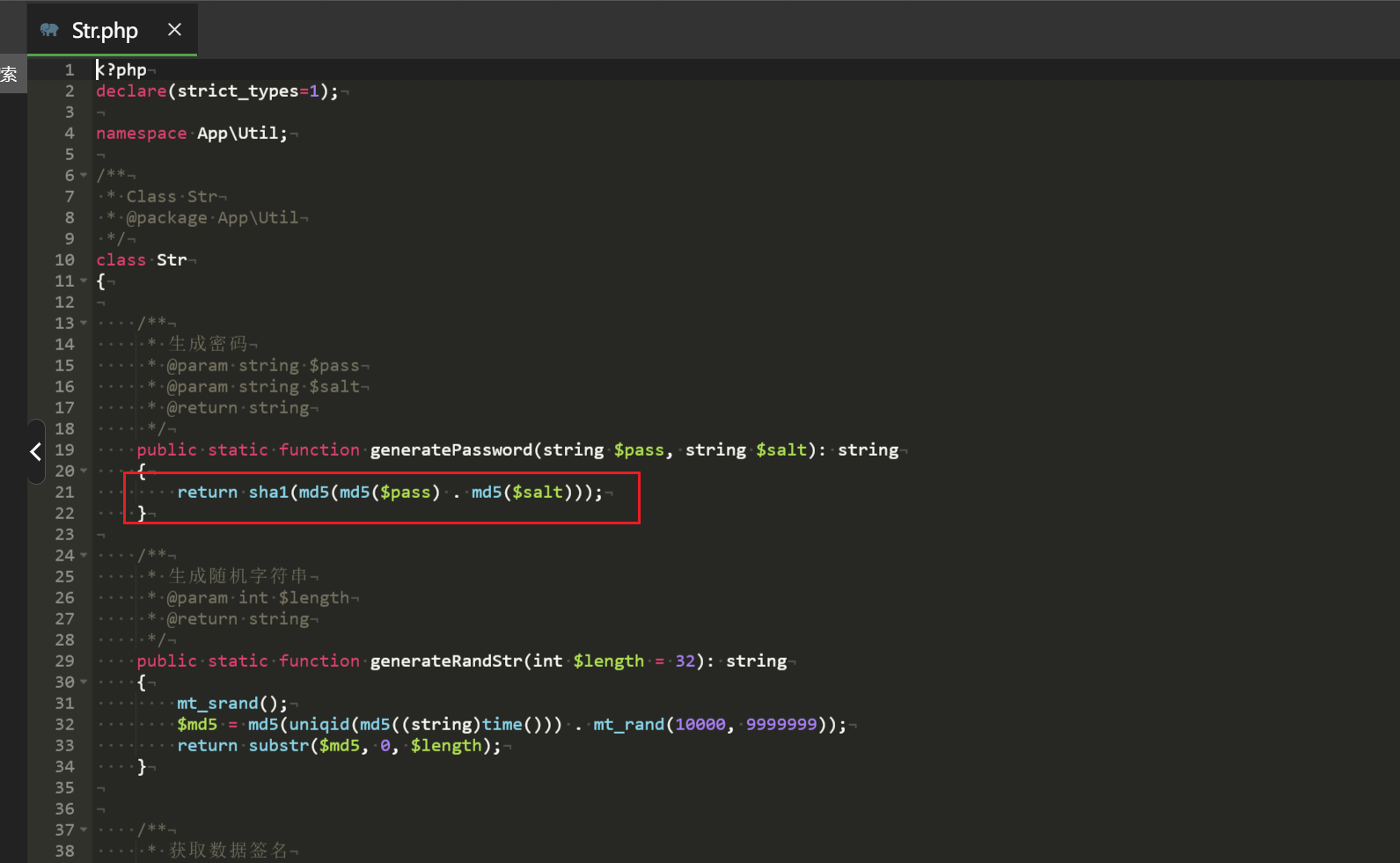

15、分析服务器磁盘镜像,假设密码为123456ABCD,Salt为abcd,根据店铺网站的后台管理员密码加密算法计算,其密文为?(答案格式:7cadd4dce72ae04edfe582de6620980ce5b881ef)

- 7e65e46d5e1cf080c96ae315aabf37afe2fc714c4727ee9395f324cd2e7f331f

- 4cd2209c3377622f3dc35e56842f750d2e53cba5

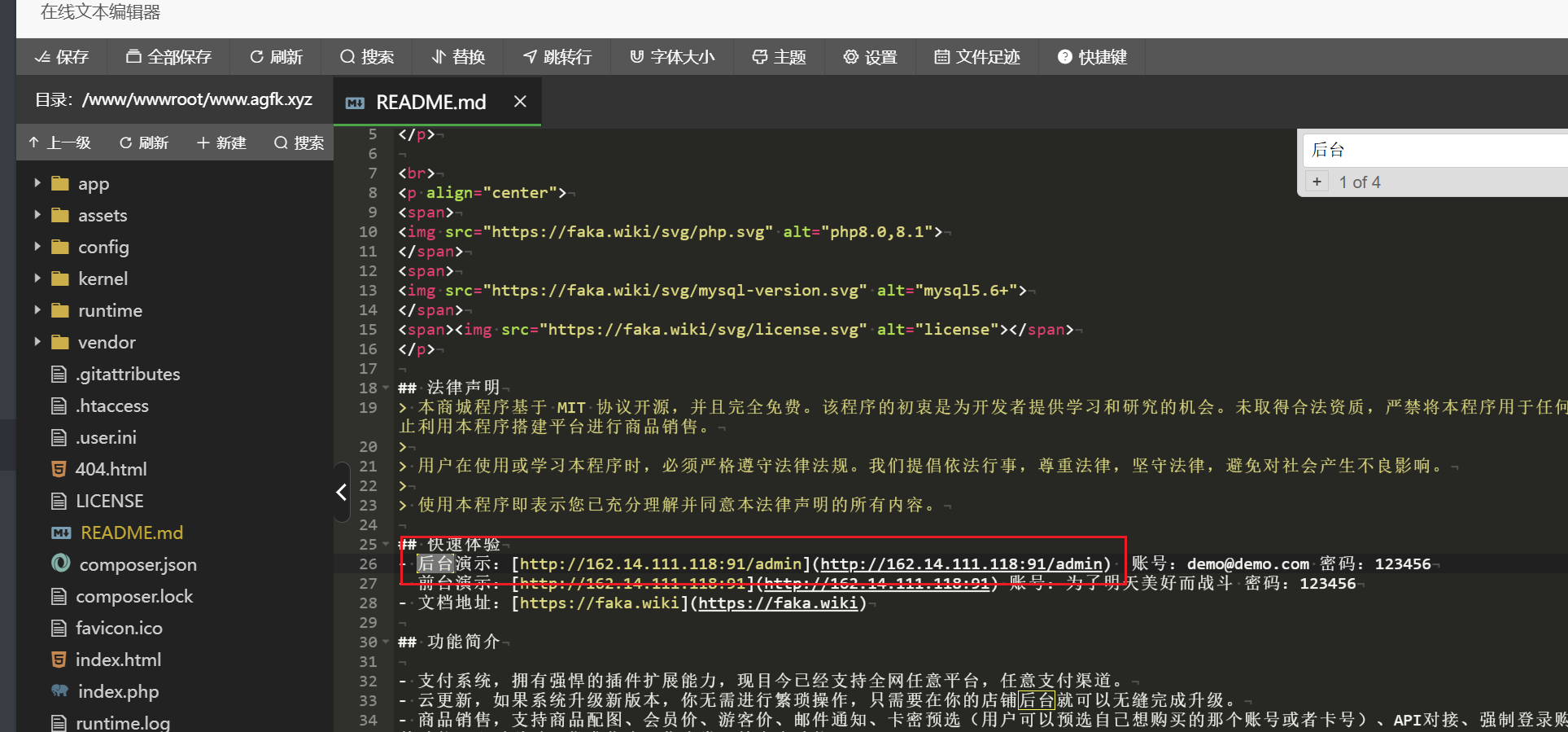

16、分析服务器磁盘镜像,店铺网站曾使用过域名是?(答案格式:baidu.com)

绕密

- 根据15题

- 前面有提过白班账户那题能看到管理账户type=0

- e10adc3949ba59abbe56e057f20f883eece7d3c133711de297ac9219996c823d

- ba2cb05caa25f3798840a156e2794ff43485f39d

- 服了

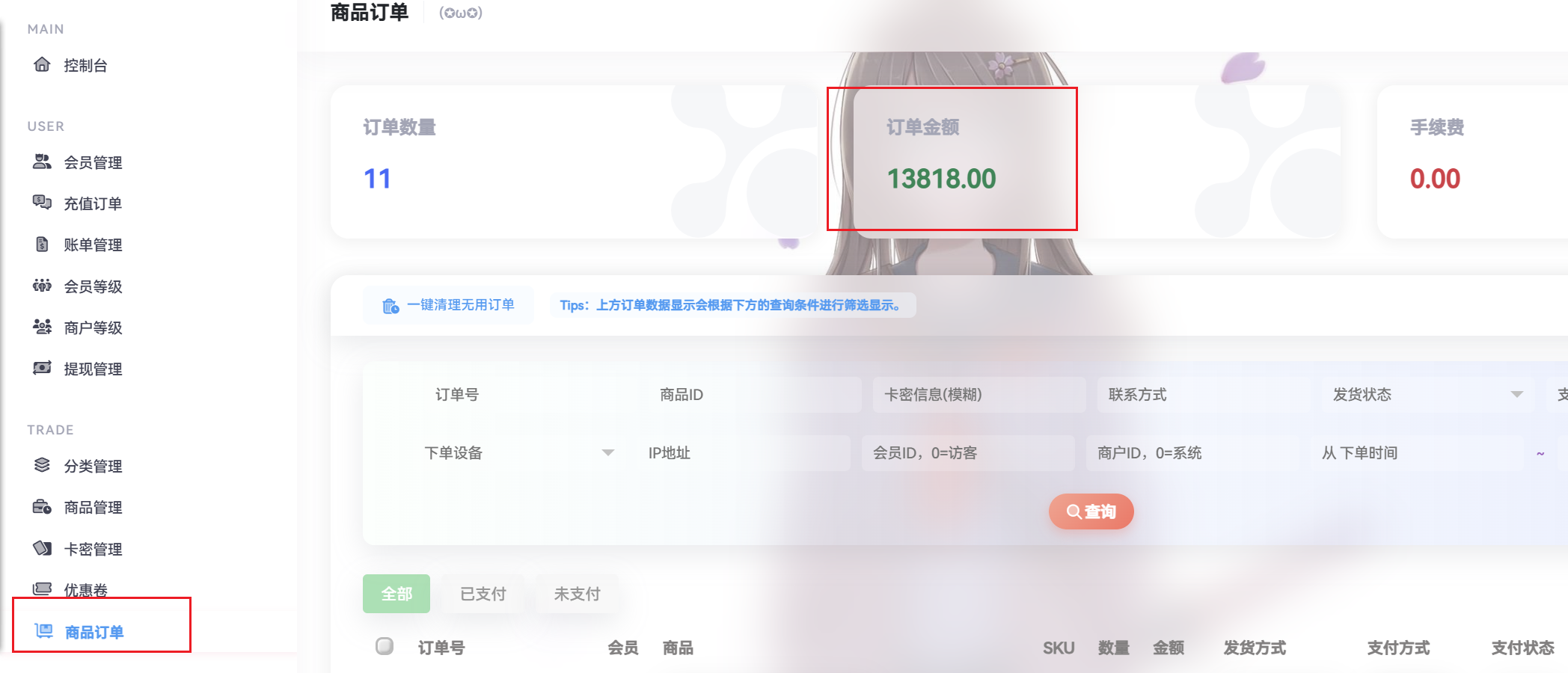

17、分析服务器磁盘镜像,店铺网站控制台显示的交易金额是多少?【所有数据】(答案格式:1000)

18、分析服务器磁盘镜像,店铺网站上架的商品数量是?(答案格式:1)

exe

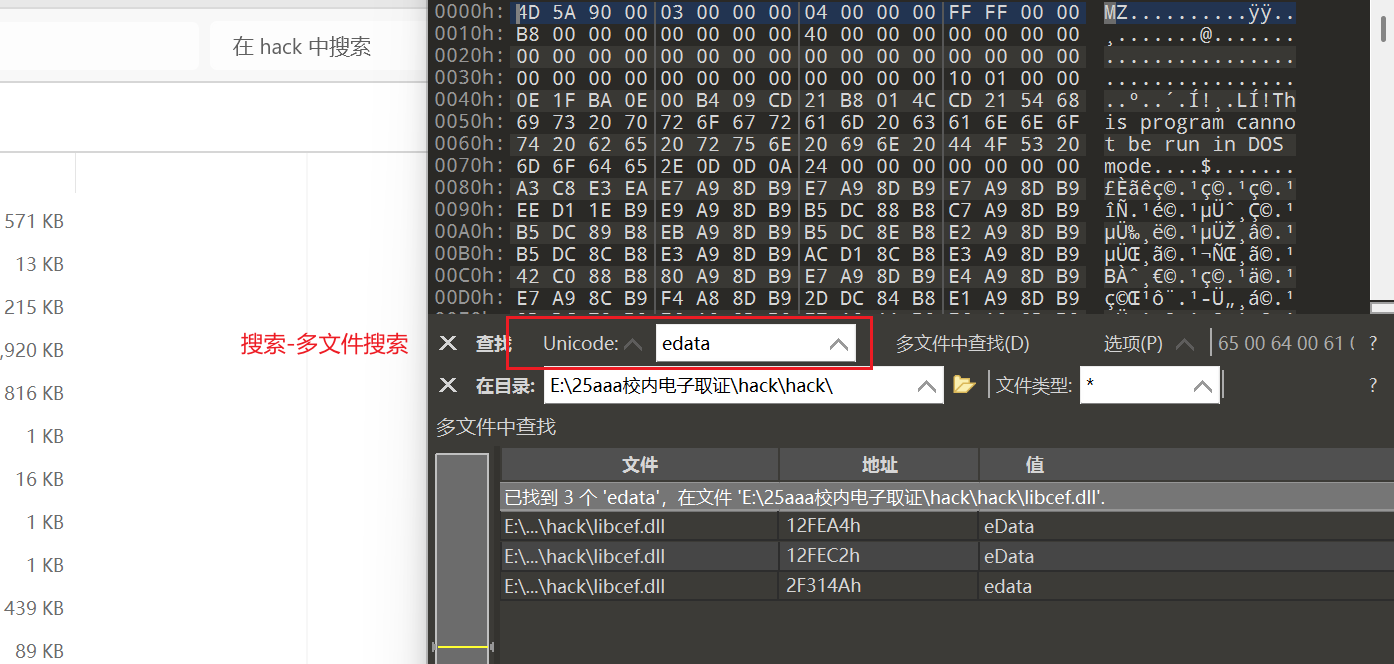

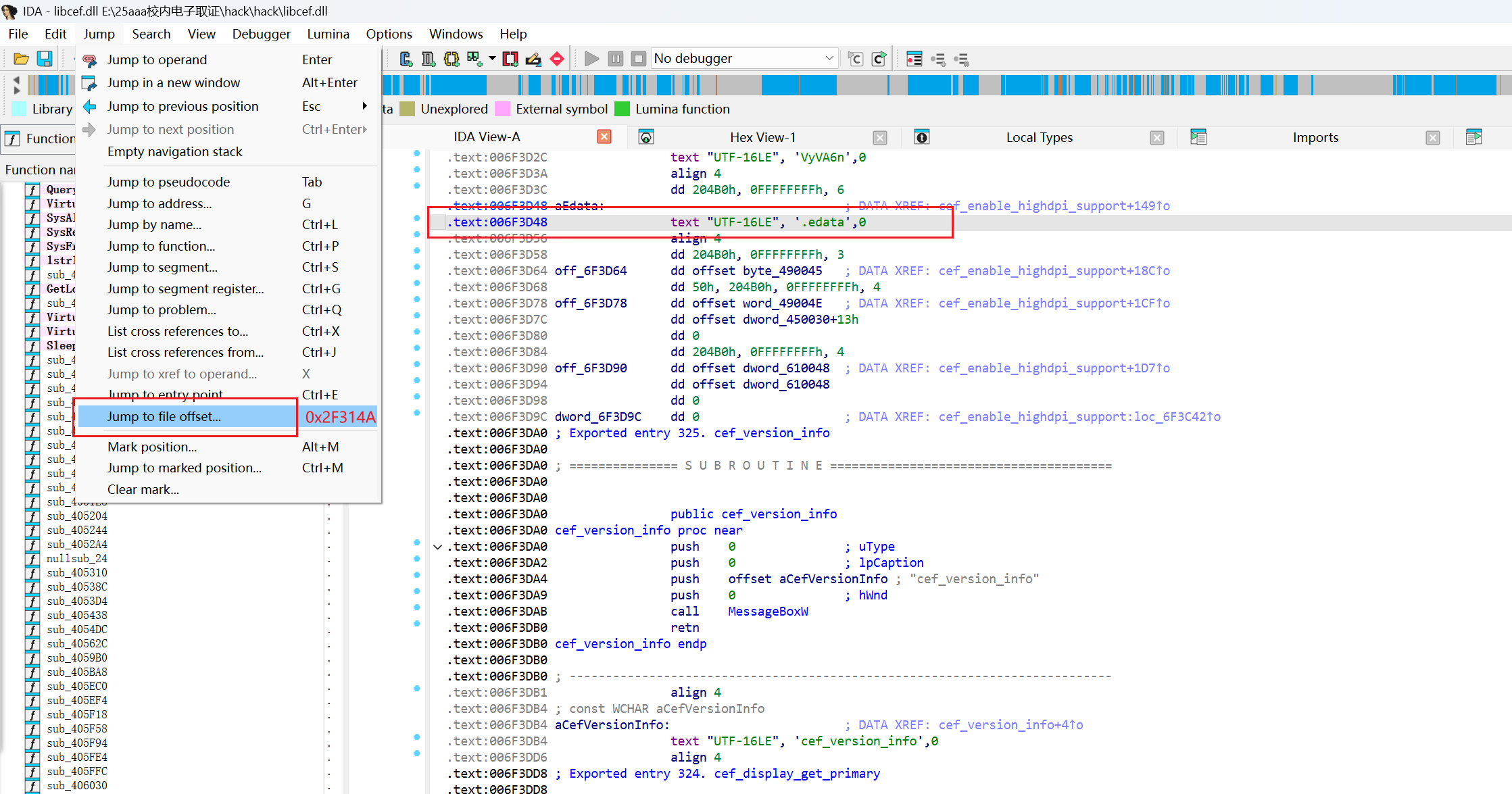

3、分析该木马,解密hack.edata的代码是在哪个文件中?(答案格式:xxx.so)

4、接上题,解密hack.edata的代码所在的函数名称是什么?(答案格式:xxxxx)

- 前面两个偏移量看起来都像引用dll???

- cef_enable_highdpi_support

5、分析该木马,成功解密hack.edata文件后,该文件内有一个函数功能是从服务端接收指令,这个函数的名称是什么?(答案格式:xxxxx)

解密出来的还是个有函数的,很可能是dll动态链接库

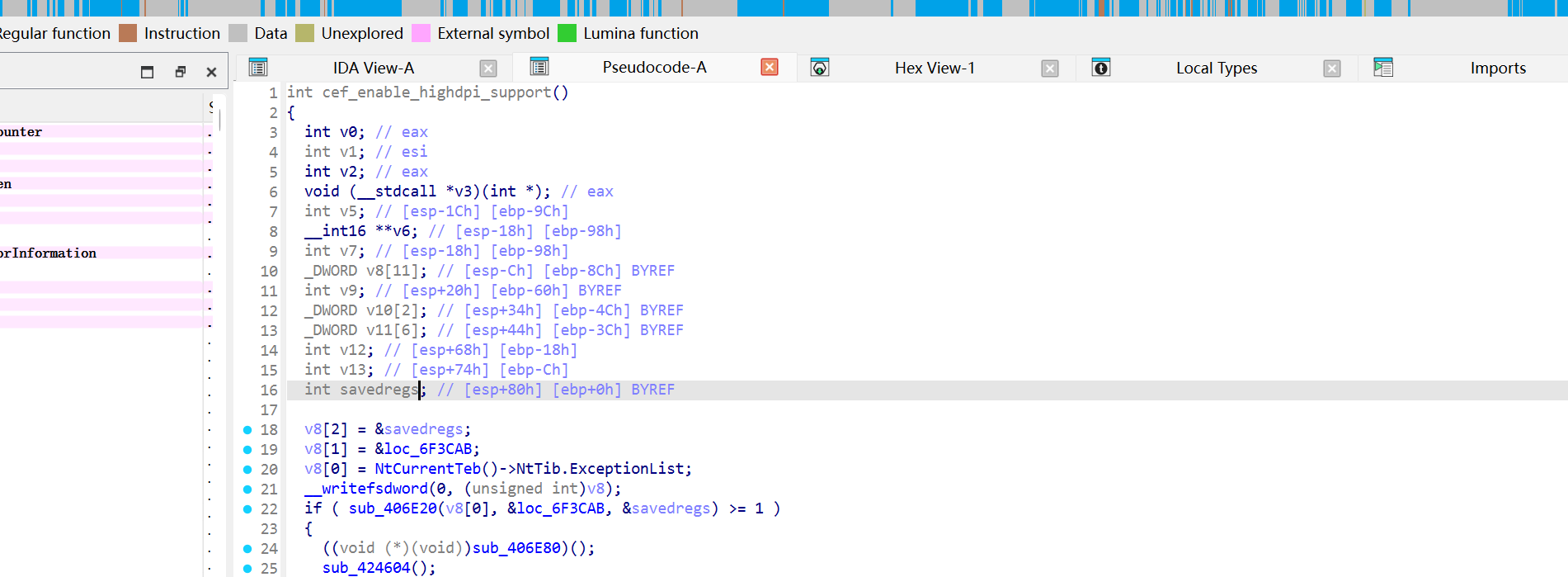

根据上一题我们已经知道了解密函数是cef_enable_highdpi_support这个函数

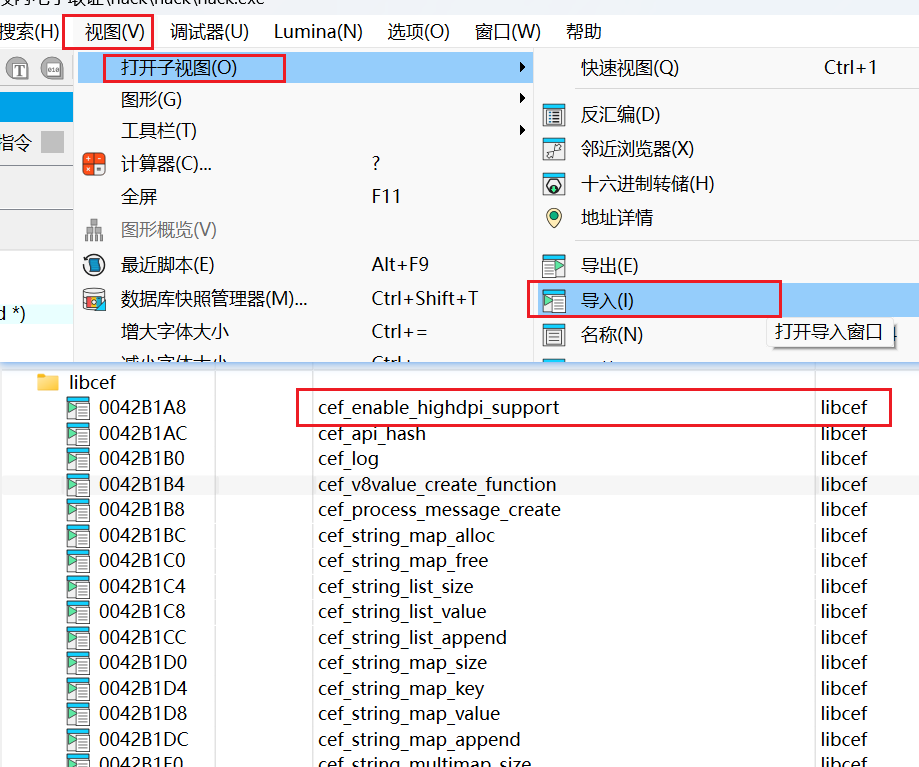

我们先确认一下,hack.exe里有没有真的调用这玩意

确认函数调用

发现确实是调用这个了

我们明白,解密的入口并不在hack.exe,而是在第三题确定的libcef.dll中

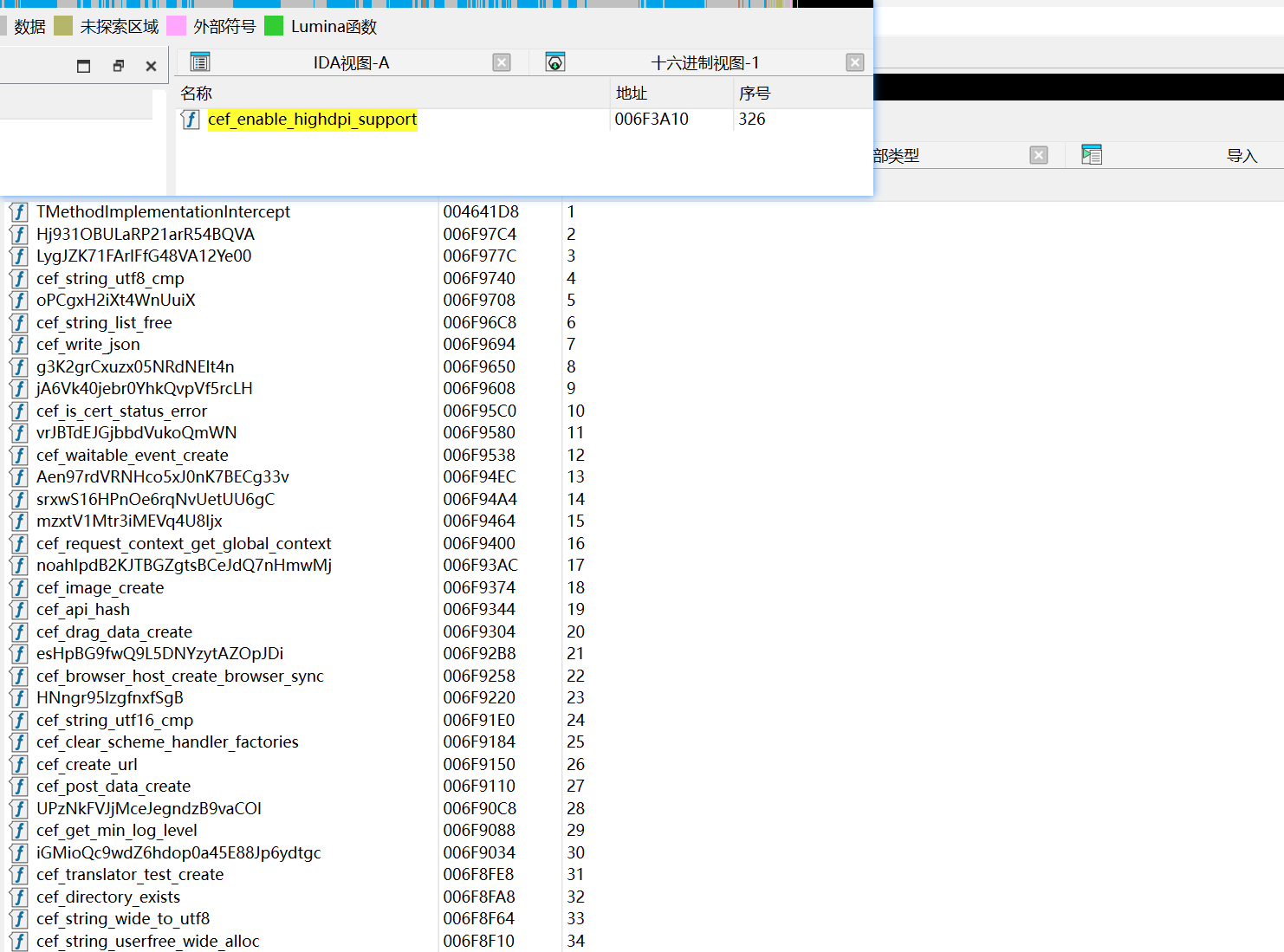

发现这个dll的确导出了cef_enable_highdpi_support这个函数,但是同时也导出了很多奇奇怪怪的随机字符串,这说明了这个dll不是正常的CEF的libcef.dll,因为不是那般规整

明显是假装的啊,是个假装的木马DLL(其实刚刚解压就被火绒摁住杀掉了)

- 我的被window杀了。。可恶啊还没弹窗

- 找这里的cef_enable_highdpi_support函数

- 上ai

- 放弃静态看解密函数

- 动调

- 在内存中找到数据,直接拿到解密后的文件

这里我主要讲解动调的思路,然后我用的是x32dbg,应该ida也可以,但我还不会弄 1.首先理一下解密思路

主程序是hack.exe,动态连接加载了libcef.dll,然后读取了hack.edata文件进行解密

这里很重要的一点是,不论如何解密,程序都需要读取密文,因此可以查找文件读写链来寻找读写前后的代码

对读写打断点