【比赛】2025-?ctf

参考

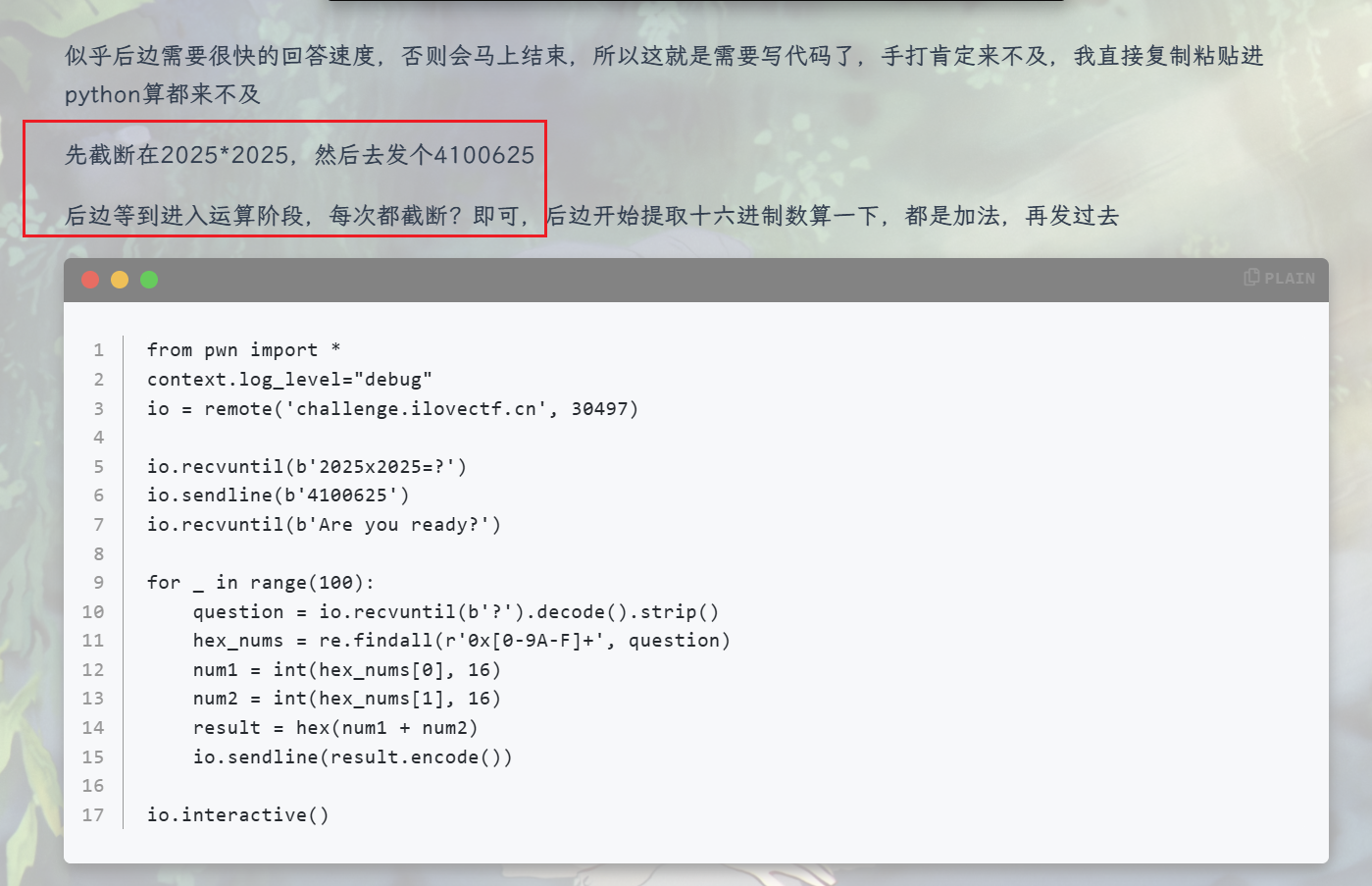

[Week1] count

- 这里不会思密达,后面找题目做下试试

[Week1] 危险的 gets

- AI解释ret和rop溢出题目的区别

在 CTF PWN 里,ret 溢出 和 ROP 溢出 说的其实是同一条攻击链上的两个阶段,区别只在于“利用目的/手法粗细”:

-

ret 溢出(ret2shellcode / ret2text)

目的最“朴素”:只把返回地址改成 一段固定地址(shellcode 缓冲区、现有函数、one-gadget …),让 CPU 一跳就完事。

payload 布局:[填充] + [新_ret]

不需要挑 gadget、不用对齐、不考虑参数,“一把梭”。

-

ROP 溢出(Return-Oriented Programming)

当栈不可执行、ASLR 开、没有一次就能用的“魔法地址”时,就得把返回地址换成 一连串 gadget 地址,借助ret指令把栈当“程序计数器”用,拼出execve("/bin/sh",0,0)或mprotect后再跳 shellcode。

payload 布局:[填充] + [gadget1] + [gadget1的参数] + [gadget2] + …

每一步都靠

ret把下一个 gadget 地址弹进 EIP,“用栈链控制流”。

一句话总结

- ret 溢出 = “改一次 EIP 就打完收工”的粗放版。

- ROP 溢出 = “改一串 EIP,用栈拼指令”的精细版;本质上仍是 ret 溢出的升级版,只是借助了 gadget 链。

[Week1] 8086ASM

-

呜呜呜学完汇编我再来看

-

网太烂了后面继续学习,今天想看剧嘻嘻

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 落殷回的博客!

评论