【比赛】2024-fic

- 容器密码:2024FicCompetitionFinals@杭州&PoweredByHL!

背景

案件背景

- 2023年3月15日凌晨,受害人短视频平台上看到一段近期火爆的交通事故视频,留言后有人通过私信联系,称有一个赚大钱的机会,该人自称李某,提议让他到他们平台充值做代理;最终受害人发现自己被卷入了一个复杂的网络传销犯罪活动中,从而报案。

- 经过一段时间的侦查,2023年3月25日,警方最终锁定了“lalala李”网络水军团伙的技术人员卢某,一举拿下了卢某的住所;当天上午,警方开始对卢某某的个人计算机进行现场勘验。在管理工具历史记录中,发现了大量访问某个PVE云服务器控制台的记录。初步判断该云服务器可能为该团伙网络引流的主要平台。

经过进一步追查,警方发现该PVE云服务器租用于某知名云服务商,服务器上运行着数个不同的虚拟机实例;平台通过虚拟软件模拟多部手机,利用网络水军的力量在各大平台发布伪造的图片传播负面新闻,引流受害者加入平台。 - 在深入分析虚拟机镜像后,警方终于发现这些虚拟机背后运行着一个复杂的网络传销平台!最终,警方展开了一场声势浩大的收网行动,成功捣毁了该犯罪团伙。案件中的主要成员李安弘、卢某某等人均被依法逮捕。

- 接下来,我们将深入分析关键证据镜像文件,揭开这个庞大网络传销窝点的犯罪事实。

检材情况:

1、卢某个人计算机—PersonalPC.E01, MD5:6ee6056aaf226c019426c468c0d3bc7b

2、PVE服务器调证镜像1—sys.E01, MD5:a801b084c6e71ed59fbcfcdc9694bed4

3、PVE服务器调证镜像2—data.E01, MD5:2eaef3b6304e4fd1eeefb84d69609126

计算机

1. 请分析卢某的计算机,并计算原始检材的SHA256值。

484117F3002E5B876C81DD786F899A439514BB0621D62D58F731E5B344DB3634

- ???这里是指源盘的SHA256

2. 嫌疑人回收站中的"备忘录.txt"文件SHA1值为?

fded9342533d92fa46fc4aabd113765a7a352ceb

在基本信息即可找到回收站记录,转回源文件直接计算哈希即可

mobaxterm mobapass00 |

3. 嫌疑人使用ssh连接工具,该工具的名称为?

MobaXterm

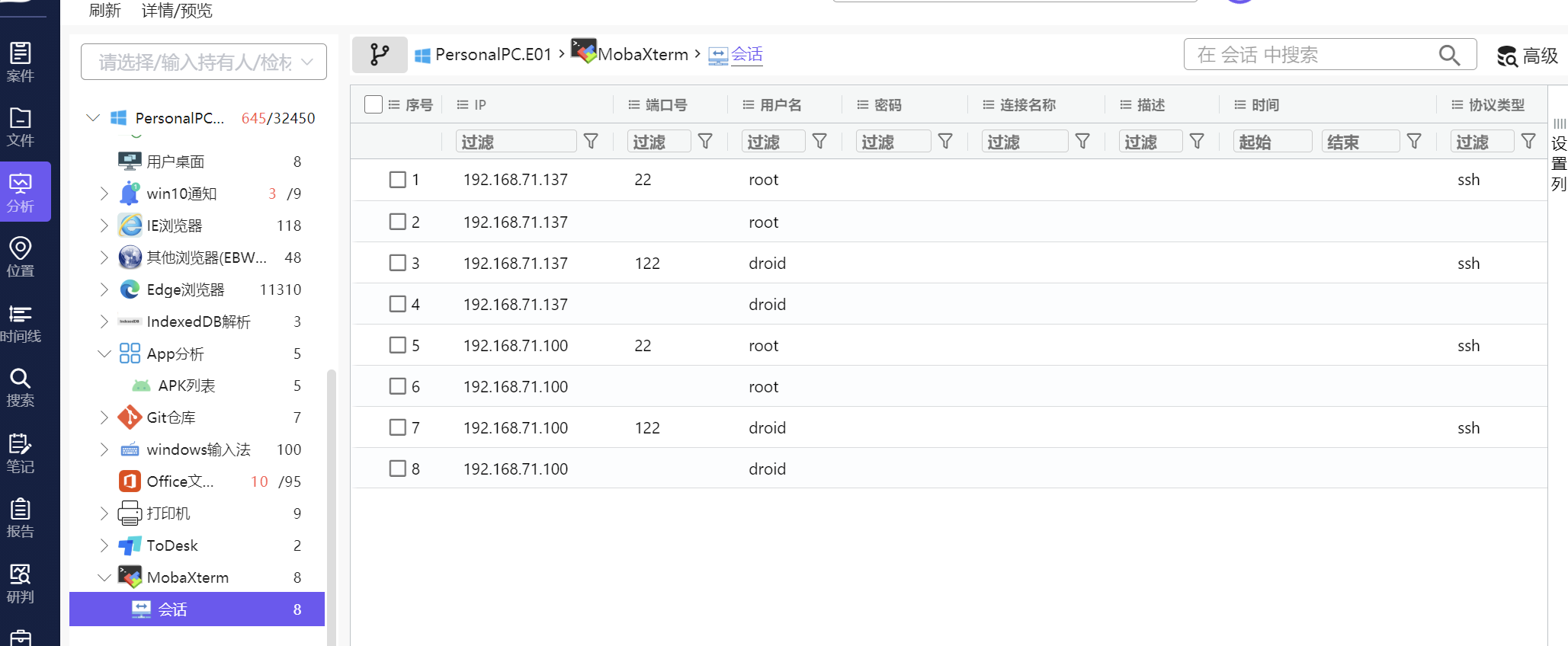

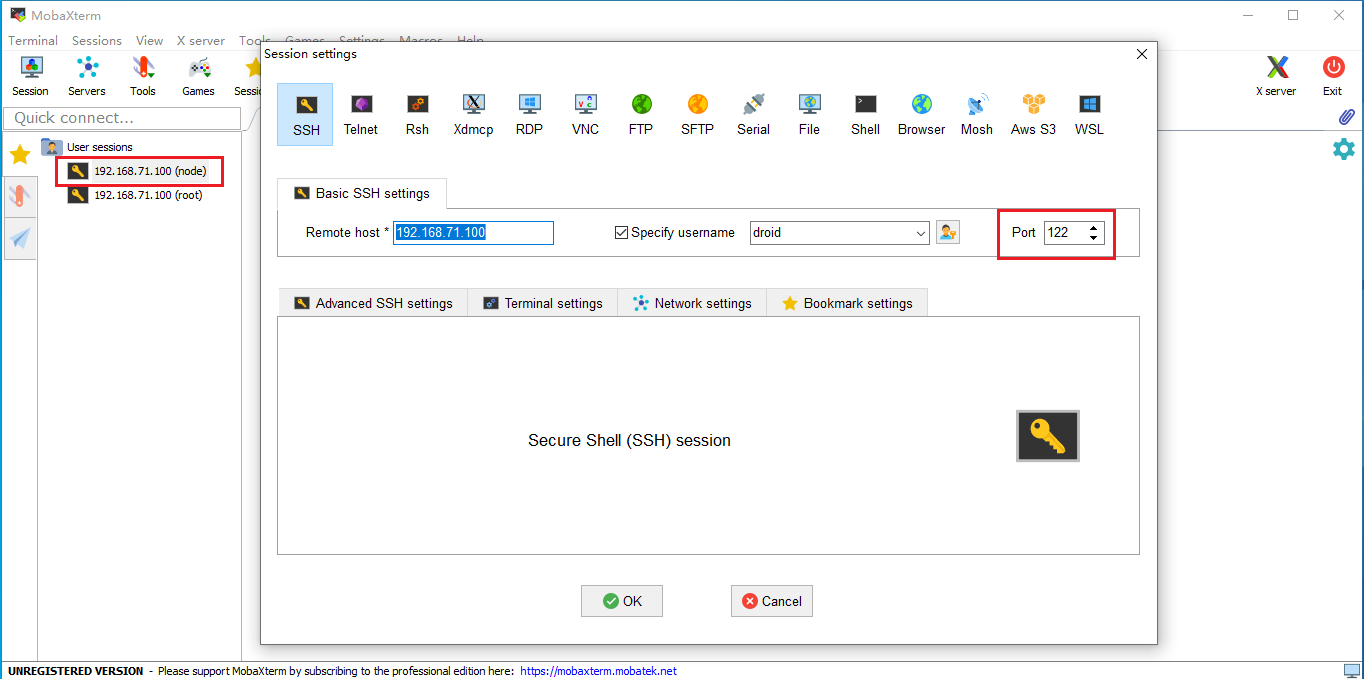

4. 嫌疑人使用ssh连接工具,其中连接名为node的连接记录,连接的端口为?

122

- 第二题提到的密码

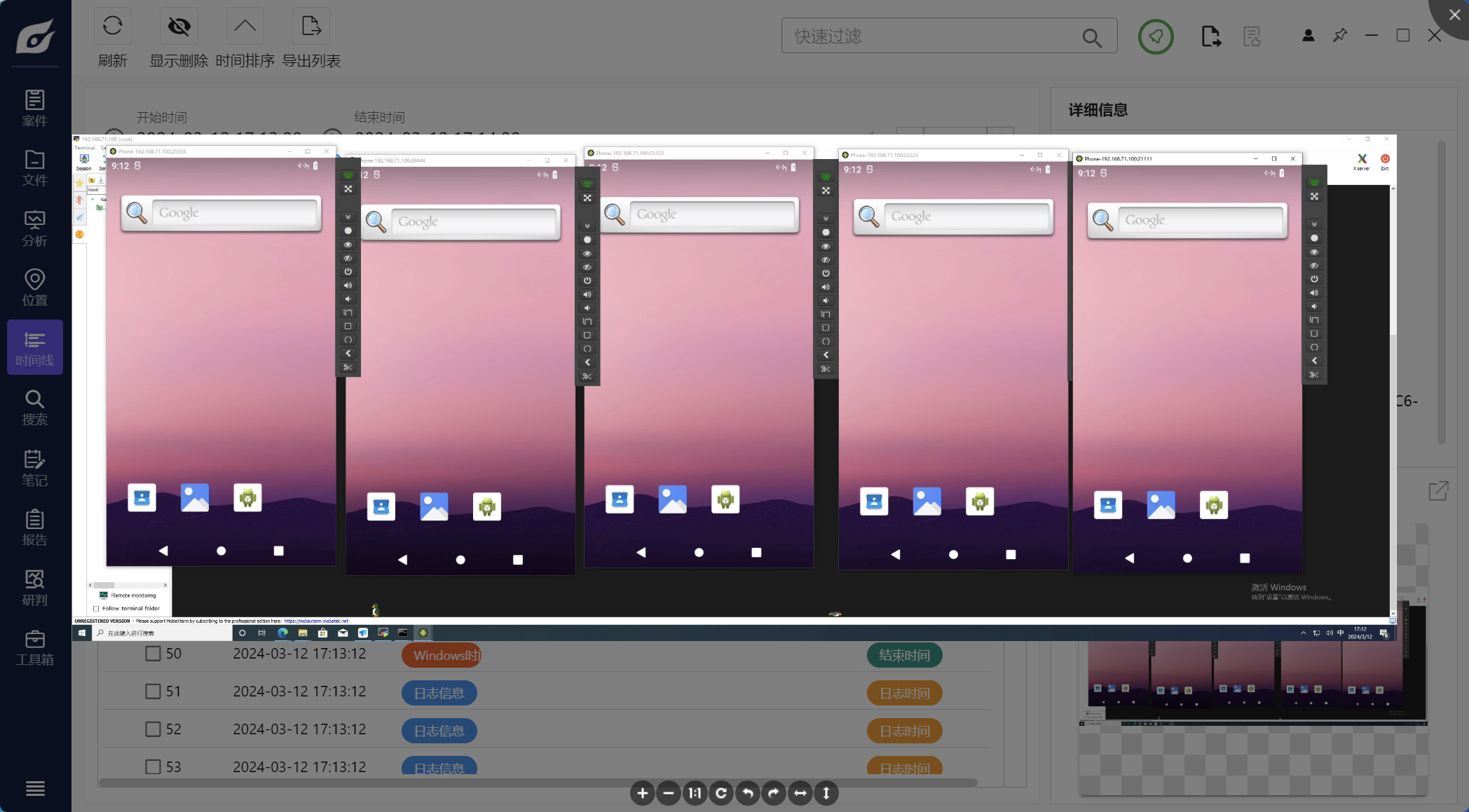

5. 在2024-03-12 17:13左右,嫌疑人计算机最少连接了多少台安卓虚拟机?

5

- 时间线直接搜

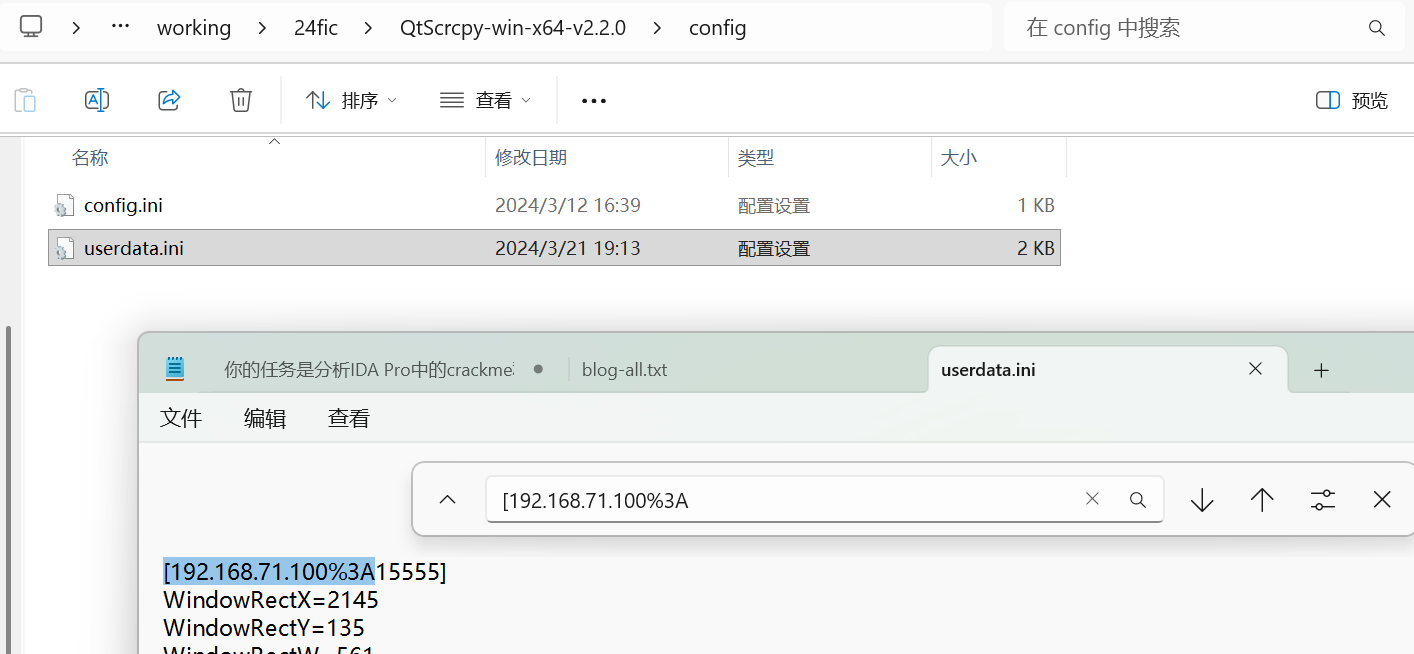

6. 软件"QtScrcpy"的配置文件显示,嫌疑人配置了多少台安卓虚拟机(以连接端口计数)?

15

- everything搜,config找配置文件,%3A是:的url编码

7. 嫌疑人桌面文件"老婆.png"的SHA256哈希值为?

02139bf305630ceffadd6926c202bae655c79d25a64f5c7a1c62bc4c91c9ccf1

- 直接搜右键计算

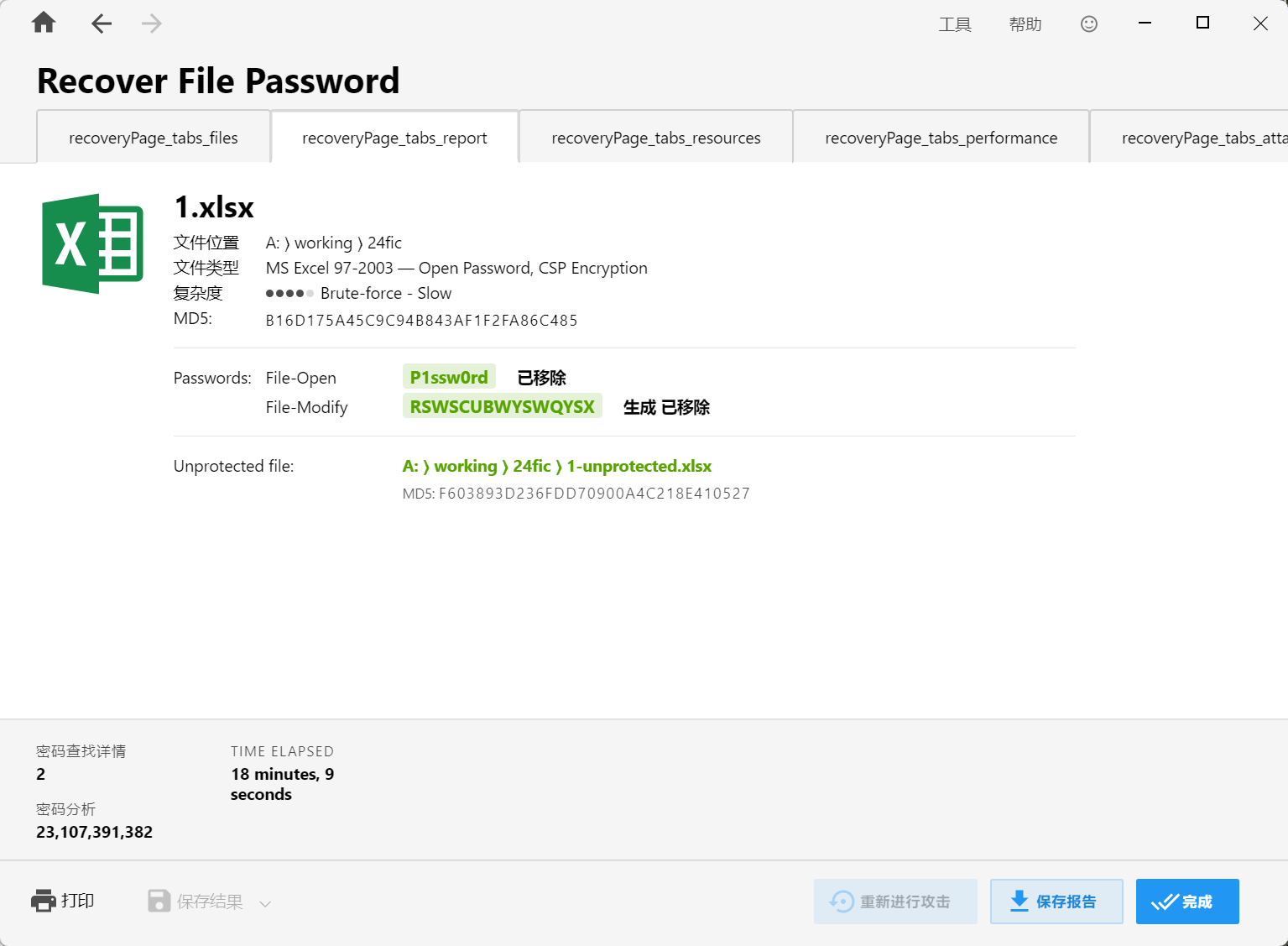

8. 嫌疑人把xls文件藏入老婆.png中,该xls的密码为?

P1ssw0rd

- 第二题:八位大小写字母加数字 最后两位 -> ******rd

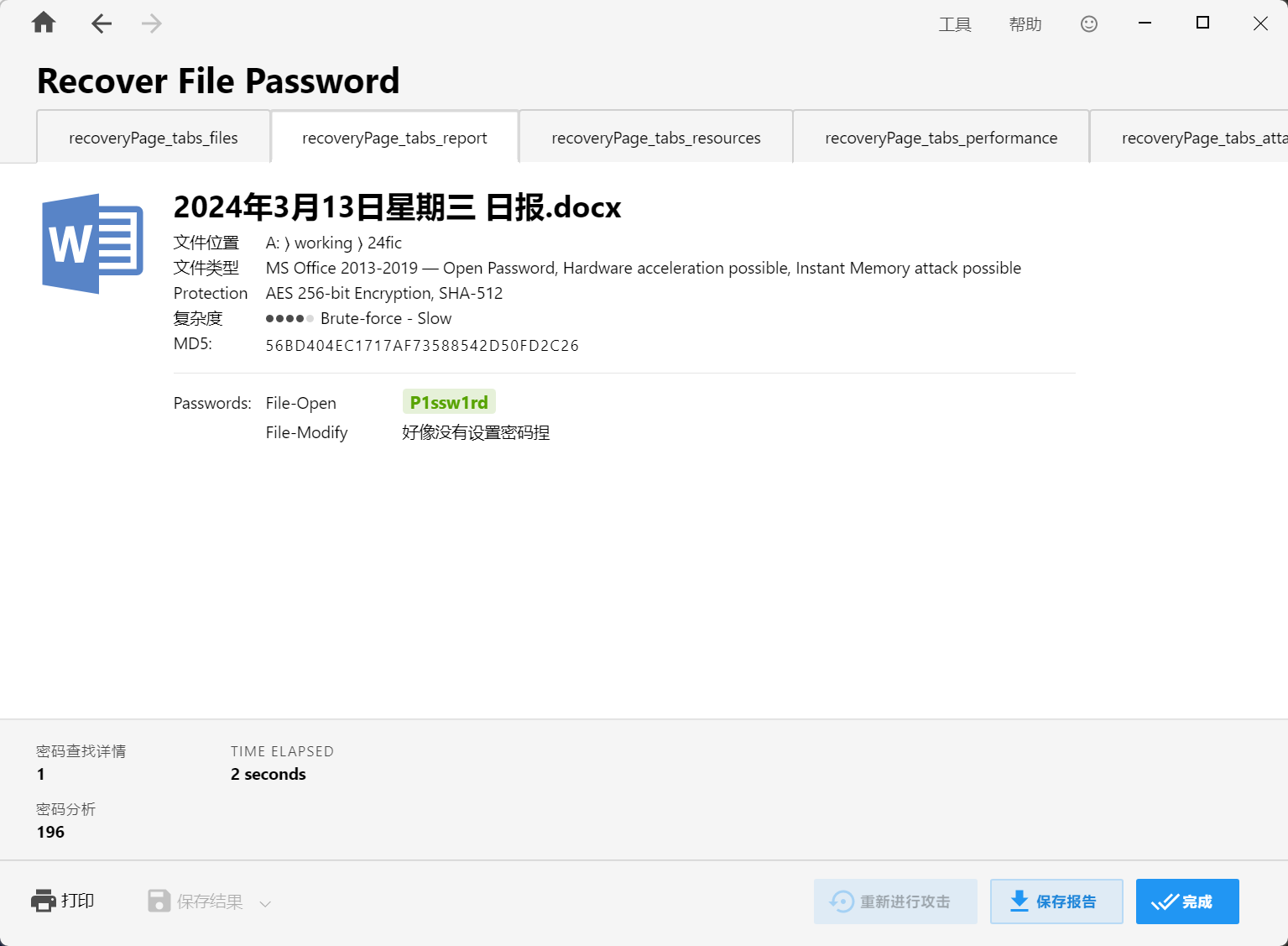

9. 嫌疑人桌面"2024年3月13日星期三 日报.docx"文档密码为?

P1ssw1rd

- 第二题:只修改了数字部分

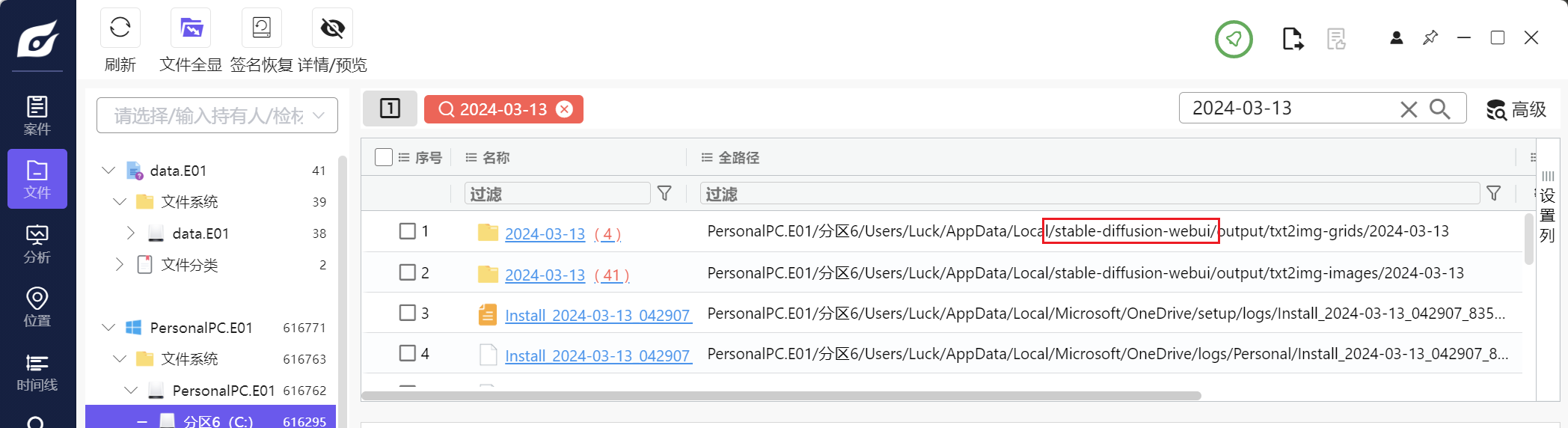

10. 嫌疑人使用的AI软件名称为?

stable-diffusion-webui

- 或者第九题中截图再搜索

11. 嫌疑人使用的AI软件监听端口为?

7860

- 这个没想到,所以不仅要注意历史记录,还要电脑、浏览器什么的历史都注意!!!

12. AI软件安装目录下的"2024-03-13"目录,其中由AI生成的图片有多少张?

41

- 见第十题图

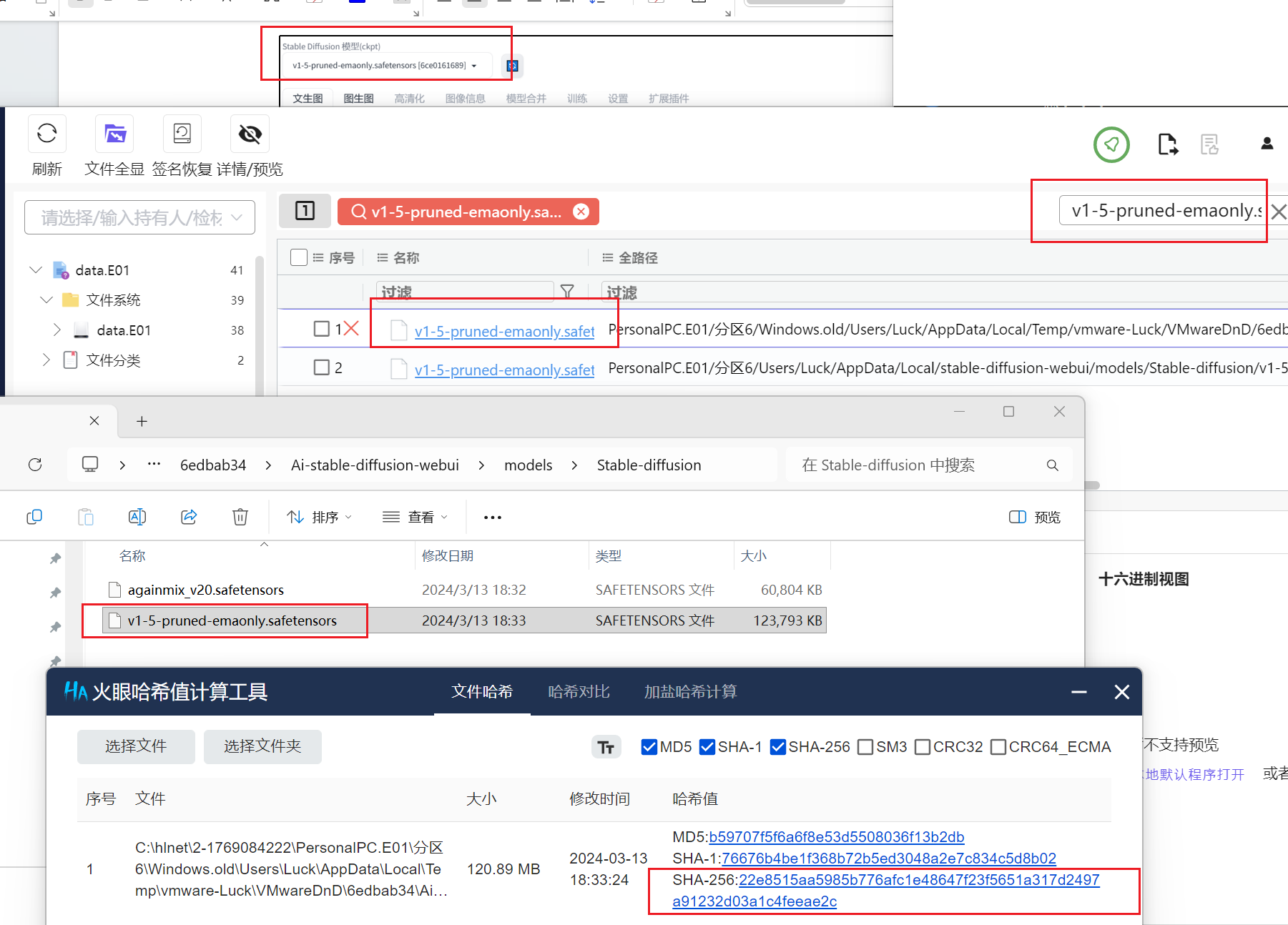

13. 嫌疑人使用AI软件生成燃烧的汽车图片使用的模型SHA256哈希值为?

22e8515aa5985b776afc1e48647sf23f5651a317d2497a91232d03a1c4feeae2c

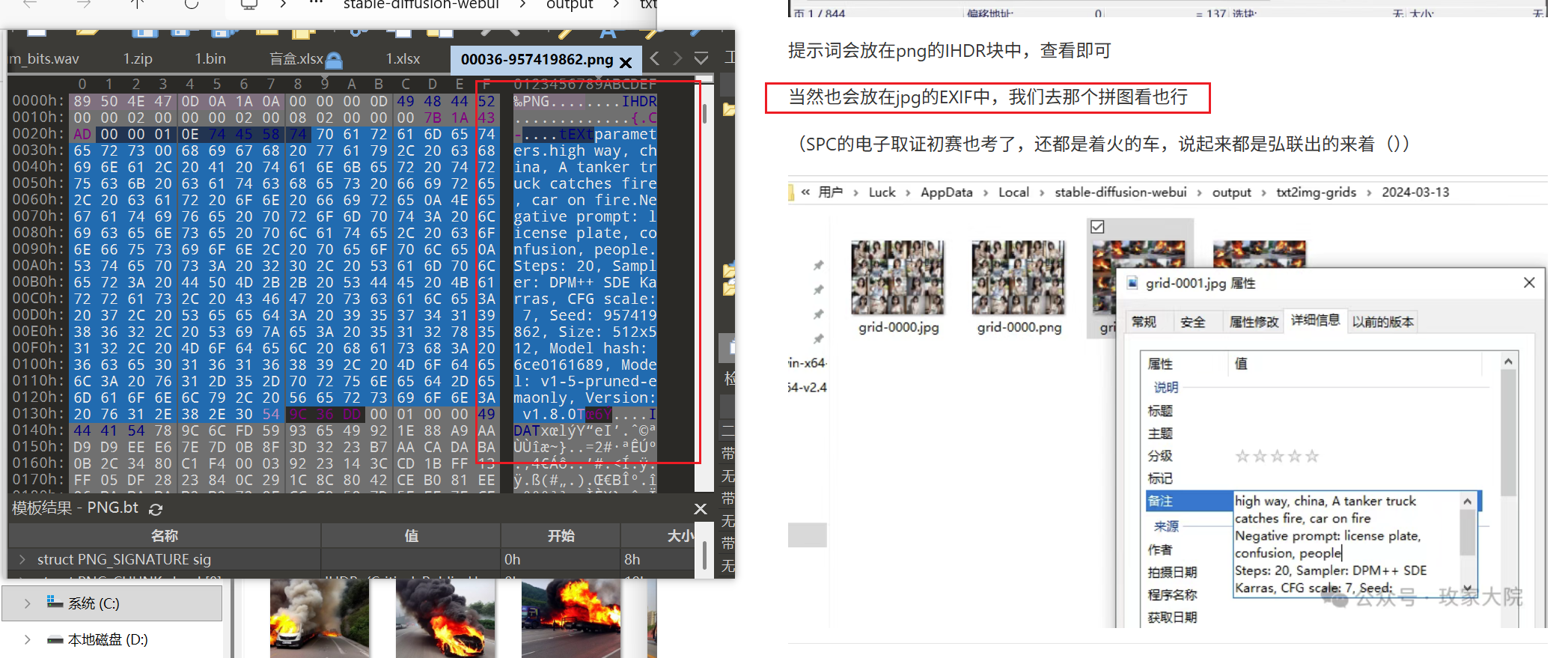

14. 嫌疑人使用AI软件生成燃烧的汽车图片(00036-957419862.png)使用的正向提示词,包含哪些?

ABD

- 遇到好多次了直接看十六进制

- 不过jpg这个不知道,要记下

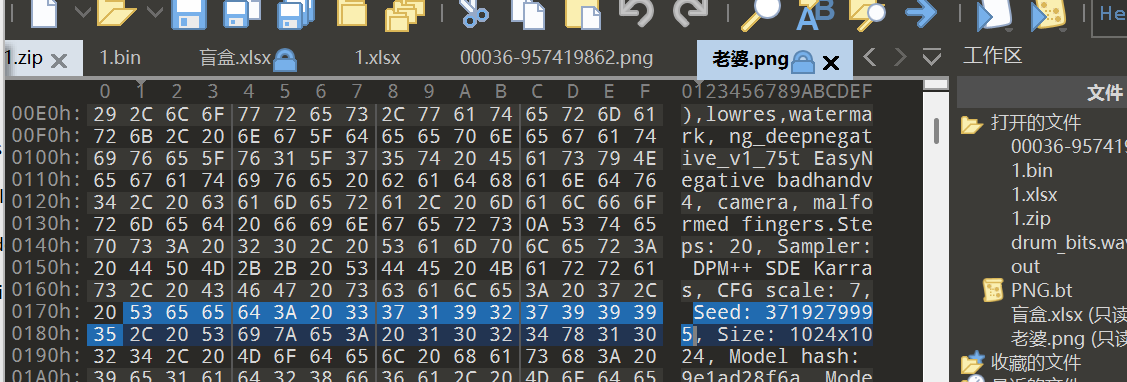

15. 嫌疑人桌面文件"老婆.png"的图像生成种子是?

3719279995

PVE虚拟化平台部分

1. PVE 虚拟化平台版本号为?

8.1.4

2. PVE 虚拟化平台的 web 管理地址为?

192.168.71.133:8006

3. 在 PVE 虚拟化平台中,当前共有多少个虚拟机?

7

4. PVE 虚拟化平台的“vmbr1”网卡所使用的网段为?

192.168.100.0/24

5. PVE 虚拟化平台的“120(Luck)”虚拟机的 smbios uuid 为?

e9990cd6-6e60-476c-bd37-1a524422a9a8

6. 在 PVE 虚拟化平台中,用户“Lu2k”被授予了多少个虚拟机的使用权限?

4

7. 在 PVE 虚拟化平台中,shell 历史命令中最后一条命令为?

lxc-attach 110

8. 请分析嫌疑人最近一次销毁虚拟机的时间为?

C

9. PVE 虚拟化平台的 openEuler 系统镜像下载的开始时间为?

B

10. 根据嫌犯供述,可通过快照启动 PVE 虚拟化平台中的云手机。请根据该条线索找到对应虚拟机,其快照的时间为?

D

软路由部分

1. 软路由 root 用户的密码是?

OP2024fic

2. 软路由管理面板所用 http 协议监听的端口为?

8080

3. 软路由的系统版本号为?

23.05.2

4. 软路由的 WAN 口所配置的网关为?

192.168.71.2

5. 软路由防火墙端口转发规则有多少条记录?

17

6. OpenClash 控制面板登录密钥为?

MCoYZFwg

7. OpenClash 的局域网代理密码(SOCKS5/HTTP 认证信息)为?

WAMqotI9

8. OpenClash 的订阅地址为?

https://www.amrth.cloud/s/FnT83dutLWlF5via?clash=2

9. 代理节点“香港 501 中继 动态”的服务端口为?

42001

10. OpenWrt 的包管理软件的系统镜像源配置文件的绝对路径是?

/etc/opkg/distfeeds.conf

云手机部分

1. PVE 虚拟化平台的虚拟“101(node1)”的 droid 用户登录密码为?

droid2024fic

2. PVE 虚拟化平台的虚拟机“101(node1)”中 Docker 容器的镜像 ID 的前六位为?

d1d4bf

3. 在 PVE 虚拟化平台的 node1 虚拟机中,容器手机的数量为?

5

4. 在 PVE 虚拟化平台的 node1 虚拟机中,若要启动手机容器,有几条前置命令(docker 命令不纳入计算)?

2

5. 在 PVE 虚拟化平台的“101(node1)”虚拟机中启动“priceless_knuth”手机容器后,该安卓手机的蓝牙 MAC 地址是多少?

3c:5a:b4:01:02:03

6. 警方现场勘验过程中,曾使用雷电手机取证软件通过嫌疑人软路由对云手机进行了远程取证,请问以下哪个端口可以明确是取证时使用过的端口?【多选题】

DE

7. 在 PVE 虚拟化平台的 node2 中名为 loving_shtern 的手机映射至软路由中,所占用的端口号为?

25555

8. 在 PVE 虚拟化平台的 node2 中 loving_shtern 手机容器中安装的名为“抖音”安装包的 MD5 值为?

0ce8f95ba0401769a9f4860749cc8206

9. 根据集群中手机内容分析,传销人员在评论区引流使用的 qq 号为?

3791621185

10. 通过云手机聊天记录可以得知,涉案传销网站域名为?

传销网站部分

1. 涉案服务器集群中,sql 数据库服务器 112(sqlserver)对应的虚拟磁盘的 SHA256 值为?

0a7d9f77a5903bece9290f364b410a233a8415dabb35bc1ef585d837681d44e3

2. 涉案服务器集群中,数据库服务器的 root 用户密码加密方式为?

A

3. 涉案服务器集群中,数据库服务器的内核版本?

5.10.0

4. 涉案服务器集群中,Java 服务器 web 服务监听的端口为?【多选题】

BC

5. 涉案服务器集群中,数据库服务器中 Docker 容器的数量为?

2

6. 涉案服务器集群中,数据库服务器有一个 mysql 容器节点,该容器的 ID 前六位为?

3ba5cb

7. 涉案服务器集群中,数据库服务器 mysql 容器节点的数据库版本号为?

5.7.44

8. 从外部访问涉案网站“鲸易元 MALL 管理系统”管理后台所使用的域名为?【多选】

BD

9. “鲸易元 MALL 管理系统”管理后台所使用的网站框架为?

B

10. “鲸易元 MALL 管理系统”管理后台运行时,依赖了几种不同的数据库?

2

11. “鲸易元 MALL 管理系统”管理后台运行时,在生产环境(prod)下所连接的 mysql 服务器密码为?

honglian7001

12. “鲸易元 MALL 管理系统”管理后台中 Aliyun OSS 对应的密钥 KEY 是为?

LfA2sPaJiVW3Th32YeCN0bsD8NIjF7

13. “鲸易元 MALL 管理系统”管理后台中,管理员(admin)的账号密码采用了什么样的加密方式?

Bcrypt

14. “鲸易元 MALL 管理系统”管理后台中,管理员(admin)账号绑定的手机号码为?

15888888888

15. “鲸易元 MALL 管理系统”管理后台中,会员的数量为?

52908

数据分析部分

1. “鲸易元 MALL 管理系统”管理后台中,会员级别为“总代”的数量为?

248

2. “鲸易元 MALL 管理系统”管理后台中,以“推荐人 id”做为上级 id 对会员进行层级分析,总层级为多少层?(最高层级视为 1 层)

53

3. “鲸易元 MALL 管理系统”管理后台中,会员编号为 sgl01 的下游人数(伞下会员)数量为?

18001

4. “鲸易元 MALL 管理系统”管理后台中,会员编号为 sgl01 的下游人数(伞下会员)充值总金额合计为多少元/RMB?

8704119

5. “鲸易元 MALL 管理系统”管理后台中,已支付订单的数量为?

31760

6. “鲸易元 MALL 管理系统”管理后台中,已支付订单的支付总金额总计为多少元/RMB?

71979976

7. “鲸易元 MALL 管理系统”管理后台中,在提现账号管理页面中银行卡的记录数为?

6701

8. “鲸易元 MALL 管理系统”管理后台中,打款成功的提现记录数量为?

8403

9. “鲸易元 MALL 管理系统”管理后台中,打款成功的提现应打款金额总计为多少元/RMB?

10067655