【比赛】2025警铮杯wp

- VC密码:cqpu@qz2025#$%^&*fgs45

致谢

- 感谢sq学长熬夜赶出来的wp卷死我得了呜呜呜好可怕好可怕好可怕

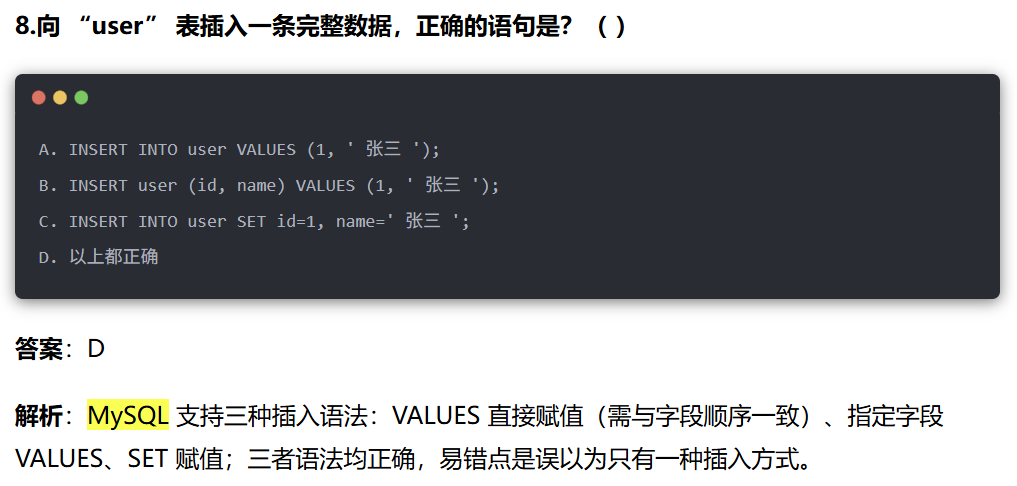

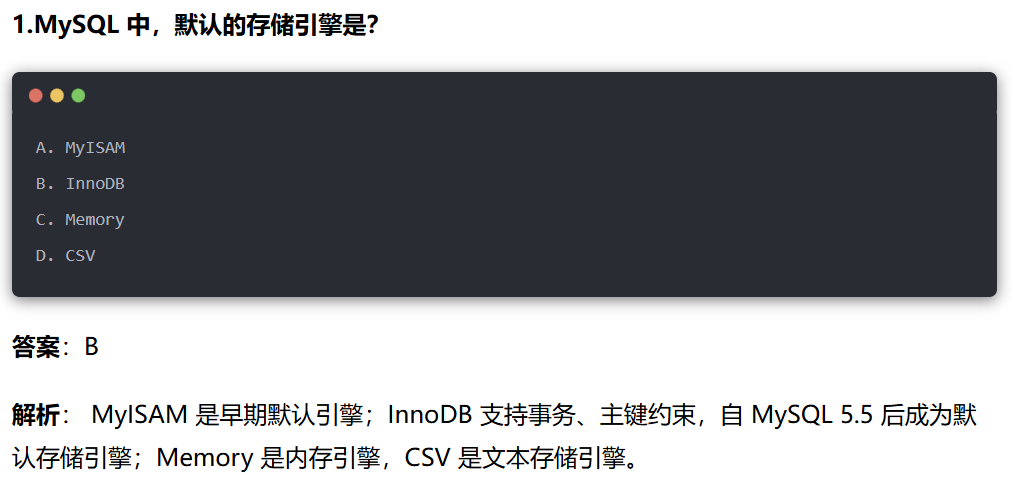

理论错题

- 6/18

实操

题目

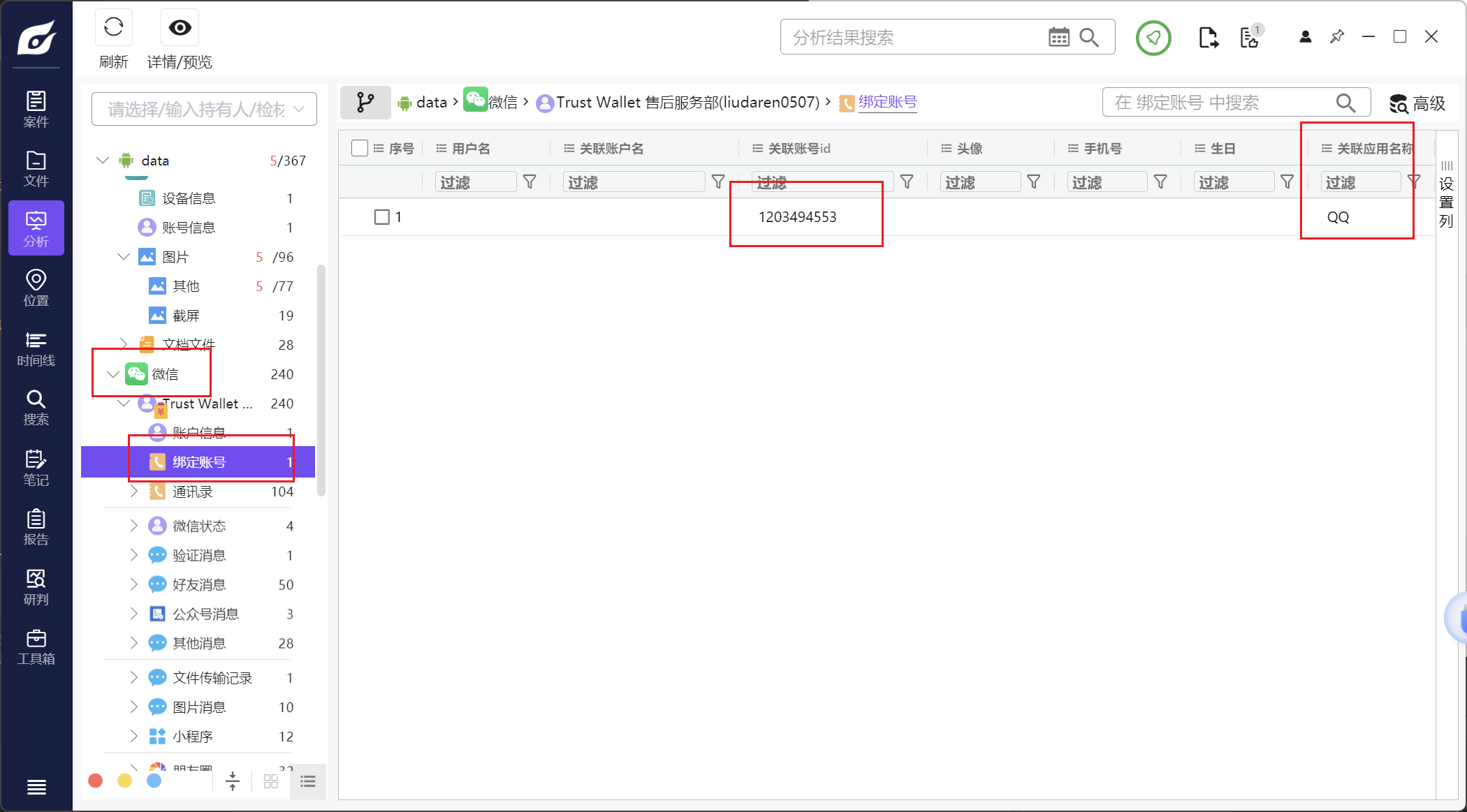

1. 现在是手机取证题目(1-6)!分析手机备份文件,该机主的QQ号为?(标准格式:123)(2分)

一开始还纳闷为什么火眼没有仿真出来,结果发现确实压根就没有QQ,是藏在火眼的关联账号里

- 以后一定要注意!!!

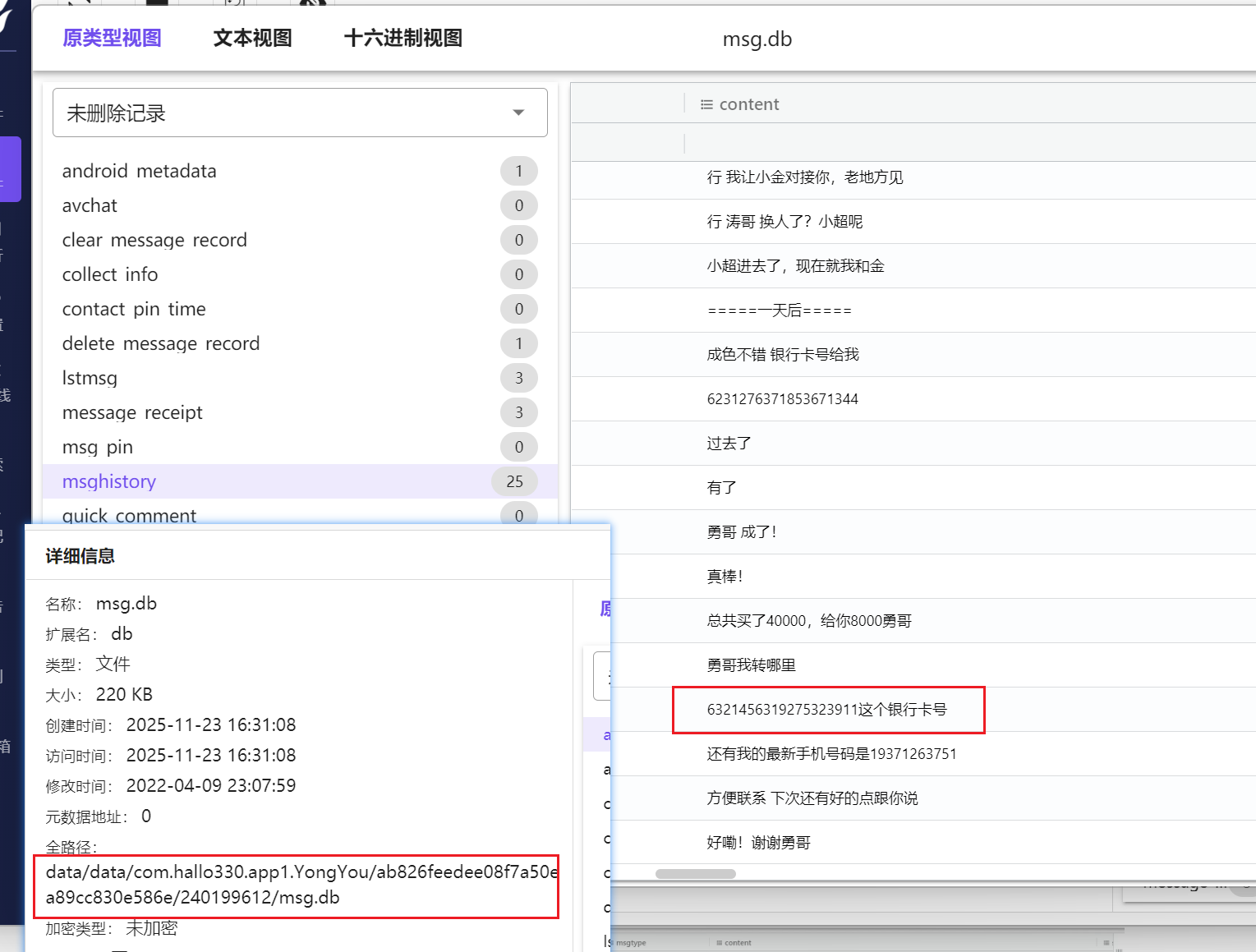

4+5. 请分析机主的银行卡卡号是多少?(标准格式:按照实际值填写)(4分)/请分析出幕后老大王子勇的最新手机号码是多少?(标准格式:1234567)(4分)

- 烦死了看到友联了愣是没翻文件,蠢。。。

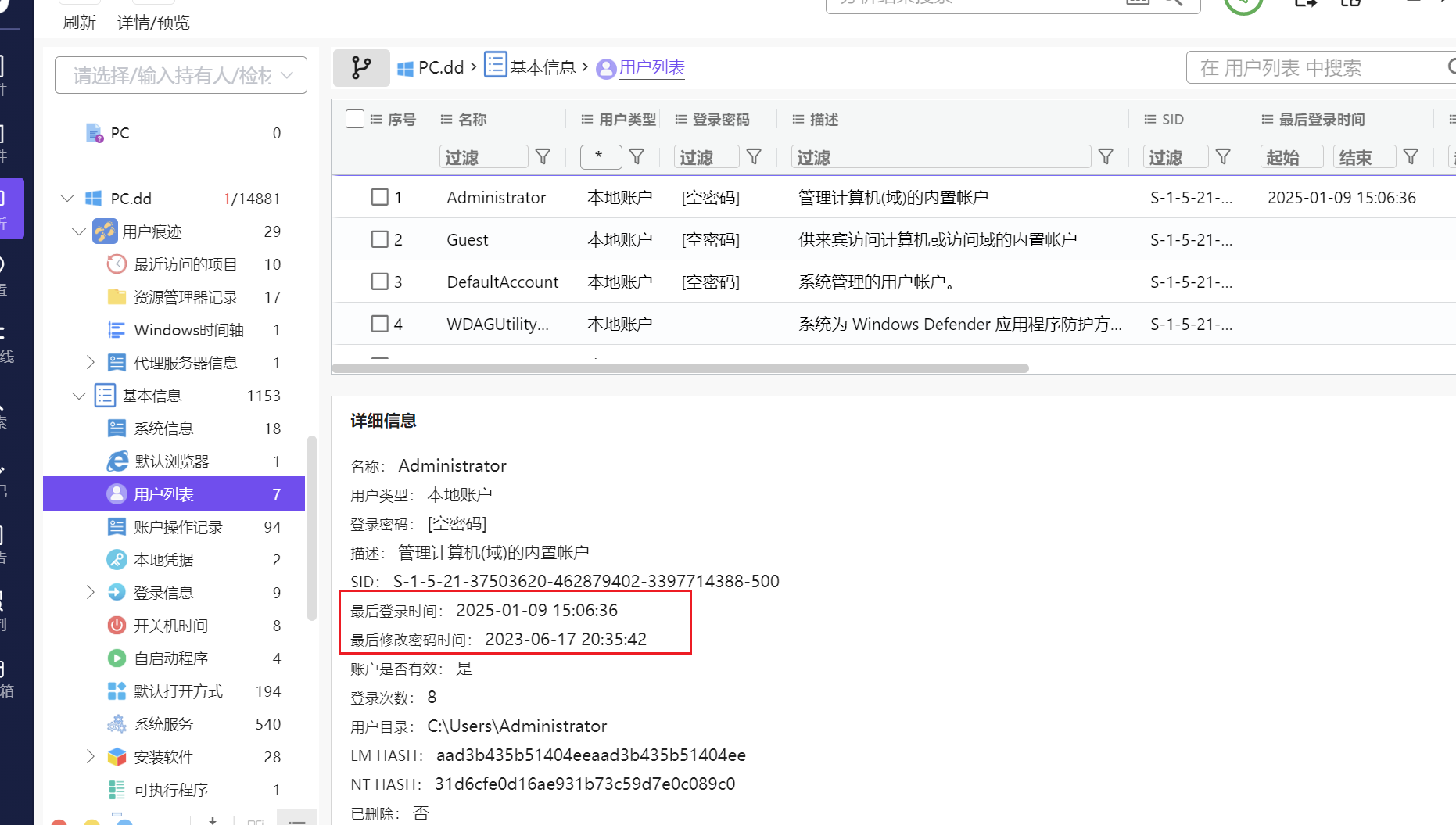

8. 请问计算机管理员用户的设置密码时间是什么时候。(标准格式:1970/06/17 23:25:41)(4分)

- 去找了其他地方。。。

【9+10都和官方答案不符,下方文字谨慎参考】

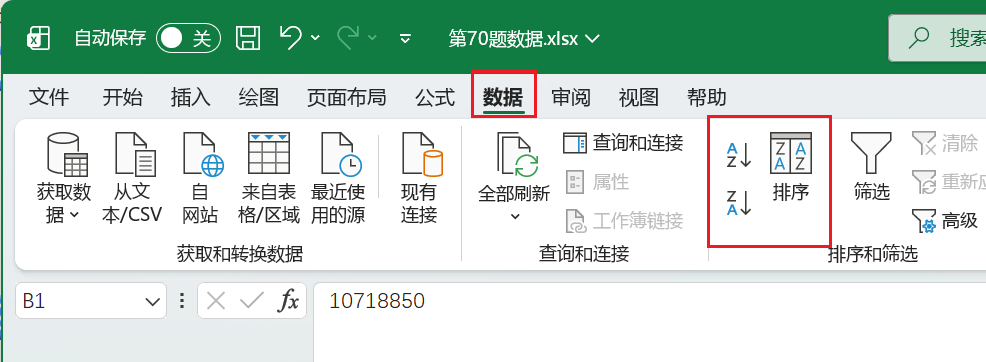

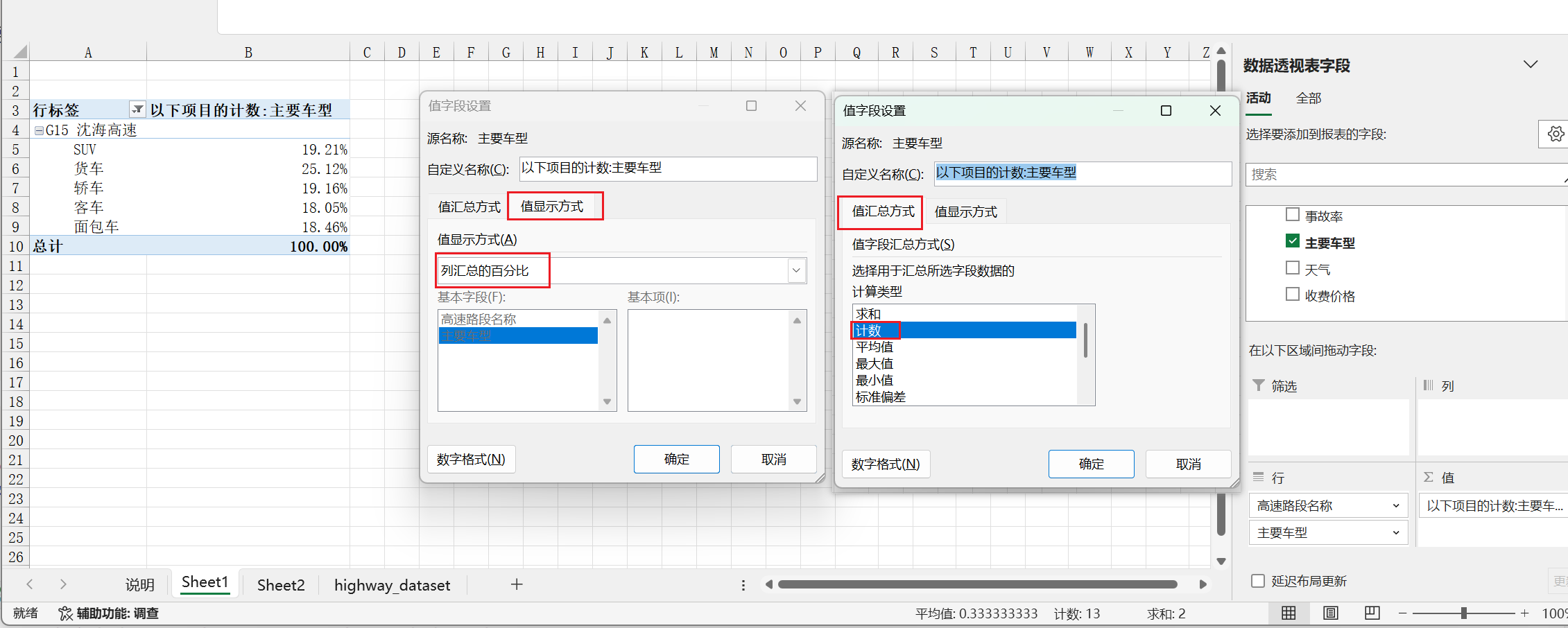

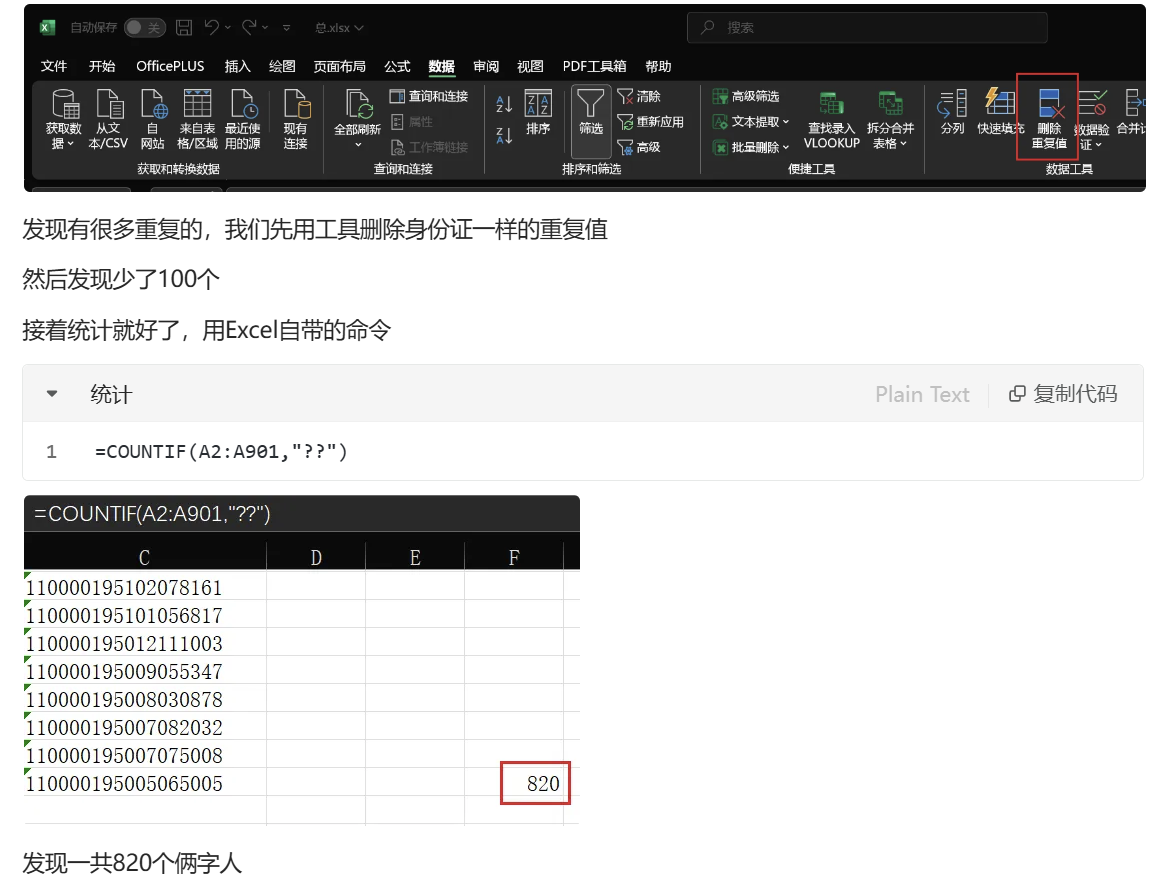

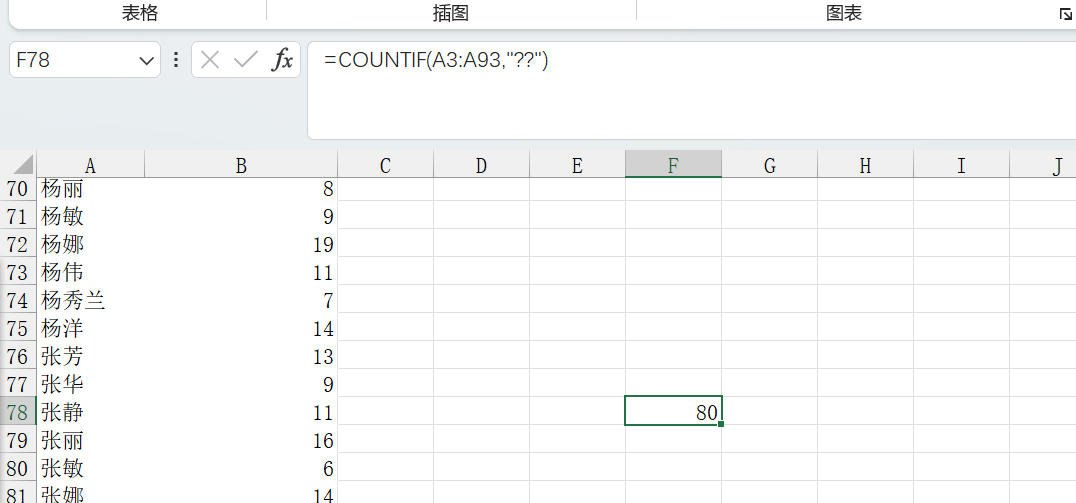

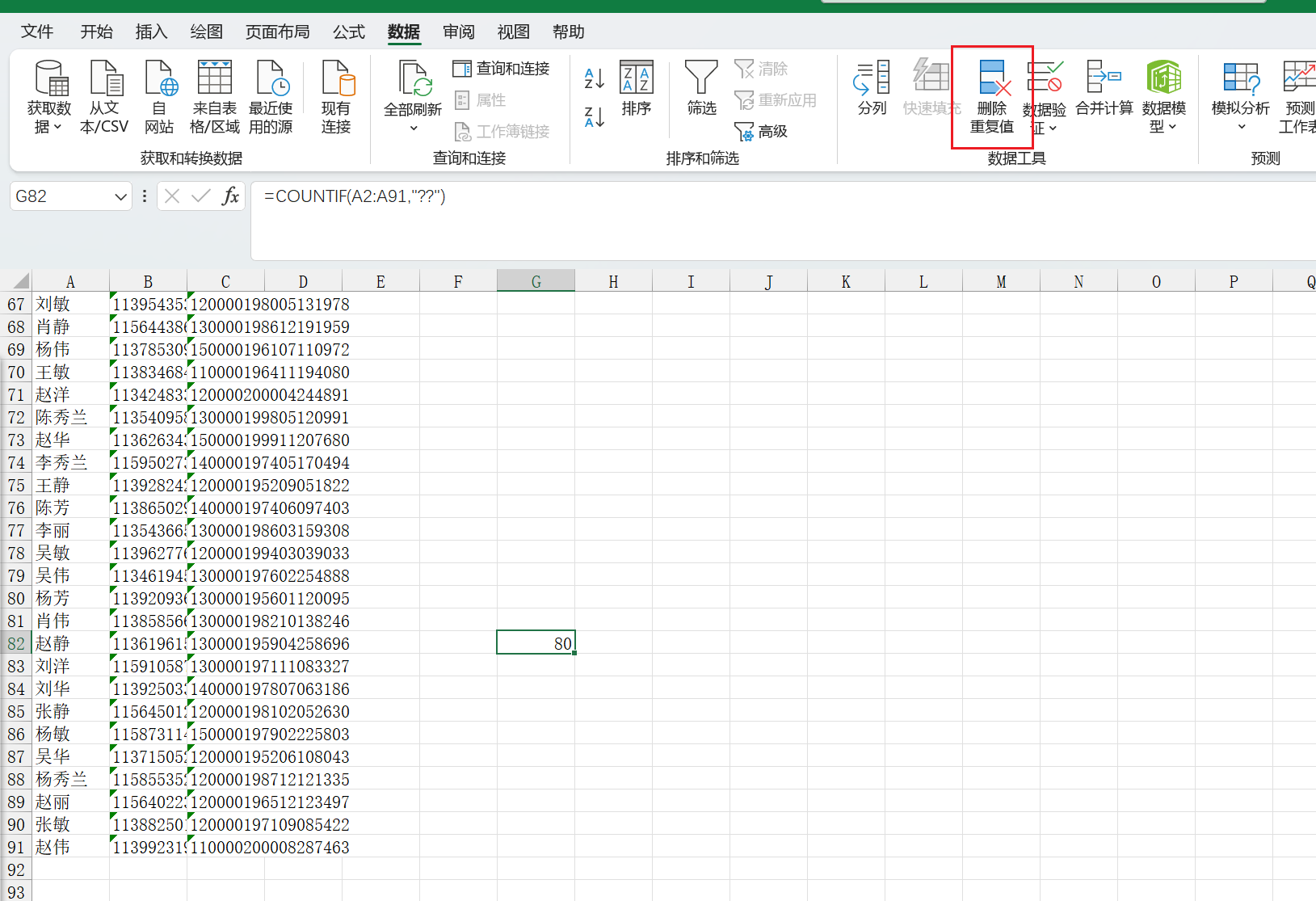

9. 分析数据文件夹中的表格文件共有有多少个两个字的姓名人数。(标准格式:10)(4分)

- 这真没办法,基础不牢,excel不会啊,当时翻是翻到了

- 学下sq学长的

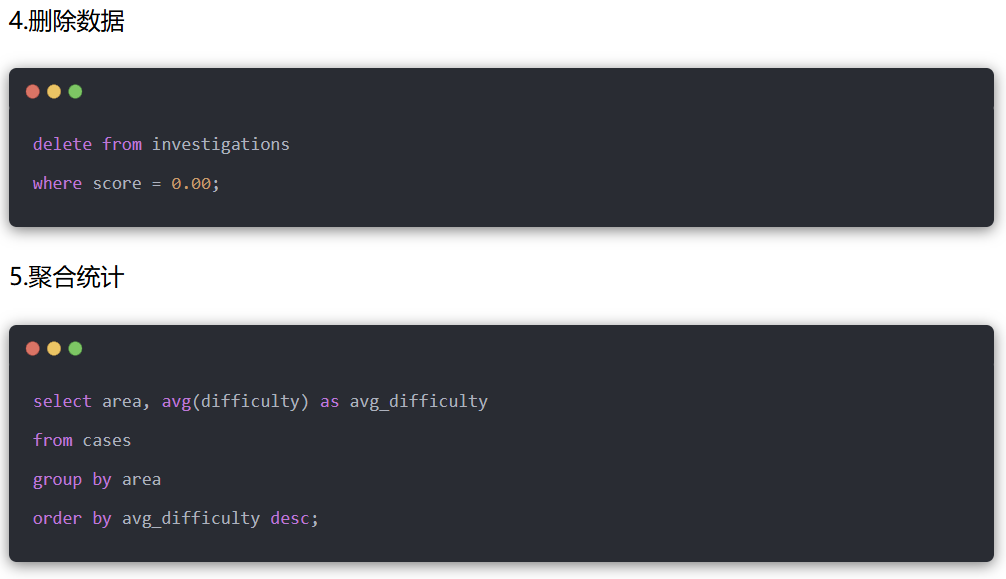

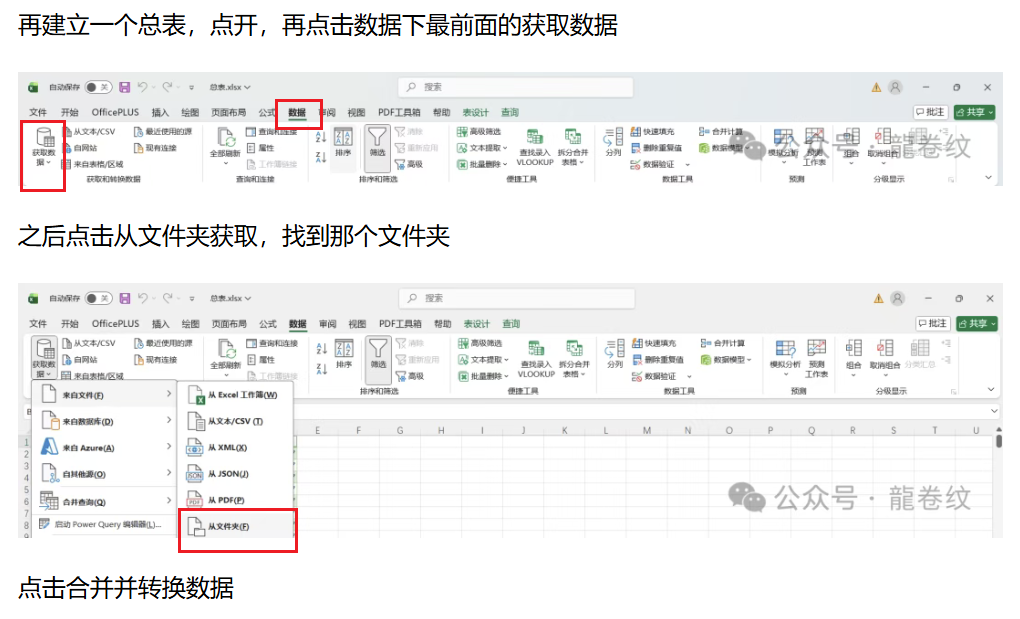

然后就是大数据时间,可以把这些都复制粘贴到一个表里

- 我第一步是用的数据透视表

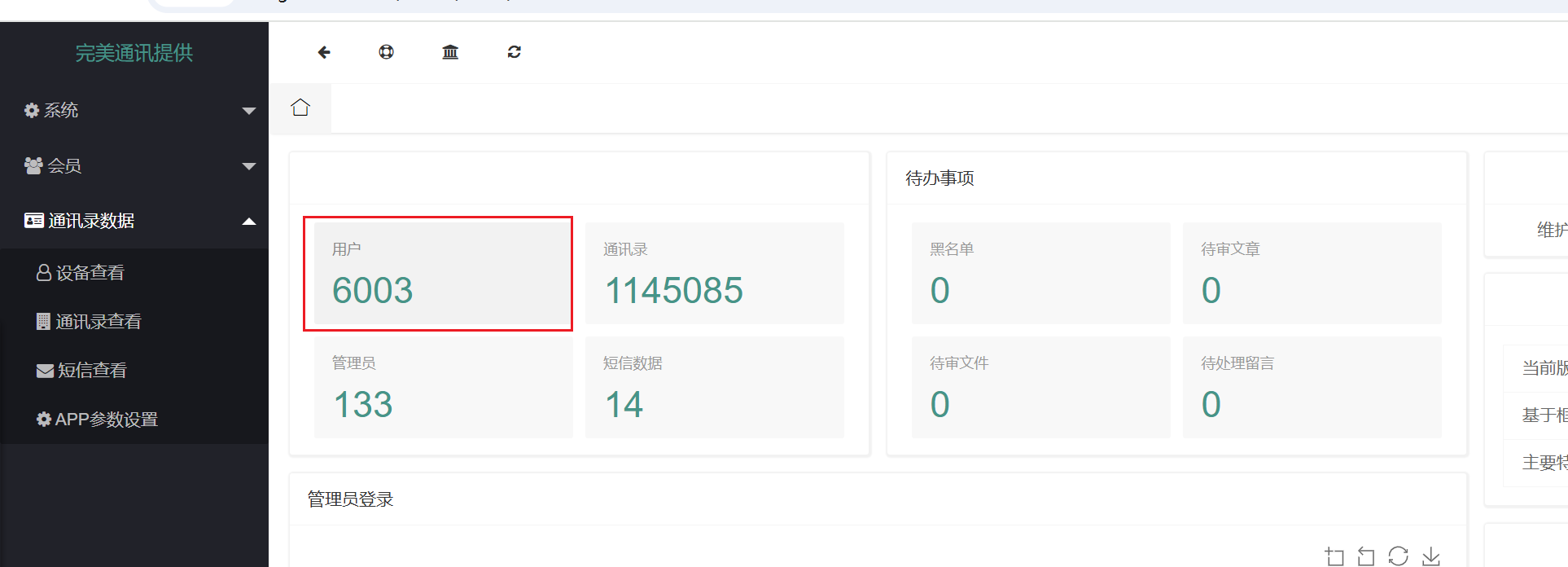

- 后一步同理

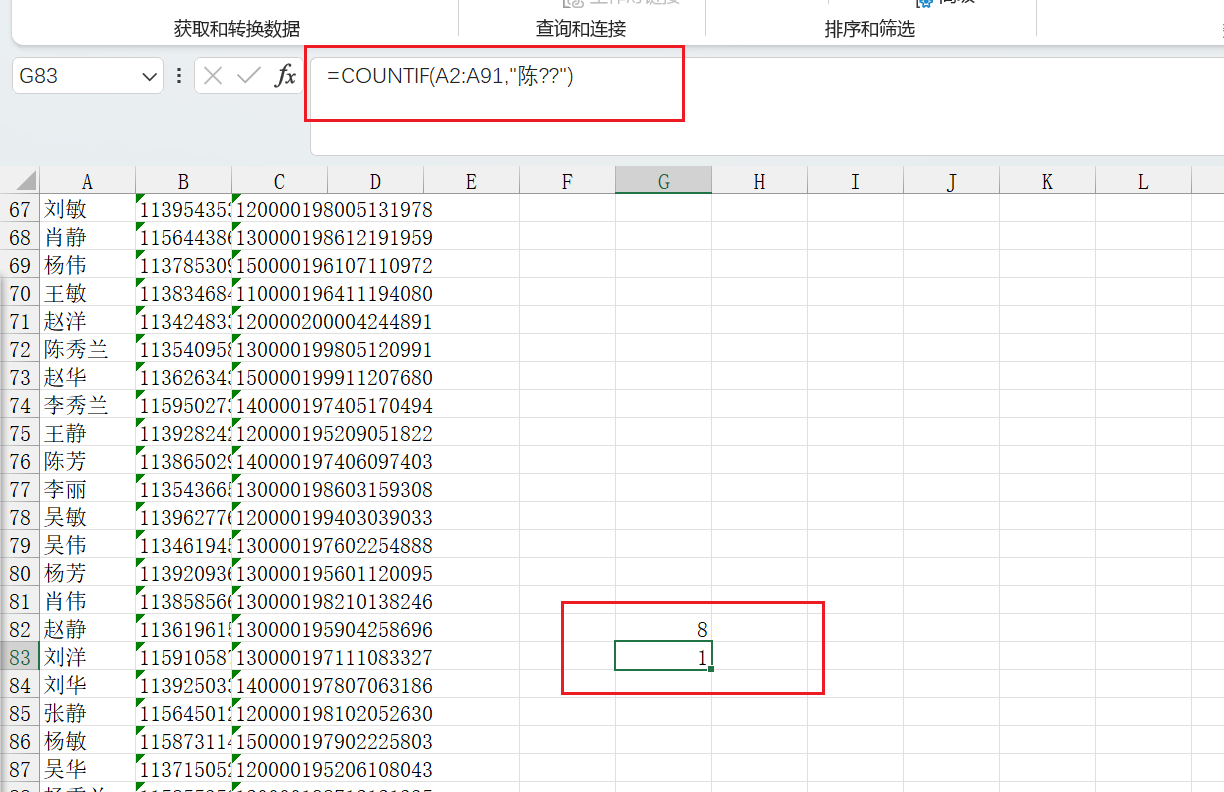

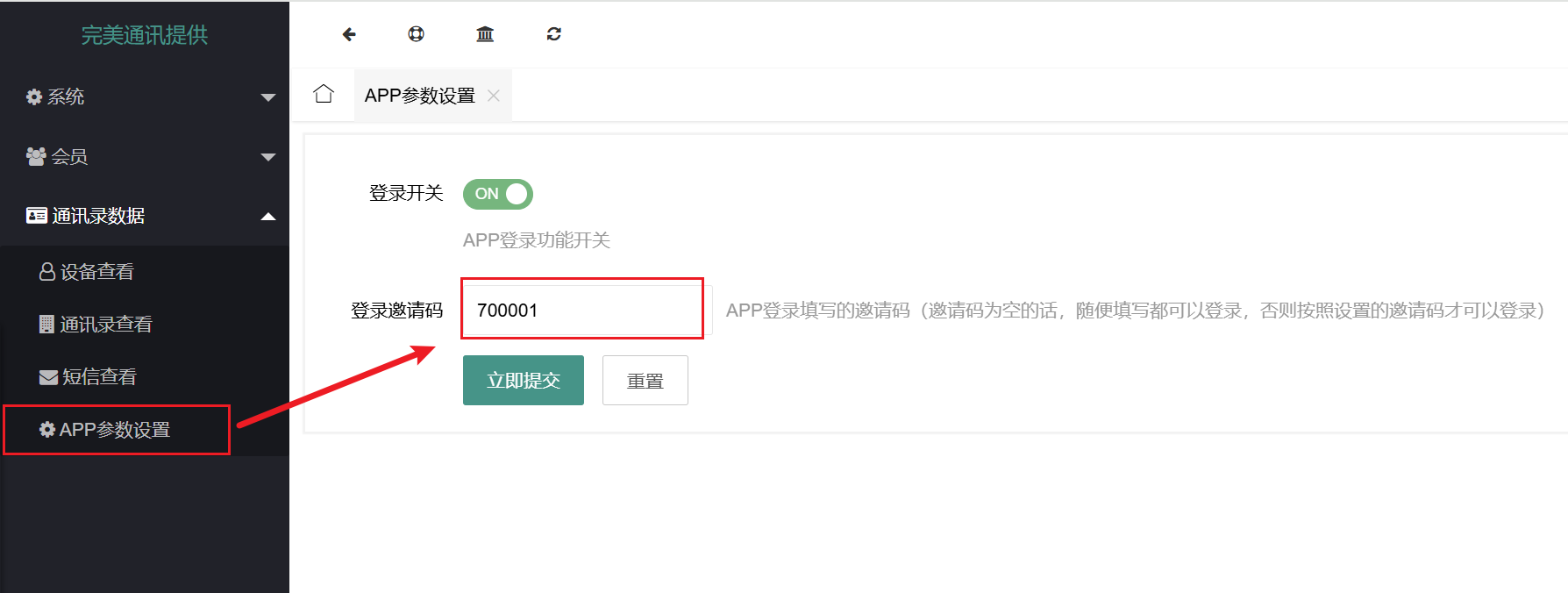

=COUNTIF(An:Am,"??")

-

。。。咋不对

-

复刻下

- 发现问题了,我筛名字,sq学长筛身份证

- 【待】

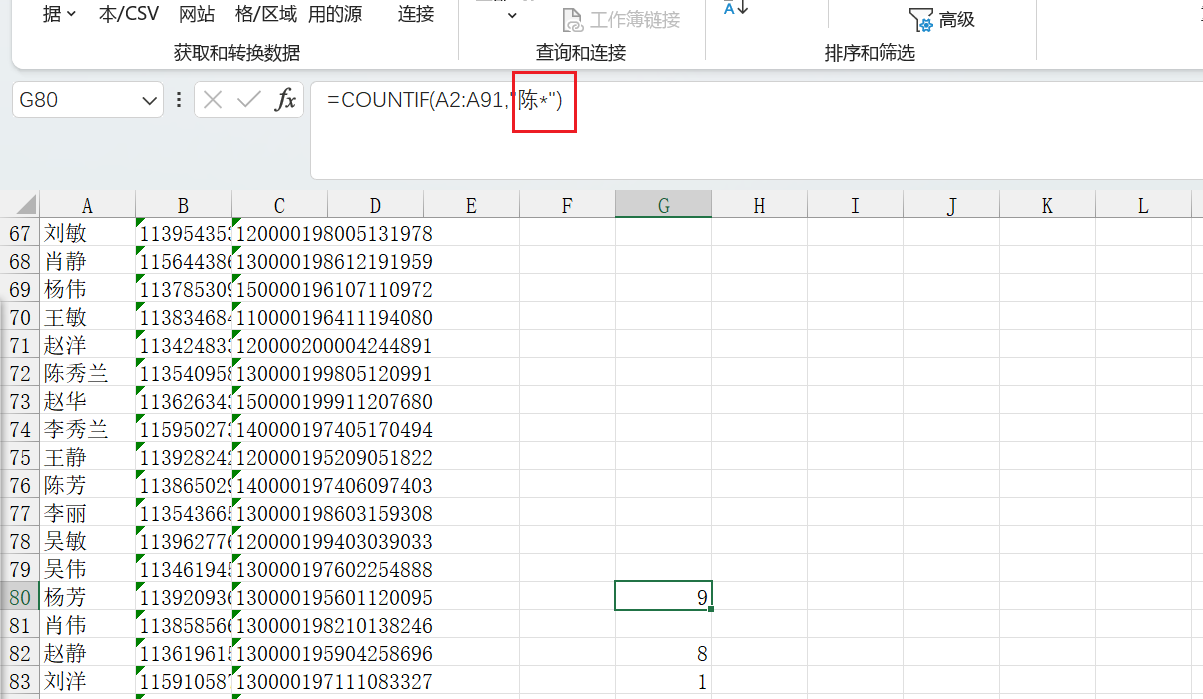

10. 请分析数据文件夹中表格共有多少姓陈的人。(标准格式:10)(4分)

- 仨名字和俩的加起来9个

- 要学会用

*哦!!!

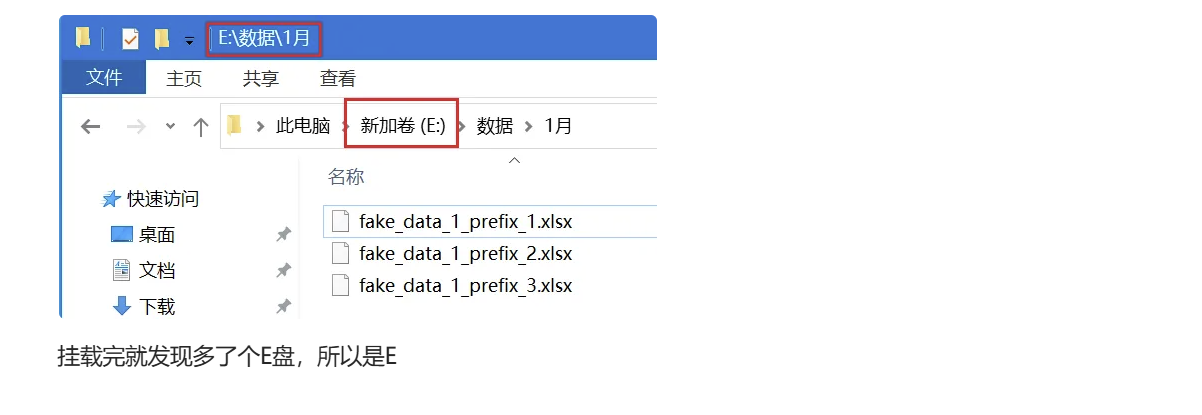

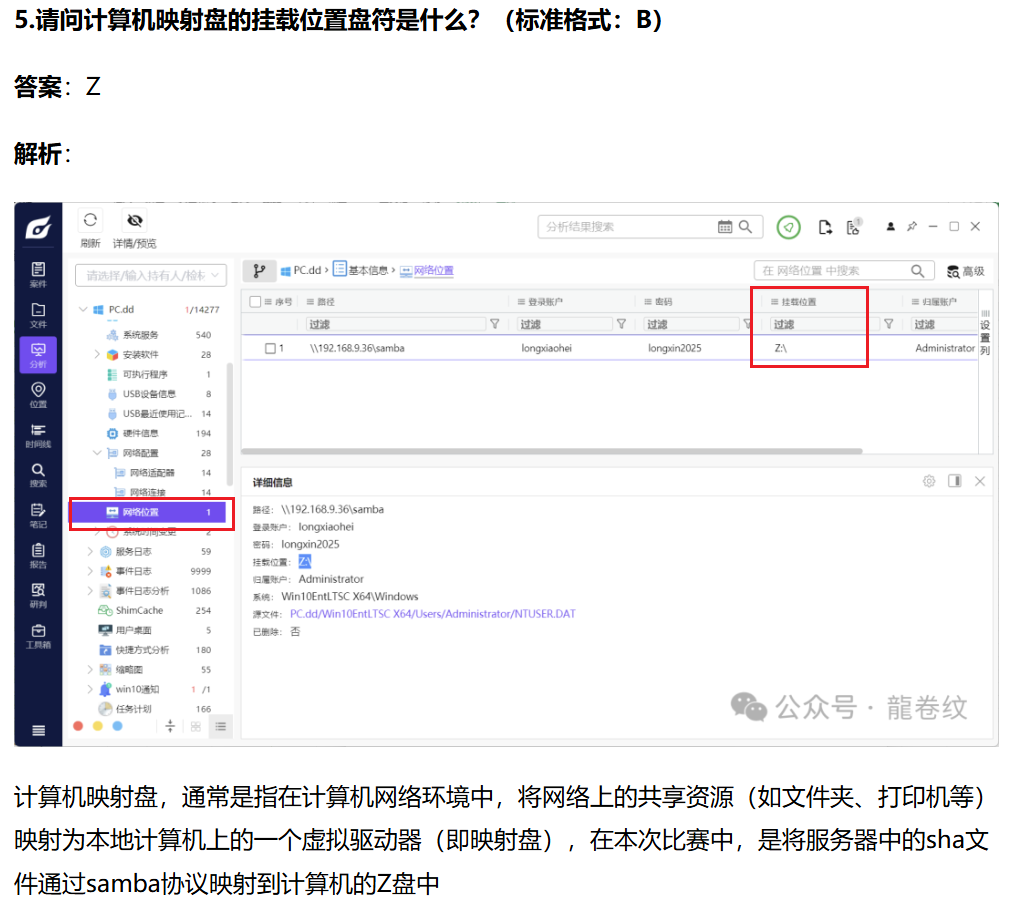

11. 请问计算机映射盘的挂载位置盘符是什么。(标准格式:B)(4分)

- 错了

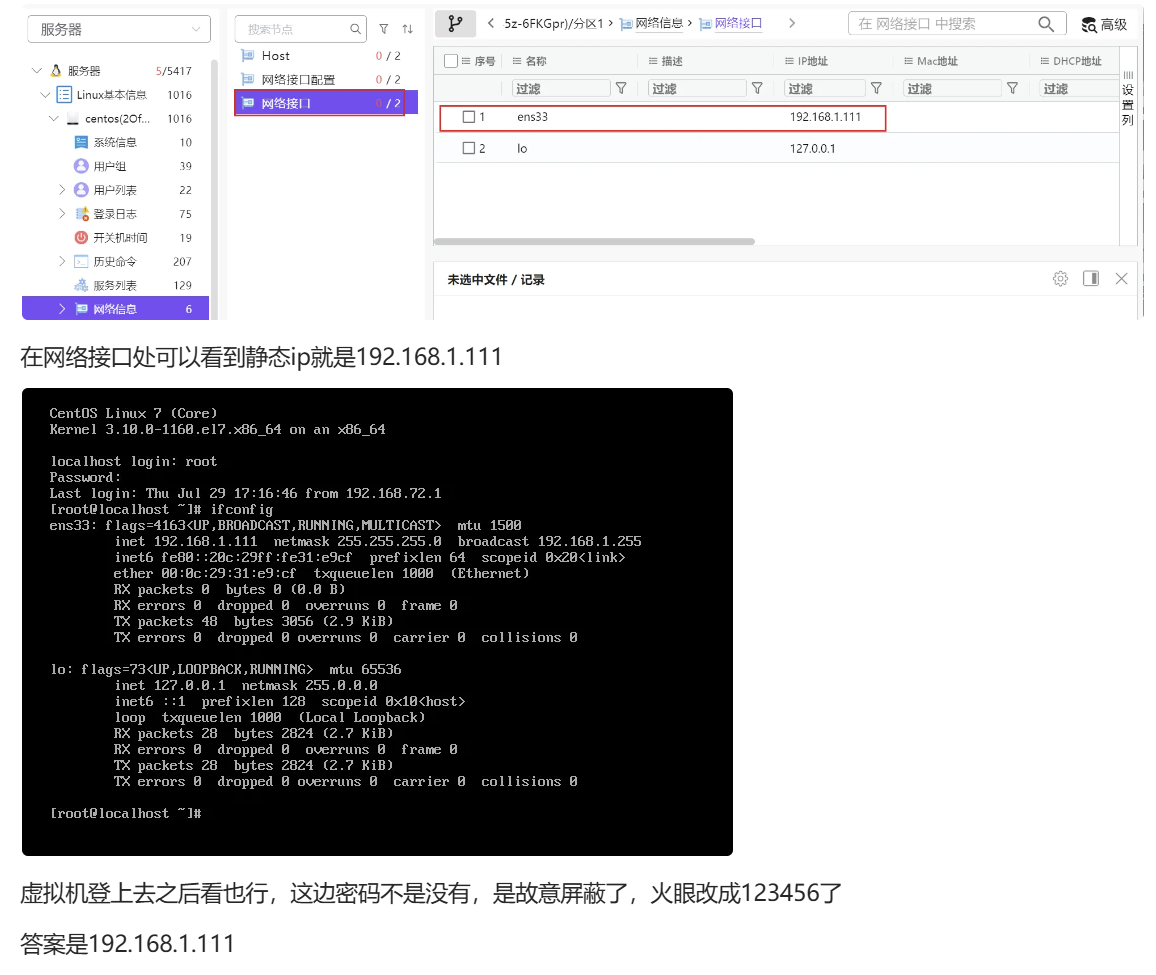

14. Web.01虚拟机中设置的静态ip是什么?(格式:172.0.0.1)(4分)

- 行,下回记得静态ip在这里找!!!

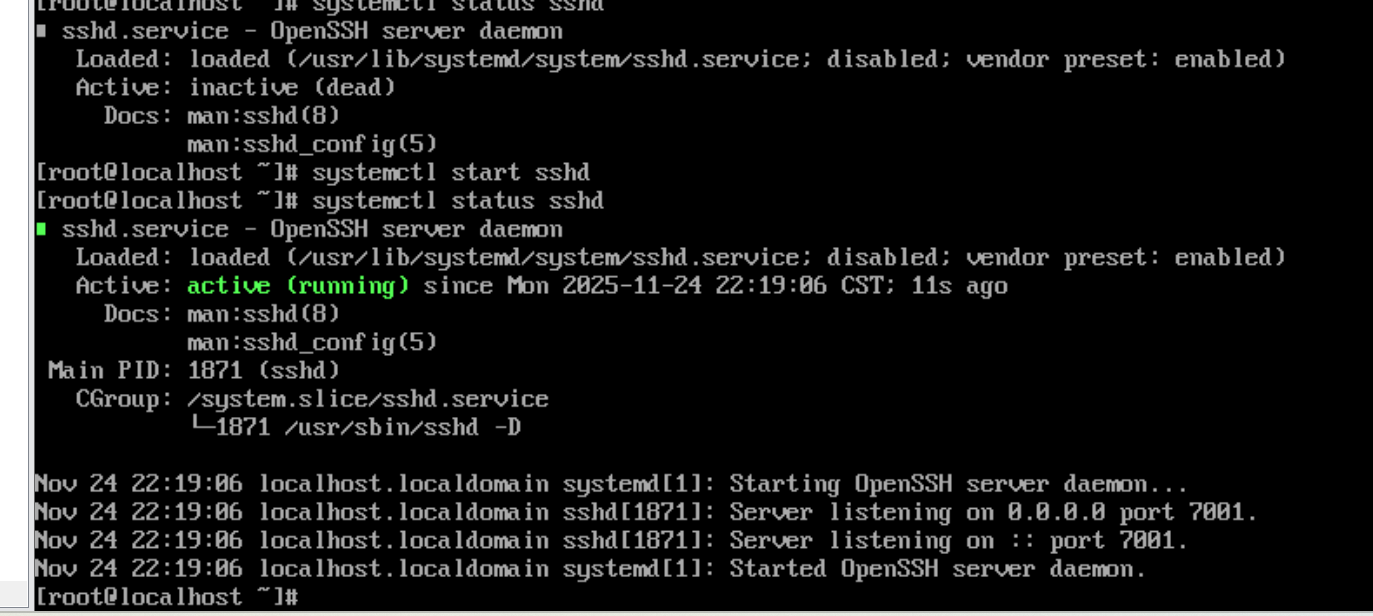

15. Web.01中的ssh端口号是多少?(格式:8080)(4分)

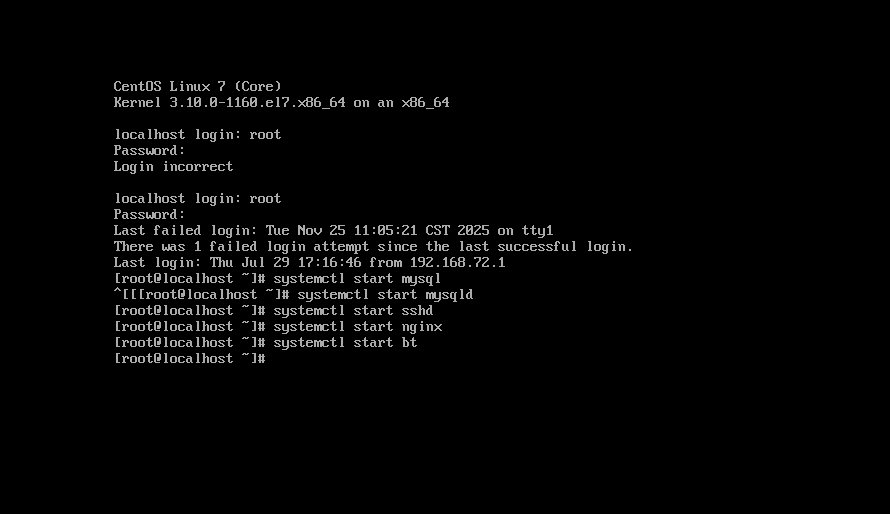

问端口号,直接输入命令

systemctl status sshd

噢还没开啊那我们先启用一下systemctl start sshd

好这回开了,开在7001上了,答案是7001

- 我干了我真的都干了就是开不起来!!!!!我要maren了

- 复刻下

- 真无语了为什么现在就成功了啊我没辙了

- 不管了玄学了有点

- 。。。找到原因了命令少打了一个d【因为准备的时候学到kali开ssh方法但是都没有d。。查一查】

- ssh还是得加网卡才连的上。。

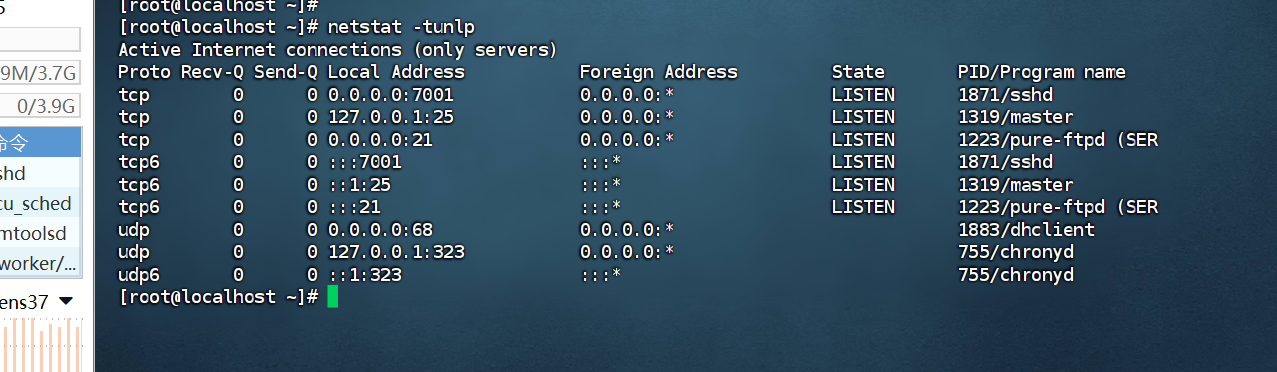

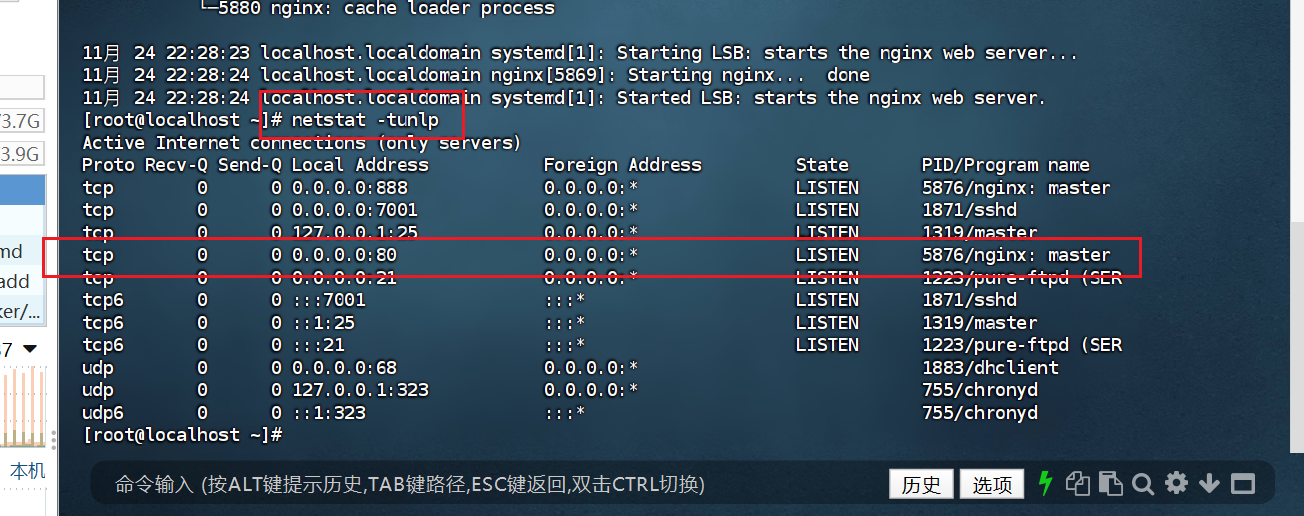

16. 80端口所对应的服务是?(格式:apache)(4分)

netstat -tunlp发现压根就没有80端口开着- 这比赛快把我所有学到过的命令全用上了,出题还是很厉害的。。但我个蠢货到现在还是不知道为什么搞不起来ssh

- 这个考试倒是看到了猜了下

- 开nginx命令不知道,记录下

systemctl start nginx |

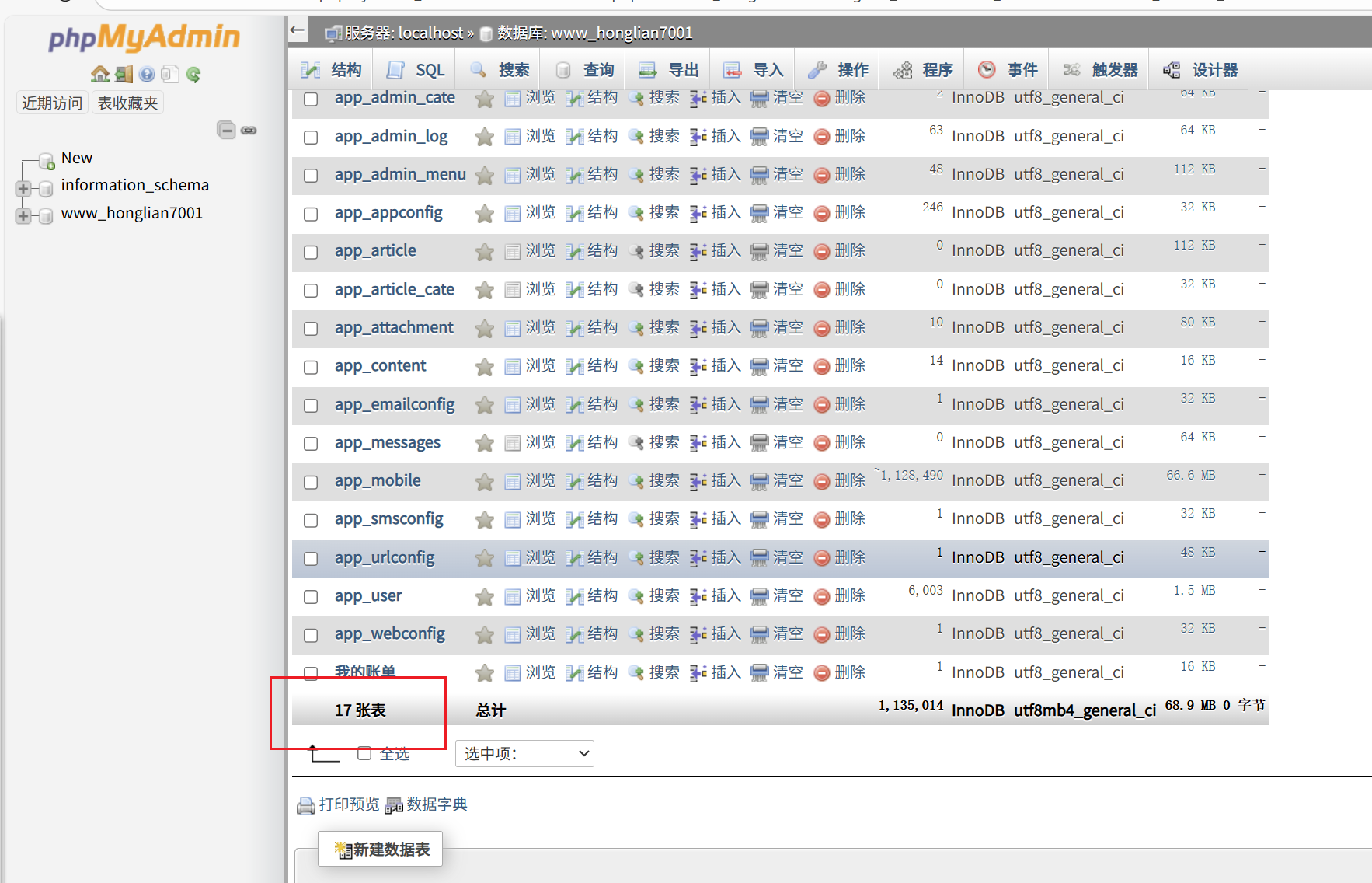

19. 该数据库名下有多少张表?(格式:55)(4分)

-

bt default启动宝塔 -

死活当时连不上,怀疑端口范围问题,还是当时没反应过来,下回一定要记住加网卡,留个

ip a的截图就行了 -

bt 5改密码 -

超级奇怪我把联网的网卡改198.110.1了shh就能连上198.110.1.111了莫名其妙

-

不是我都没用我改的8用的原来的2…受不了了

-

sq学长五分钟解决。。。。太强了

总结:

- 连宝塔

systemctl start sshd |

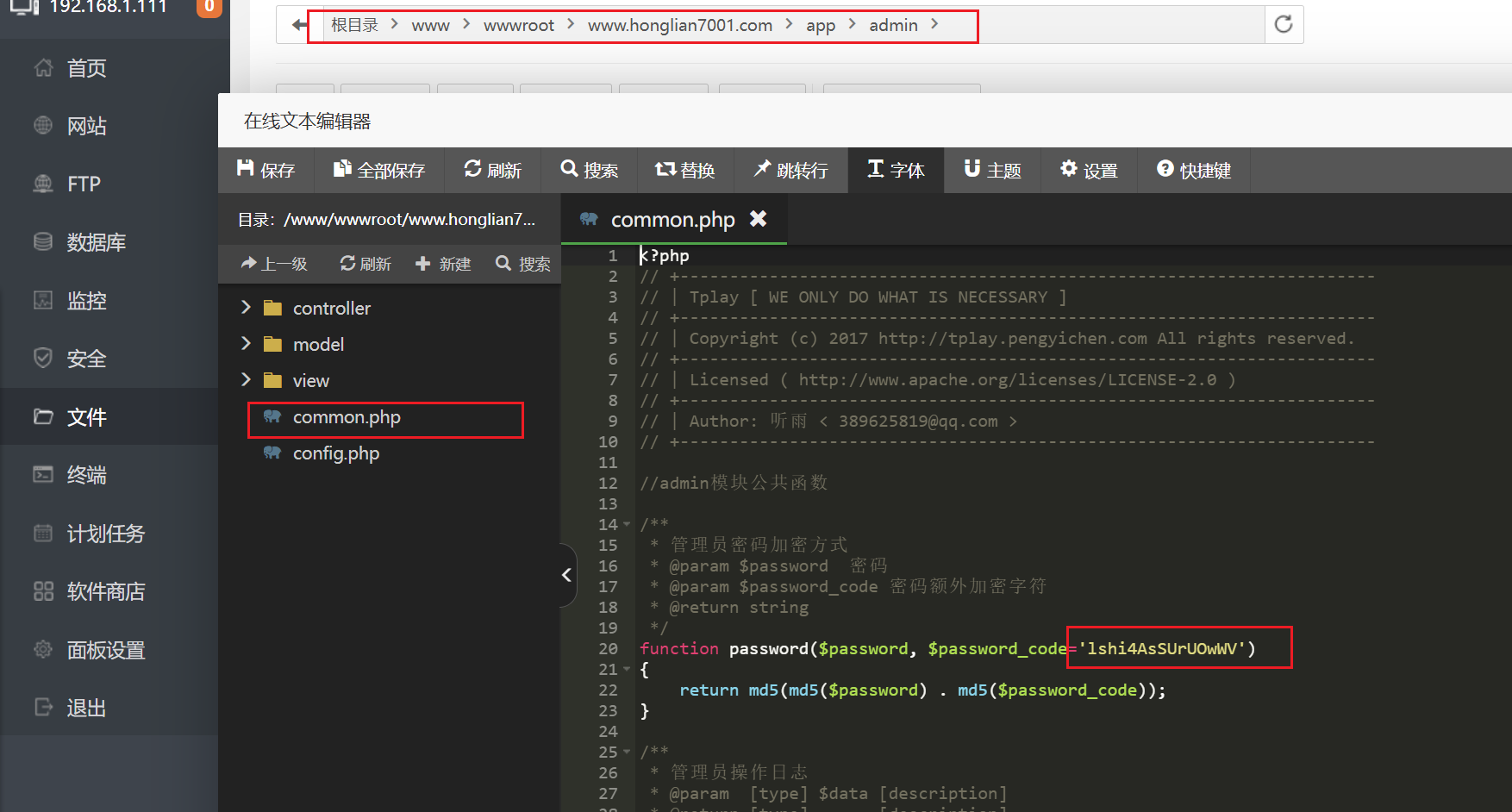

20. 该网站后台登录密码的密码额外加密字符是?(格式:ijia62asdz)(6分)

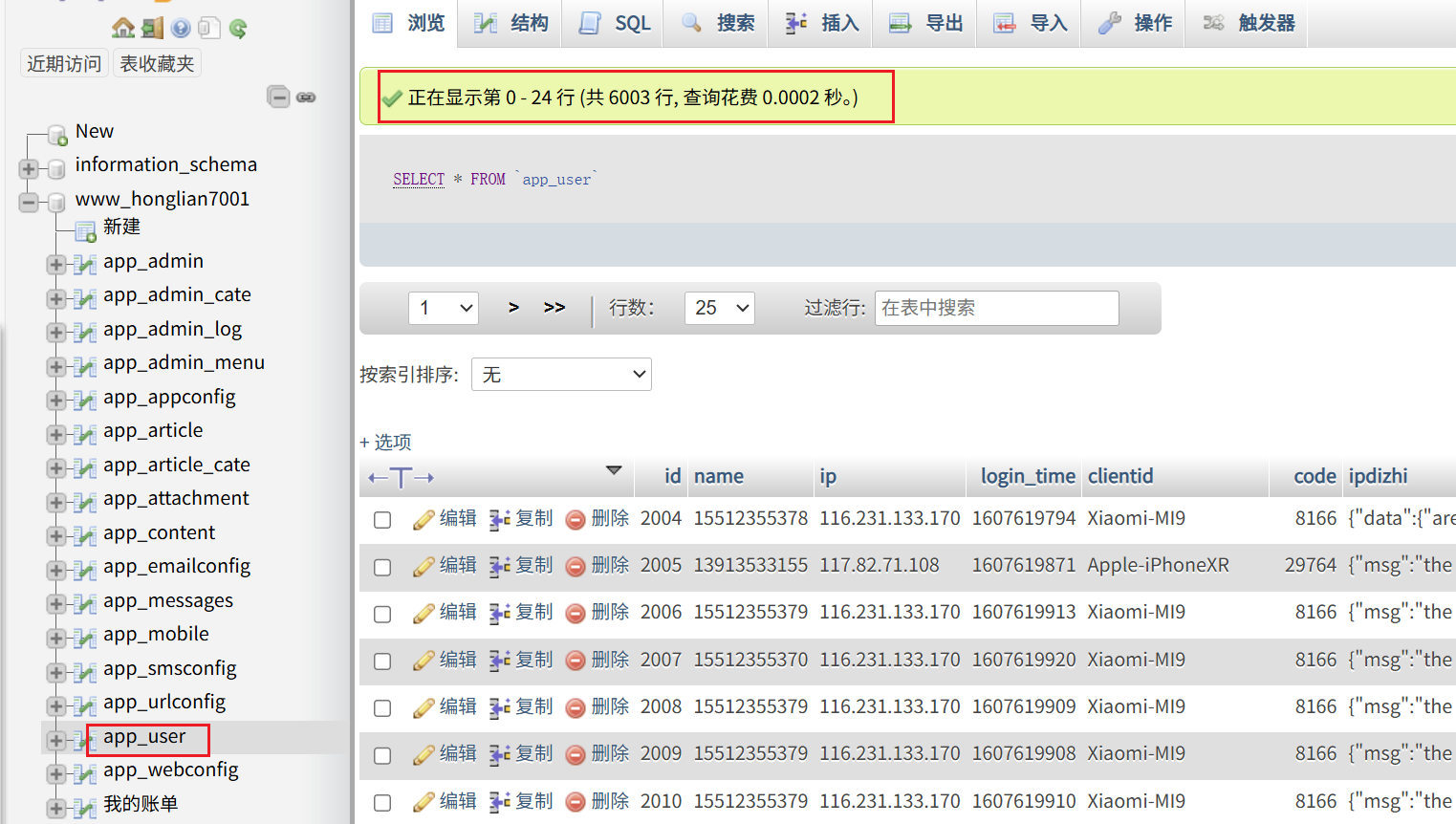

21. 在网站后台查看到的完美通讯app有多少用户?(格式:1234)(4分)

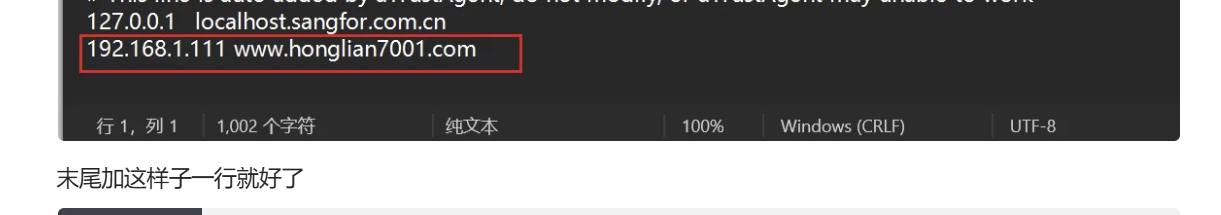

- 域名还没有正式解析到我的IP

- 所以改host+放行端口80

- 其实就是以管理员身份来运行了C:\Windows\System32\drivers\etc\hosts

- 密码算下123456 md5加上20题答案md5 再md5

22. 完美通讯app的登录邀请码是?(格式:1234567)(4分)

ctf

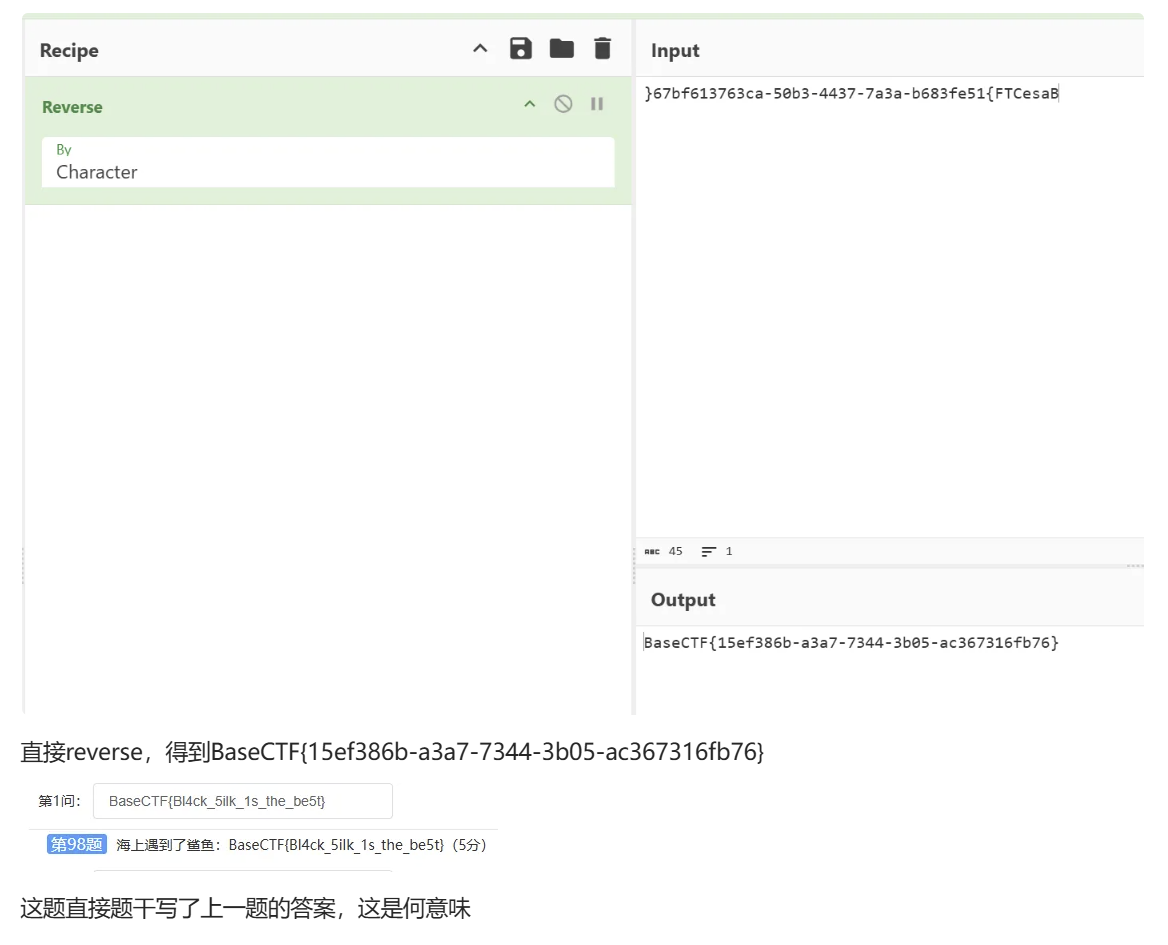

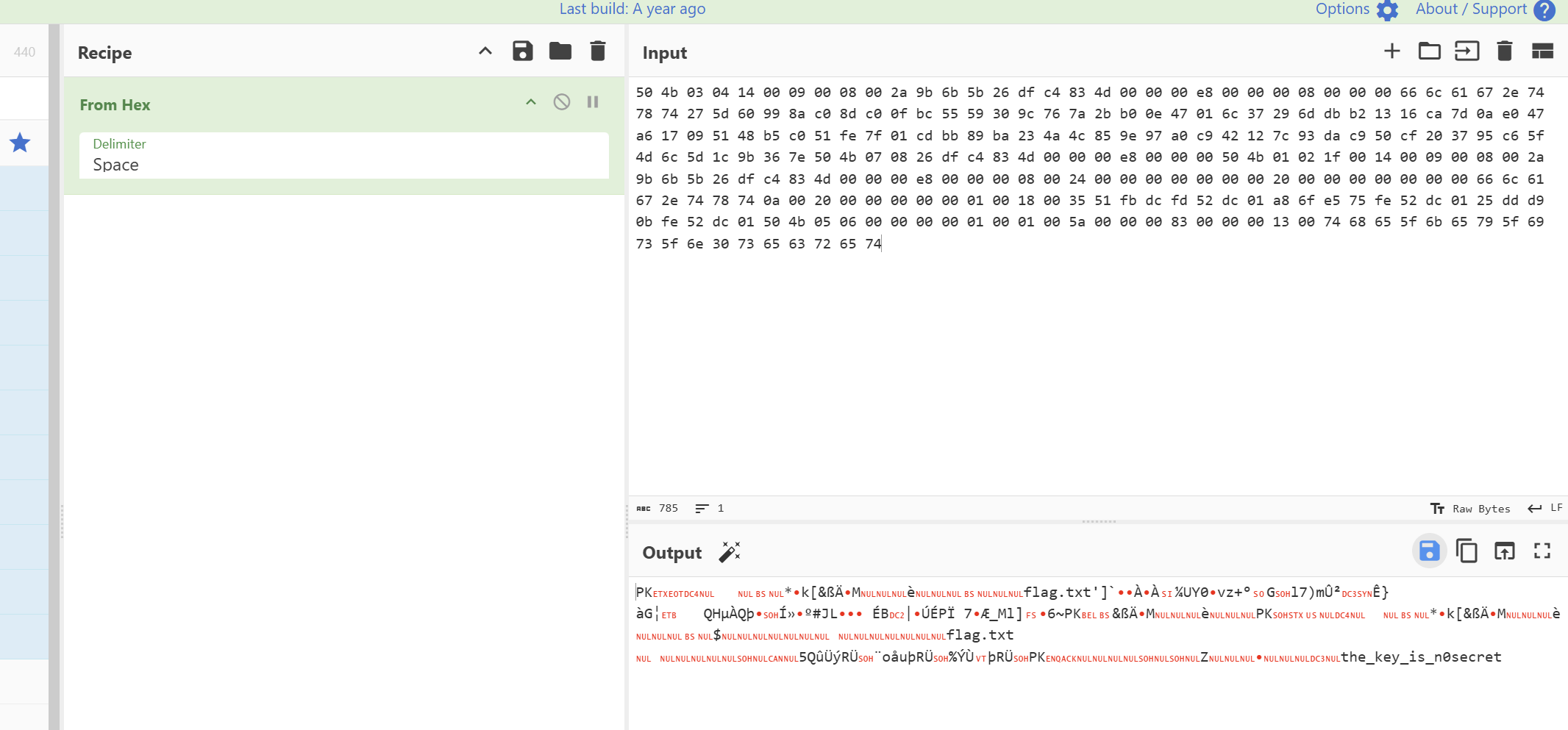

6. 海上遇到了鲨鱼

- 当时手动搞的,记录下厨子还有这功能

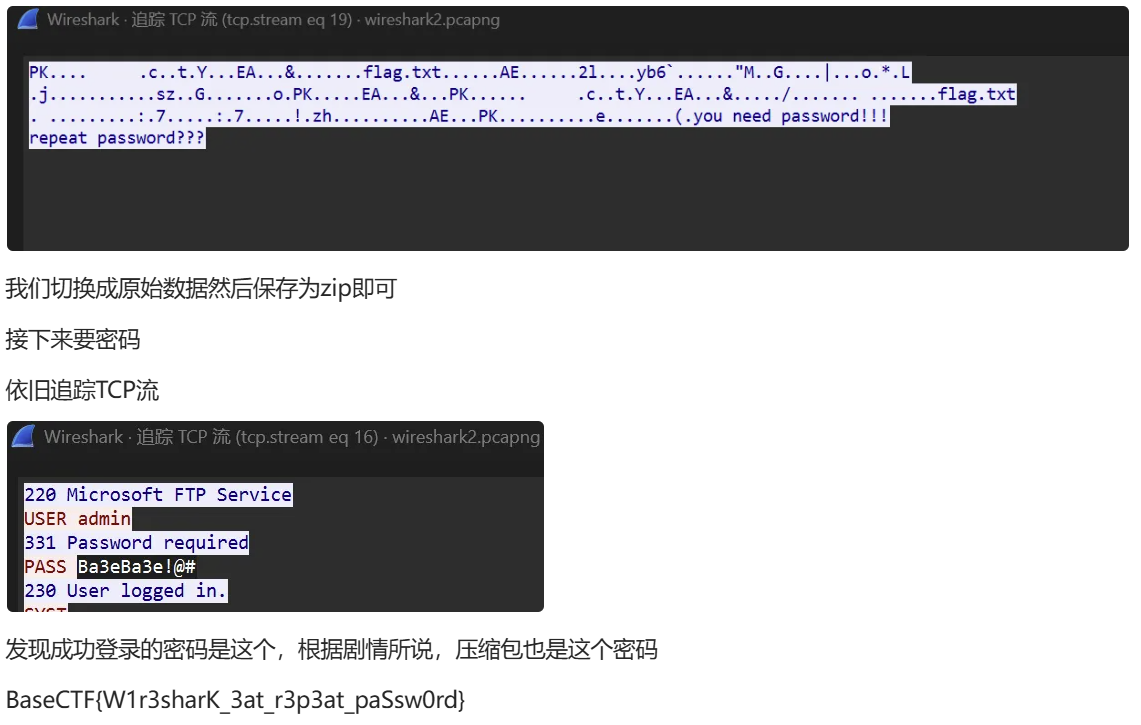

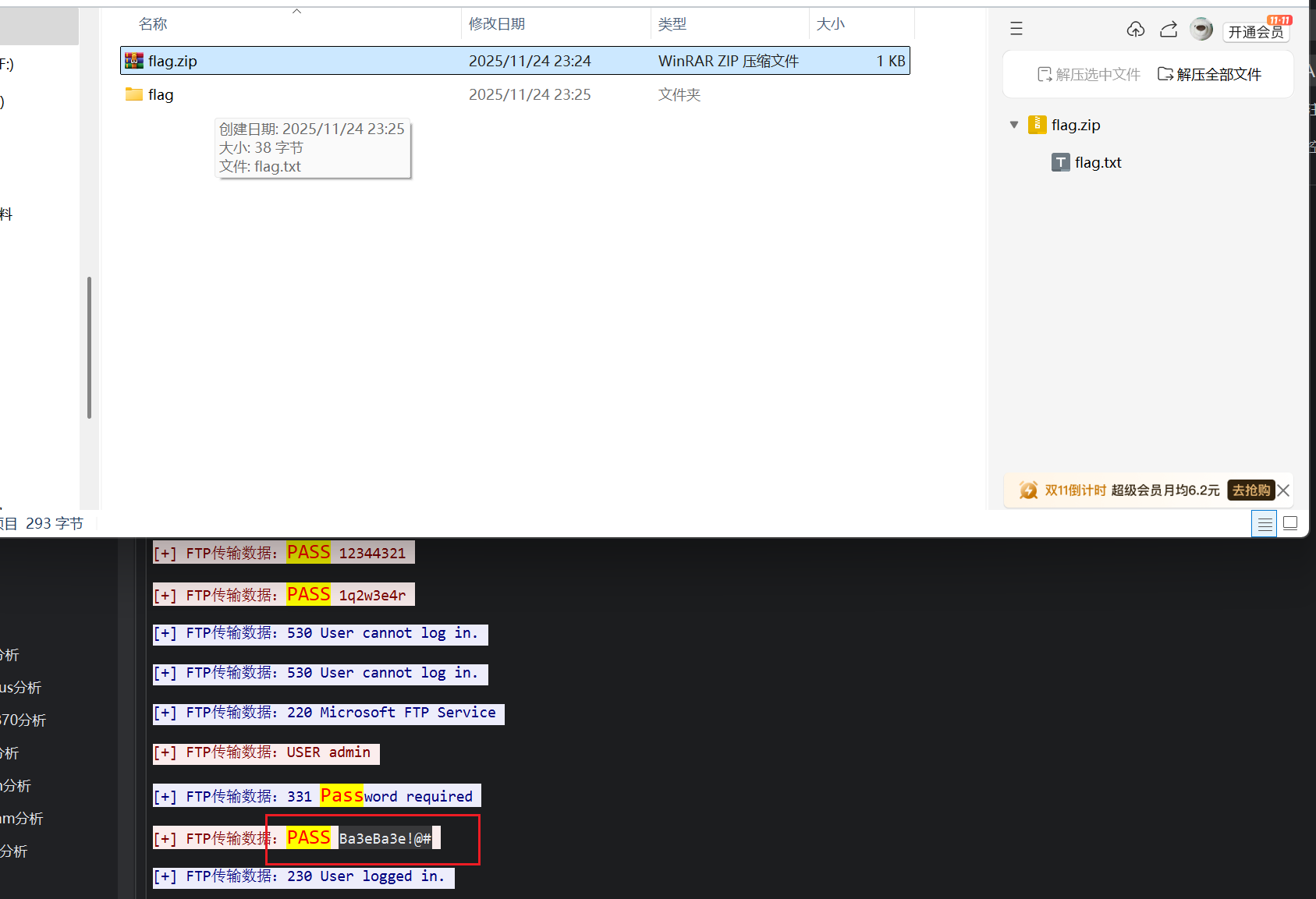

7. 海上又遇了鲨鱼

- neta解法

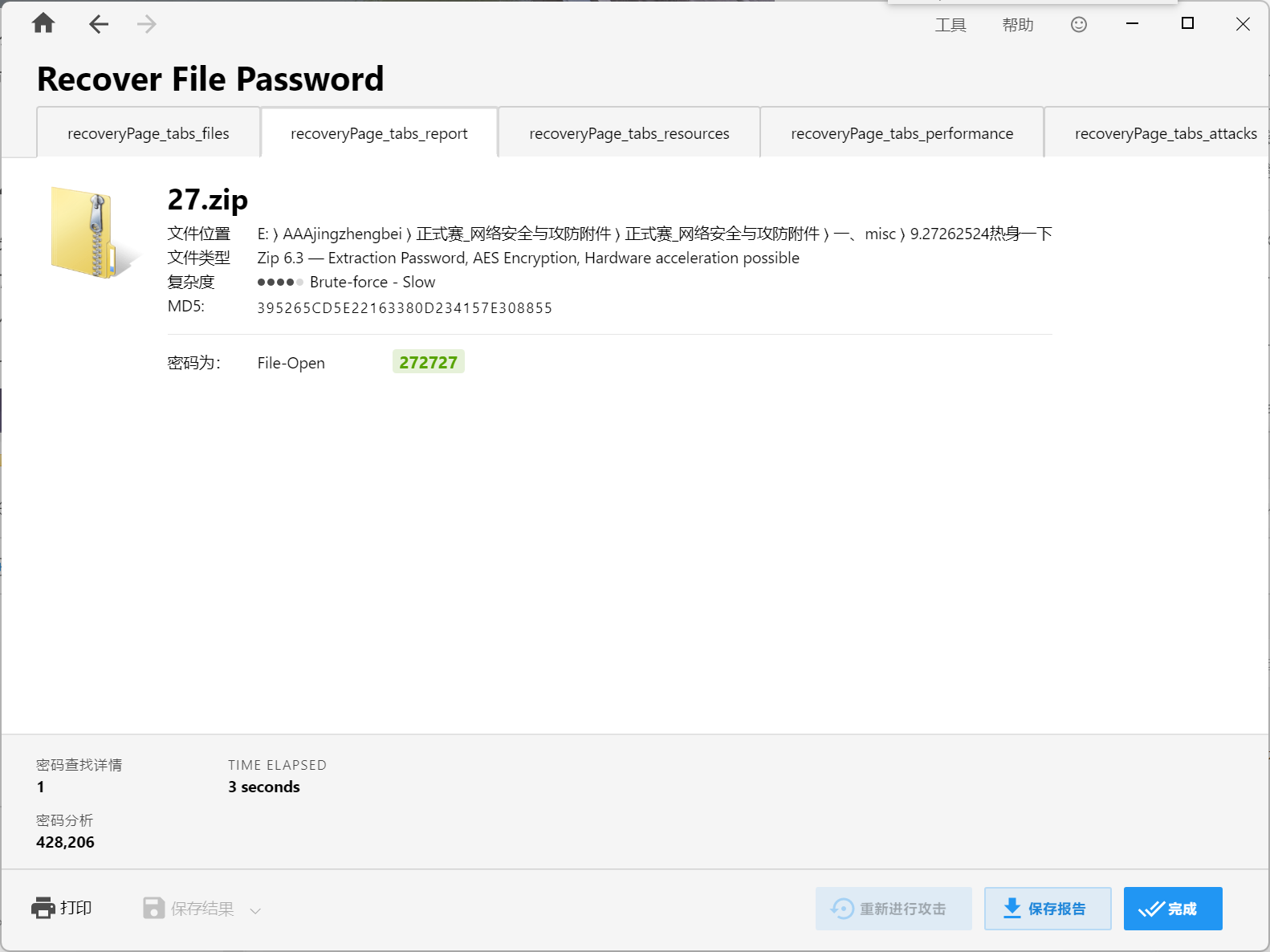

9. 27262524热身一下

- 当时用另外个爆破软件。。。下回记得换软件多试试

import os |

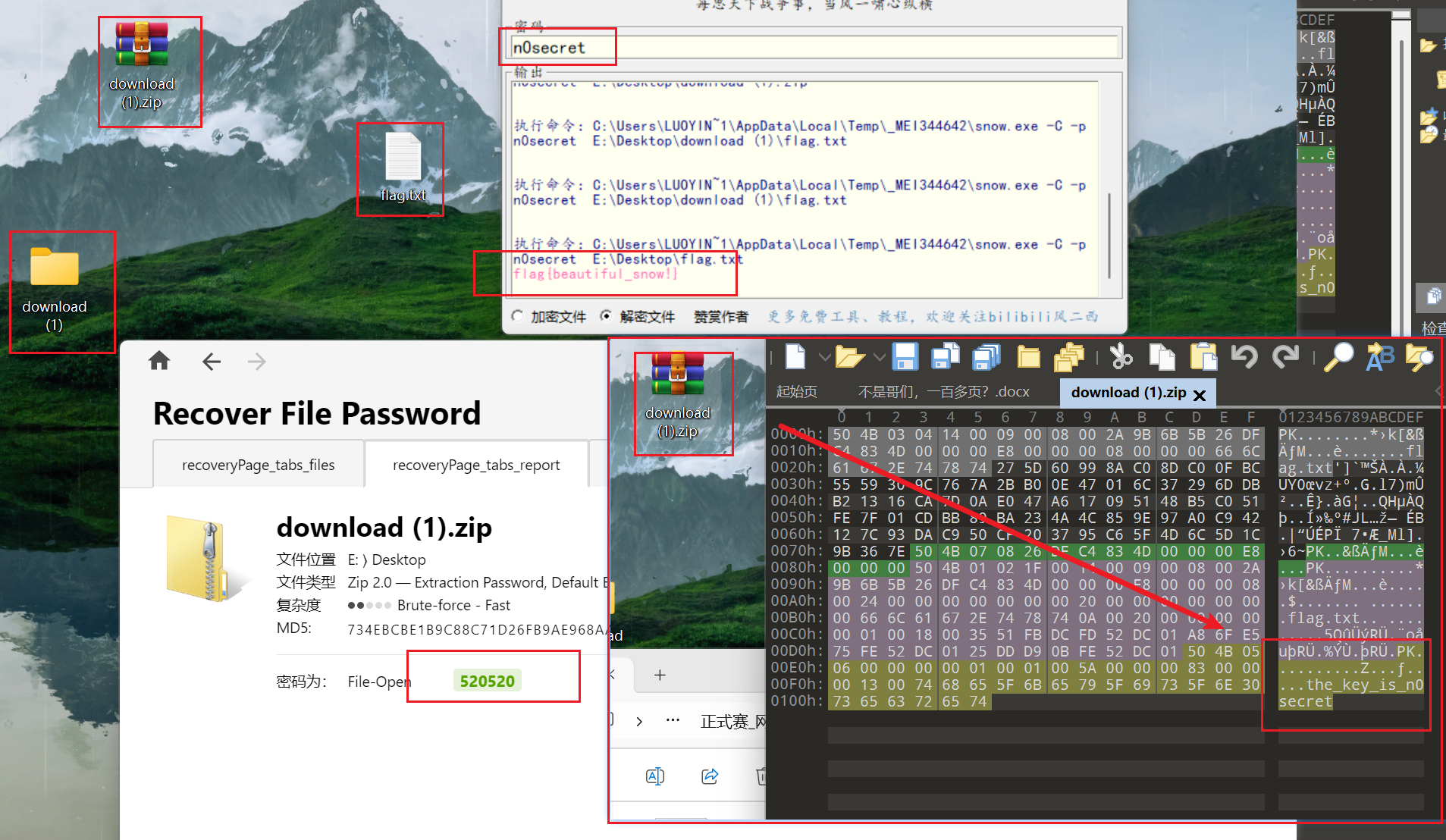

10. 反方向的雪

- 我直接全部翻转,损坏压缩包,所以还是得只翻转文件尾内容,不死心,再试试

- 死心了

def reverse_hex_pairs(hex_string): |

- 另存zip

- 爆破520520

- 服气了

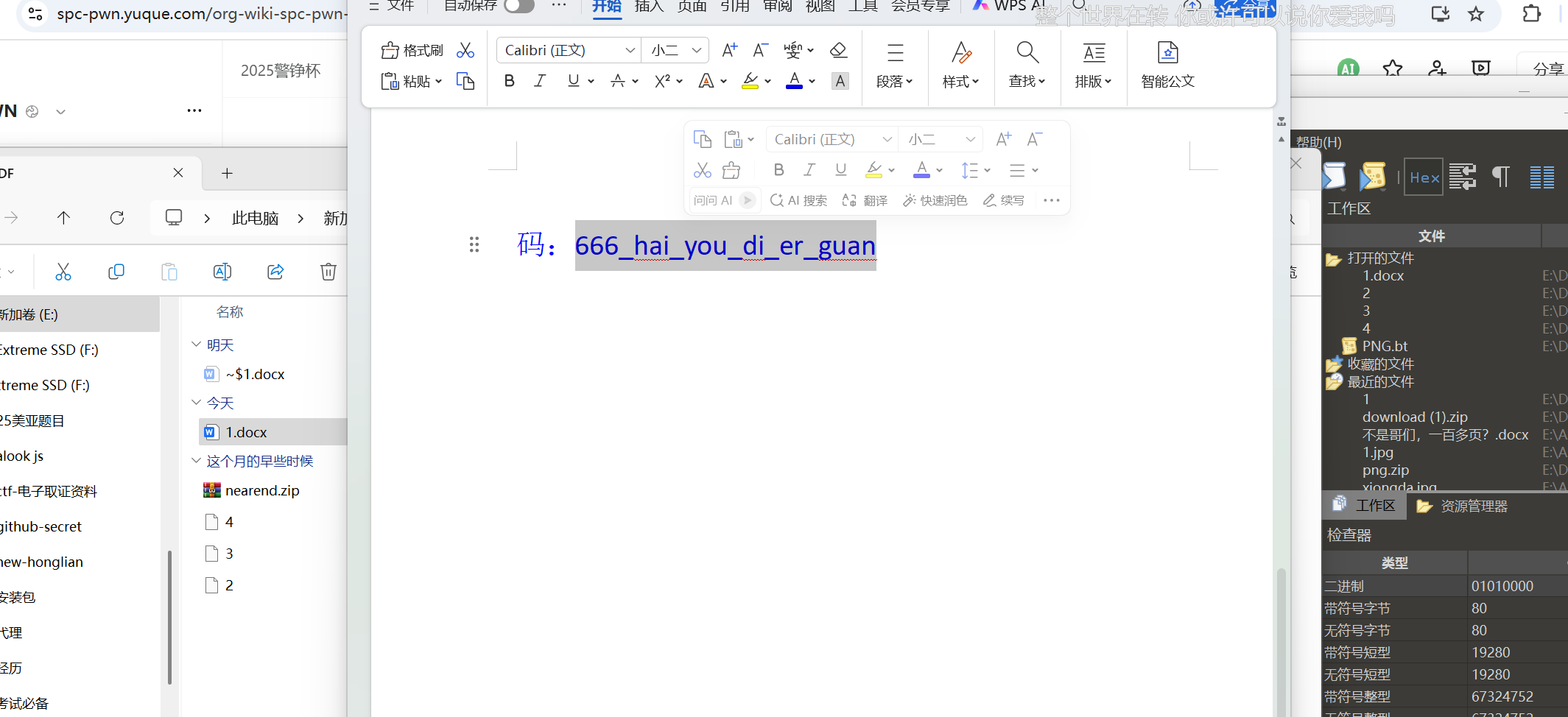

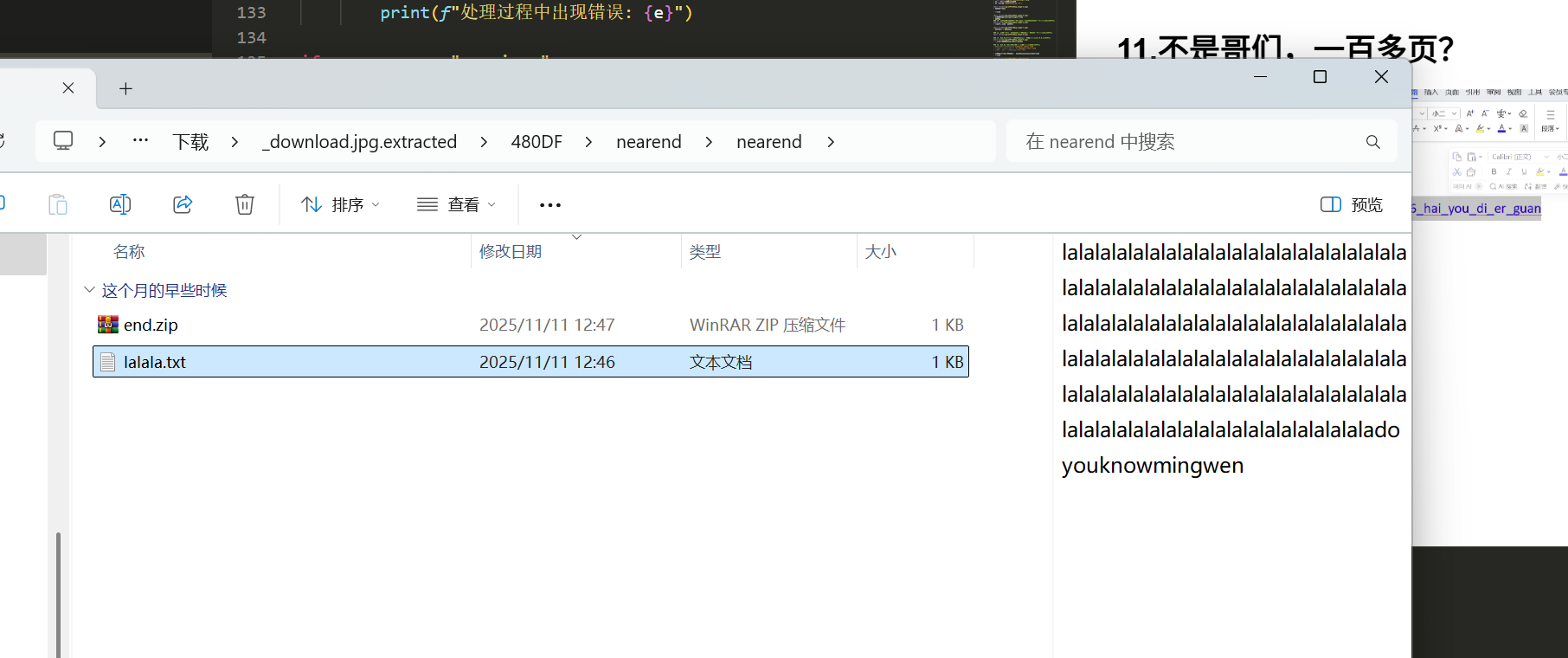

11.不是哥们,一百多页?

- 没辙了后面再搞

E:\Downloads\_download.jpg.extracted\480DF\nearend\nearend

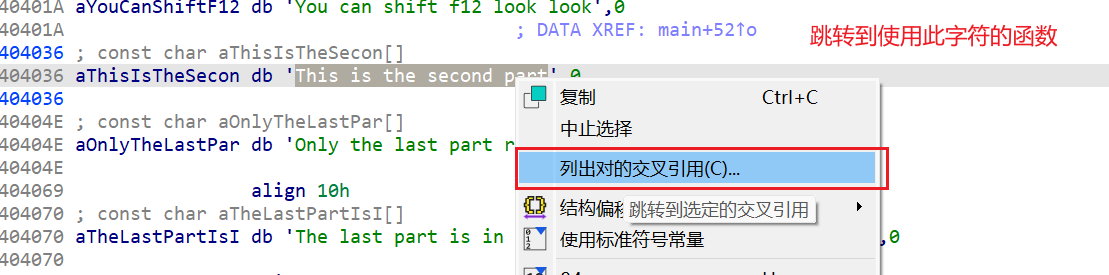

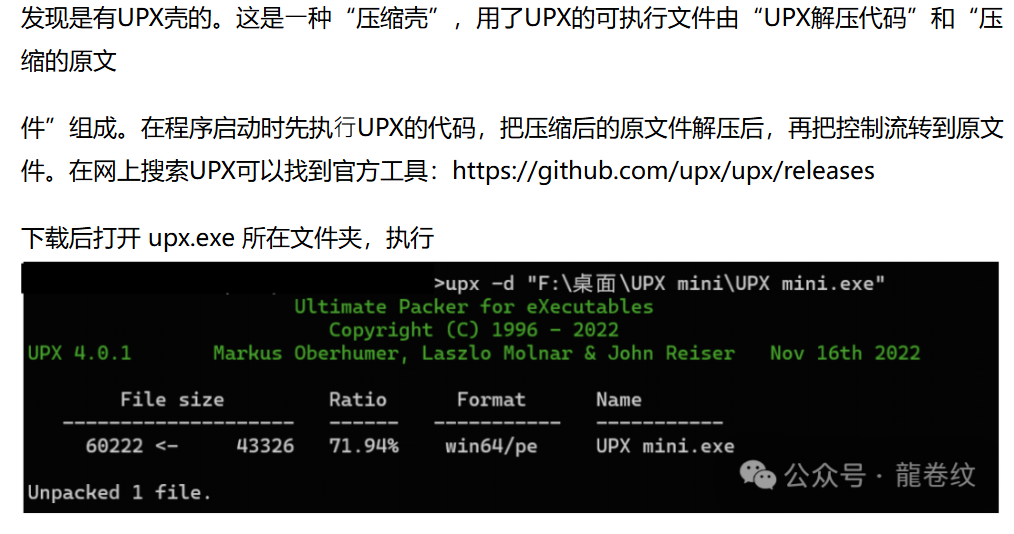

reverse

- upx脱壳

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 落殷回的博客!

评论