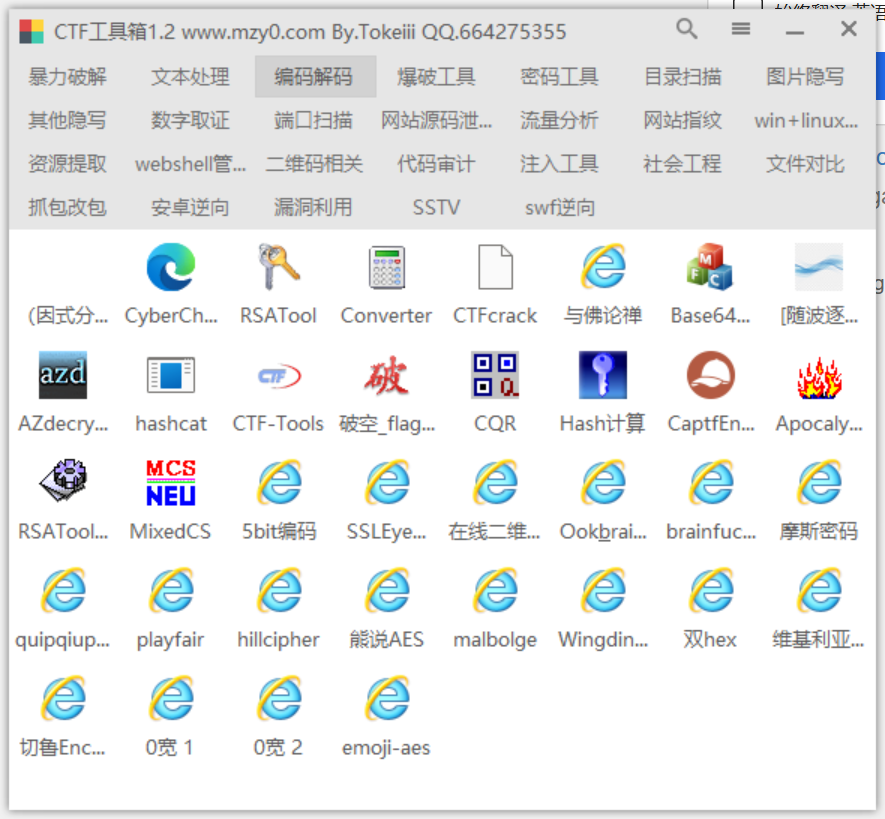

【软件】ctf工具箱

stegosaurus

python3 -m stegosaurus encode.py -r |

图片隐写

cloacked-pixel

A:\ctftool\图片隐写\cloacked-pixel-master\cloacked-pixel-master>conda activate python27 |

二维码相关

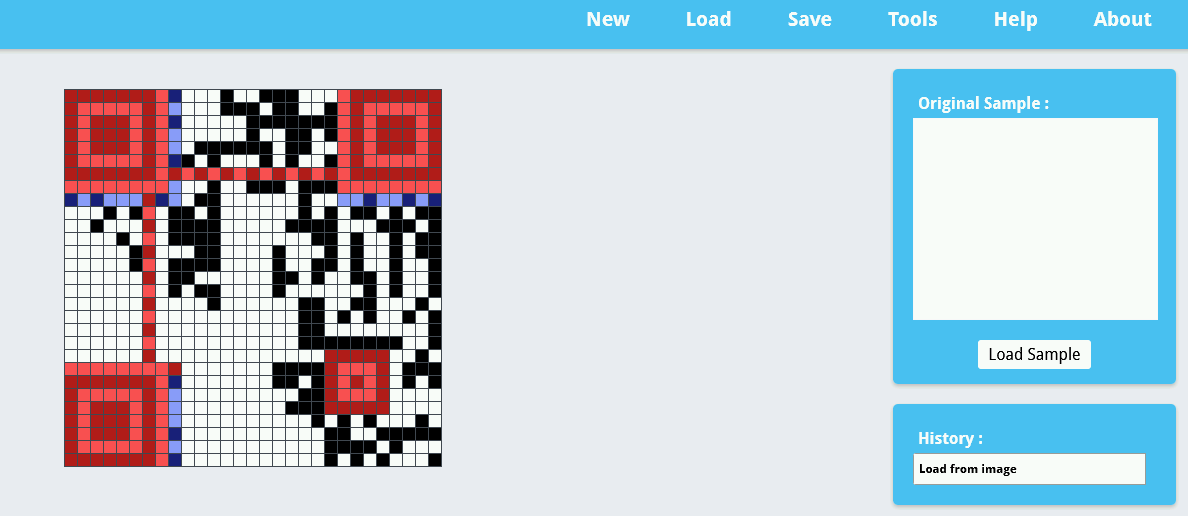

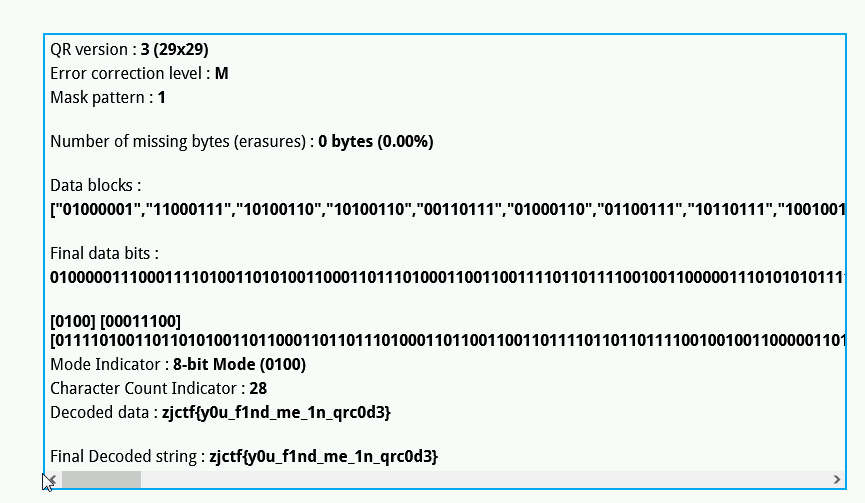

从github上将qrzybox-master下载下来,将index.html文件拖入浏览器中打开,然后点击“new project”–> “import from image”,然后将“恢复固定格式.png”导入:

然后点击“tools”–>“Extract QR information”,即可恢复数据:

使用py启动器指定python版本运行脚本

Windows 自带 Python Launcher,可通过版本号调用:

py -3.10 myscript.py |

- Z3求解器

pip install z3-solver |

- Burpsuite

- 右键发送到repeater

webshell

sqlmap

- cmd打开

python sqlmap.py

简单使用

- GET注入

- 使用-u参数后面接url,url中的参数使用?拼接

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli/?id=2&Submit=Submit" |

- 在运行时会有一些选项让我们选择Y/N,可以直接回车或者按推荐的进行选择(大写字母的即为推荐的)

- POST注入

- 在后面使用

--data=" "来写post参数即可,如

- 在后面使用

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli" --data="id=1" |

- 查询当前使用的数据库名称

python2 sqlmap.py -u"http://127.0.0.1/DVWA-master/vulnerabilities/sqli/?id=2&Submit=Submit" --current-db |

官方文档:https://github.com/sqlmapproject/sqlmap/wiki/Usage

RDP缓存文件

- bmc-tools:该工具用于分析RDP缓存文件*.bmc文件命令如下:

python bmc-tools.py -s "文件路径.bmc" -d 输出路径 |

- RdpCacheStitcher:该工具实现对上一步生成的*.bmp图片文件进行拼接:

文本处理(文件里叫“文本编辑器”)

- 010Editor

- winhex

- ctrl+n新建文件

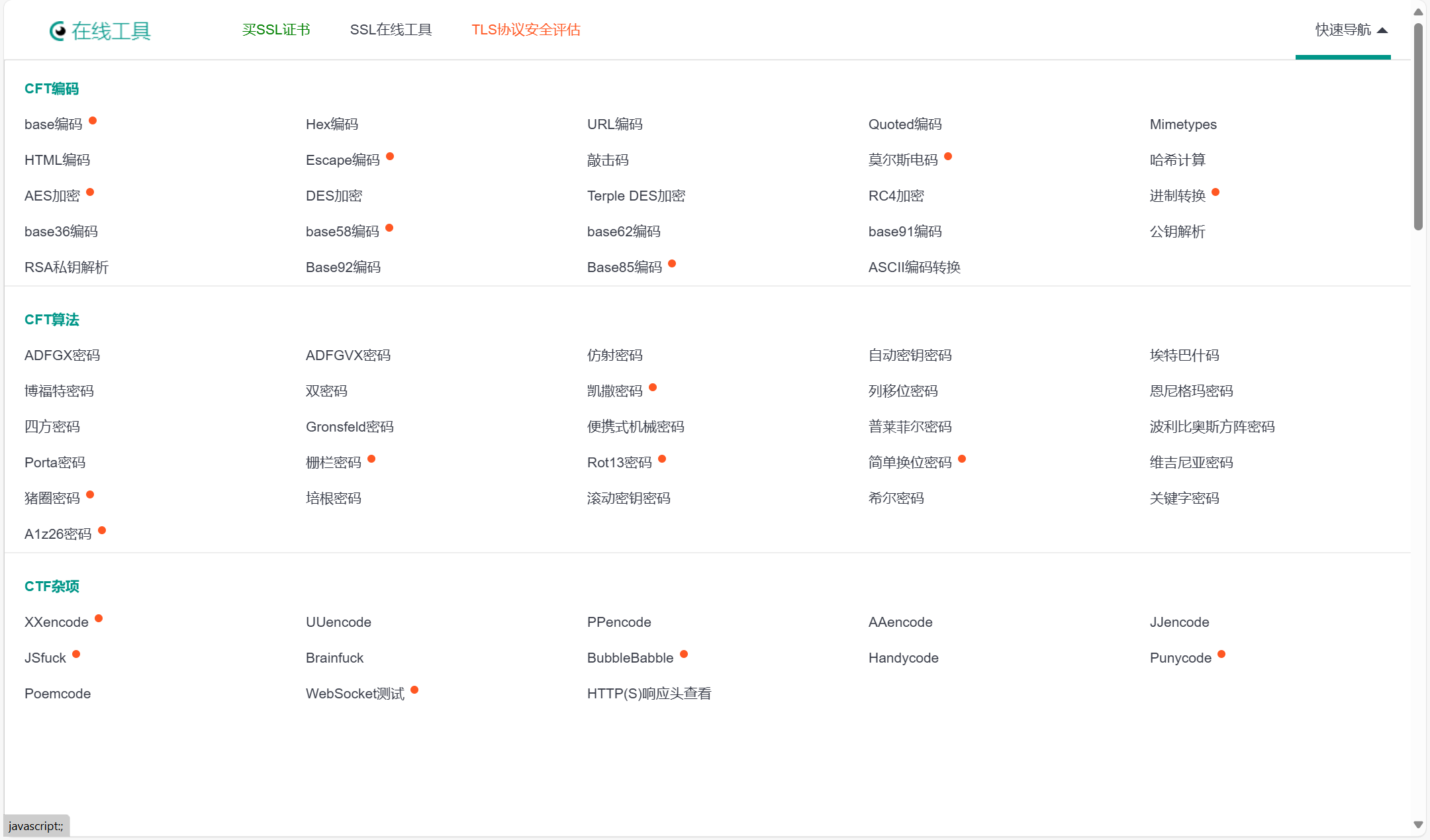

编码解码

- 因式分解(yafu打开cmd使用,

- 分解因数n:

.\yafu-x64.exe "factor(n)" - bilibili速成crypto视频学习笔记

- RSA常见脚本:

- 分解因数n:

from Crypto.Util.number import * |

- CyberChef:解码编码插件,有搜索功能,魔法棒好用

- 随波逐流7.0

- 轩禹RSA

- 与佛论禅(字面意思)

- AZdecrypt:Z340黄道十二宫密码破解软件

使用:python移位+软件左框输入解密

s = ''' |

- hashcat:cmd命令工具,具体用法是:右键打开文件位置然后打开此处cmd,kali中自带!!!

- https://cloud.tencent.com/developer/article/2187201

- 嗯,不是我现在用得上的高级东西,先浅放个使用方法网页,网页打不开去image文件夹找图片。

- https://www.cnblogs.com/Junglezt/p/16044372.html

- 后面搜索到的使用文档

- RSATool:网上没找到,遇到题目再说

- Converter:功能有点鸡肋,尝试一个题目,直接卡死了

- CTFcrack:额离谱旧电脑显示皮下是stegsolve,实则是解码工具(后续再补充

- CTF-Tools(原按钮失效,已删除重新添加exe文件可使用)

-

Base64(字面意思)

-

破空3.3

- 功能:

- 查找到flag其他模式可以右键转换(结果去哪了还不清楚)

- 文件可以直接拖进去

- 注意:

- 关键字编码即将flag的base64编码、16进制一起搜索,但只对字符格式有效;

- 网页查找智能用正则匹配

- 功能:

-

CaptfEncoder:解码编码,有搜索功能

-

Apocalypso:解码编码

-

RSATool2v110:

- P、Q、R、D、E 分别就是 RSA 算法中的 p、q、N、d、e,右上角选择进制,注意:e 只有十六进制可用,左下角有一个 Factor N 的按钮,这是分解 N 的意思,点一下,会自动开始分解因数,得到 P、Q,Calc.D是计算按钮

-

MixedCS:DES加密软件

-

5bit编码:字面意思

-

SSLEye:编码解码工具,没有搜索功能

-

在线。。。:字面意思

-

Ookbrainfuck:两种编码在线网站

- Ook! has only three distinct syntax elements:

- Ook. / Ook? / Ook!

- Brainfuck语言用> < + - . , [ ]八种符号来替换C语言的各种语法和命令

- Ook! has only three distinct syntax elements:

-

brainfuck:字面意思吧但网页看不懂怎么操作

-

摩斯密码:好像打不开。。

-

quip词频分析:Quipqiup 是一个快速且自动化的密码求解器 by 埃德温 奥尔森。它可以解决常见的简单替换密码在报纸上,包括像 Cryptoquips 这样的谜题(在哪个词中边界被保留)。(遇到题目再说咯)

-

Playfair:(字面意思Playfair解码网站)

-

hillcipher:同上

-

malbolge:Malbolge 由 Ben Olmstead 于 1998 年发明,是一种深奥的编程语言,旨在尽可能难以编程。事实就是这样:-)(什么鬼东西哦编程在线网页?

-

Wingdings:将常规英文文本转换为可复制和粘贴的 Wingdings 文本

-

双hex:(字面意思two hex解码网站)

-

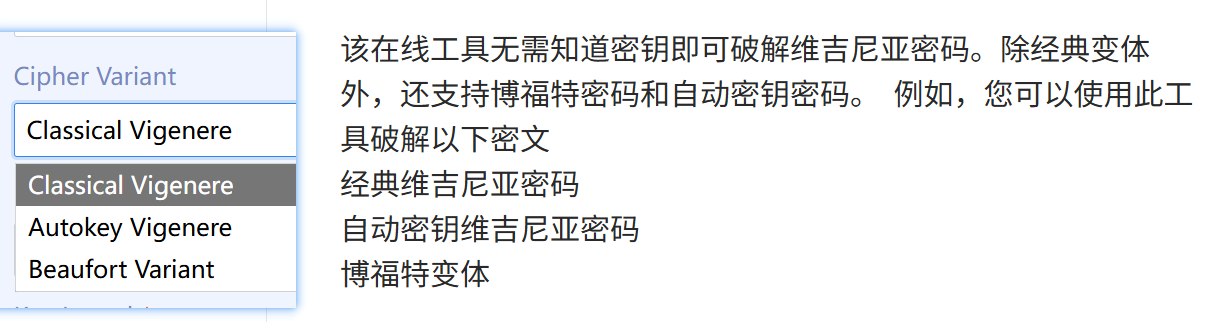

维吉利亚:

- 0宽1、0宽2、emoji-aes:打不开

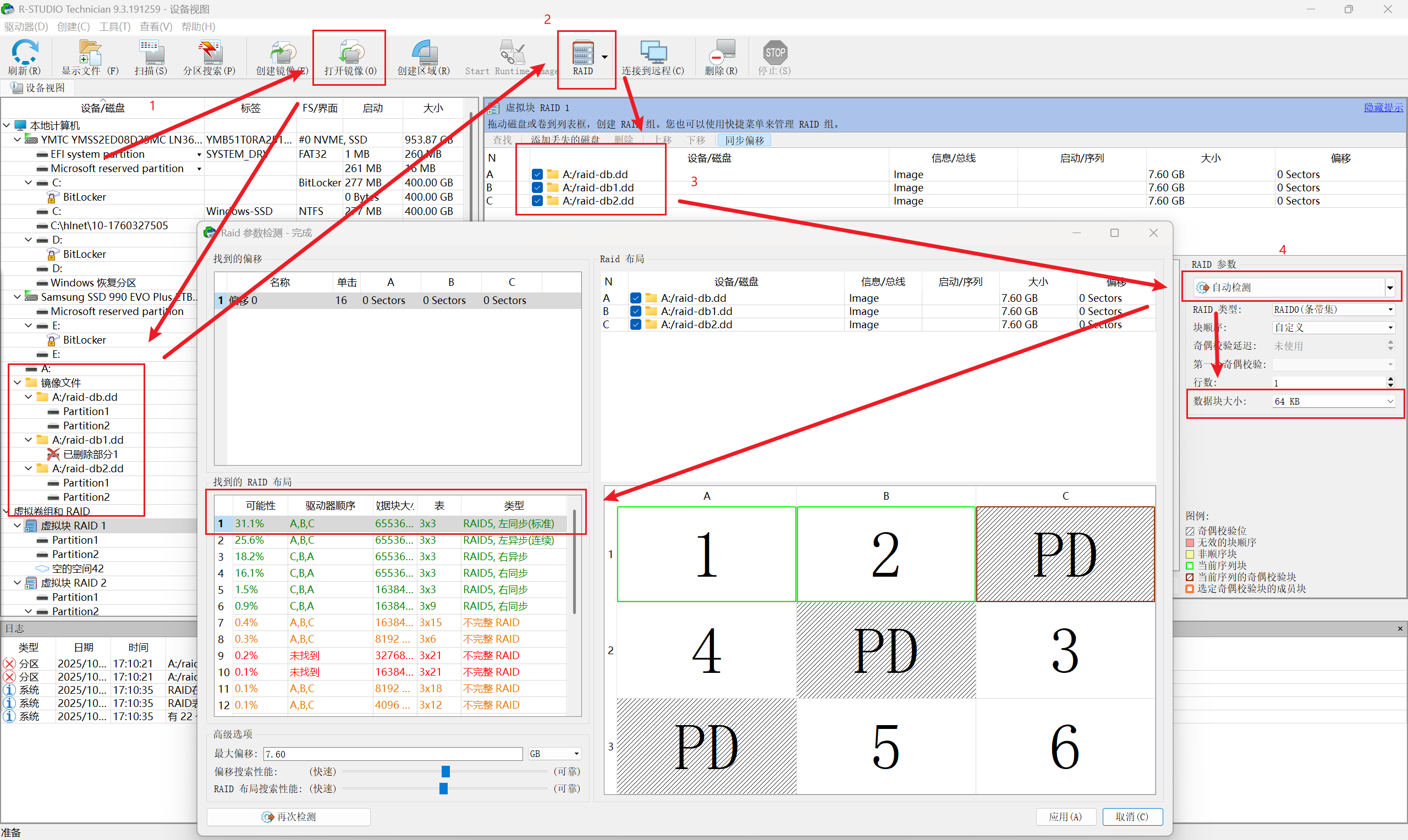

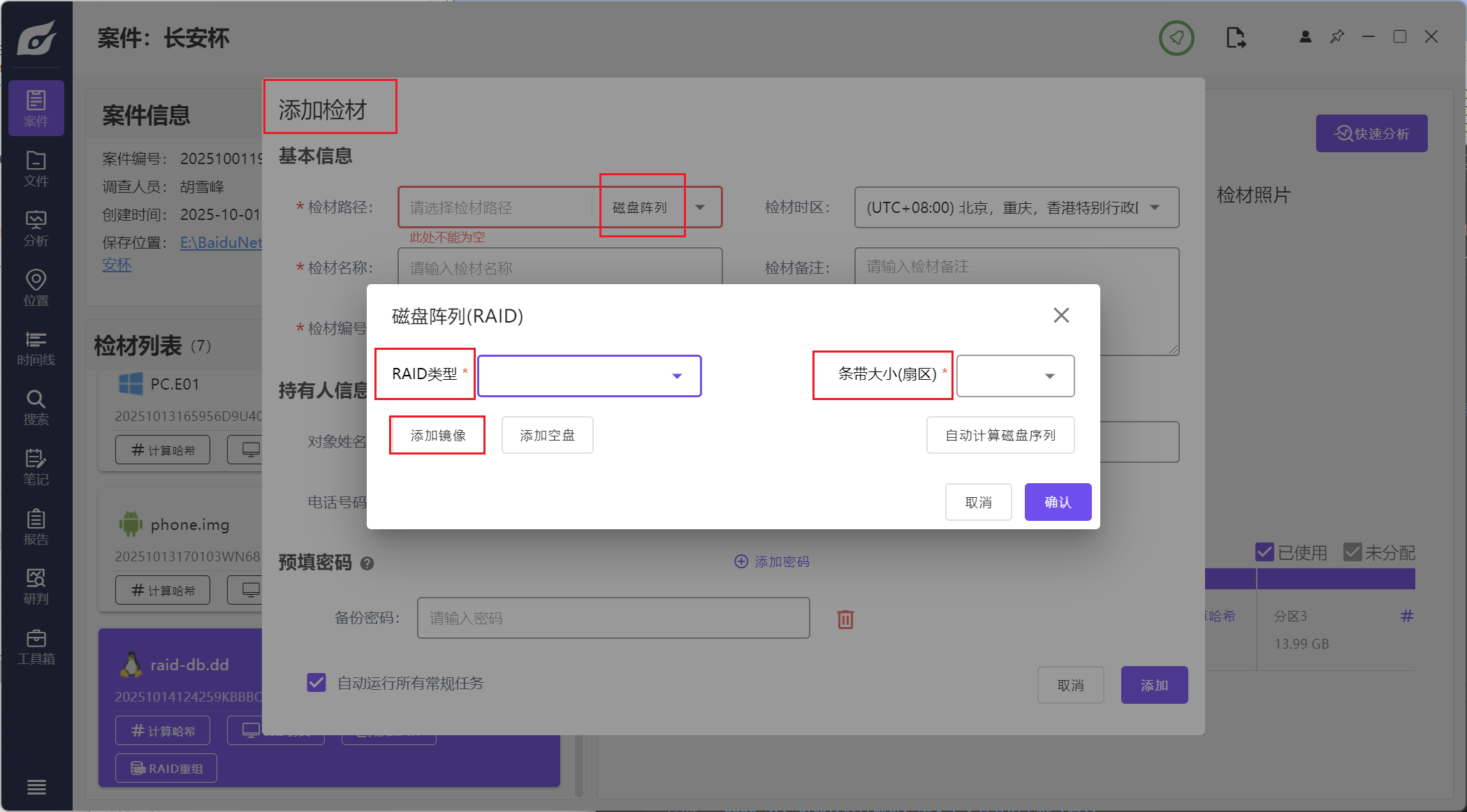

RStudioProtable

- 打开镜像导入文件,新建虚拟快RAID和自动检测,拖拽镜像文件,自动检测

- 火眼依据信息导入

lovelymem

- pid:v3-window.pslist

- 汇出指定PID的程序:window.cmdline-右键导出为可执行文件vol3

- hash:lmhash(已废弃),nthash(现用)

- 自带命令行工具 EvtxECmd.exe,用于处理 evtx 文件

- 将 evtx 文件转换为 CSV 格式

EvtxECmd.exe -f "C:\Temp\Application.evtx" --csv "c:\temp\out" --csvf MyOutputFile.csv |

- 将 evtx 文件转换为 JSON 格式

EvtxECmd.exe -f "C:\Temp\Application.evtx" --json "c:\temp\jsonout" |

- 指定日期范围进行处理

EvtxECmd.exe -f "C:\Temp\Application.evtx" --csv "c:\temp\out" --sd "2023-01-01 00:00:00" --ed "2023-12-31 23:59:59" |

backdex

- 模拟器里已经下载,分32和64位,反编译要区分是哪种

身份证归属地查询软件

die

- 查看exe文件使用的编程语言

- 基址

- 编译时间

watermark

- 隐形水印加密

CTF-neta

- 流量抓取输入记录

暴力破解

- Ziperello:暴力破解zip文件密码/字典/模板,但没有字典只能破解六位密码

- pkcrck不知道为什么电脑不能打开可能是win32版本所以打不开,但网上没找到其他版本的(待)

- ARCHPR:暴力破解/字典/掩码(不确定的地方打上?就行)

爆破工具

- bkcrack

bkcrack -C encrypted.zip -c cipher -P plain.zip -p plain

-c 提取的密文部分

-p 提取的明文部分

-x 压缩包内目标文件的偏移地址 部分已知明文值

-C 加密压缩包

-o offset -p参数指定的明文在压缩包内目标文件的偏移量

- Bruter:爆破密码,ip+user用户名+dictionary

- John:使用方式看下面网址,打不开看images文件夹,kali自带

https://www.cnblogs.com/Junglezt/p/16048189.html - phpMyAdmin:字面意思暴力破解用户名密码

- t00ls:看不懂搜不到跳过

- 。。。都看不懂,遇到题目再说好了

密码工具

(太多了bushi先放着)

目录扫描

dirsearch

-

虚拟环境

.\dirsearch_env\Scripts\activate.bat -

pip install cryptography==3.4.8 -

使用方法:

python dirsearch.py -u http://xxxx # 日常使用 |

- 参考:https://blog.csdn.net/m0_48574718/article/details/129244162

- 发现小妙招:(ai搞的)

Windows 下最简单、最干净的做法:把dirsearch.py包装成一个可执行的dirsearch.bat,扔到已经存在于 PATH 的目录里。三步搞定,无需管理员权限,也无需改系统环境变量。

-

新建一个文本文件,写入下面一行

(注意路径换成你自己的,两边引号保留):@python "A:\ctftool\目录扫描\dirsearch-master\dirsearch-master\dirsearch.py" %*

-

把文件保存为

C:\Windows\dirsearch.bat

```

保存时**编码选 ANSI**,否则中文路径可能乱码。

3. 现在打开 **新的** CMD / PowerShell,直接输入:

```cmd

dirsearch -h就能看到帮助,和

python dirsearch.py -h完全一样。

搞定!以后在任何目录下直接 dirsearch … 就能跑。