【比赛】2025-TKKCTF

- 纯学习sq学长wp没参赛

reverse

Seal

- die

- file

- arm64的Mach-O可执行文件

- strings

- ida

- 异或

Matzs Nightmare

看看字符串,发现有一堆的mruby,这是Ruby语言的轻量级解释器

和题目中的语言,以及题目Matzs都对应上了,因为mruby的开发者就是Matzs团队

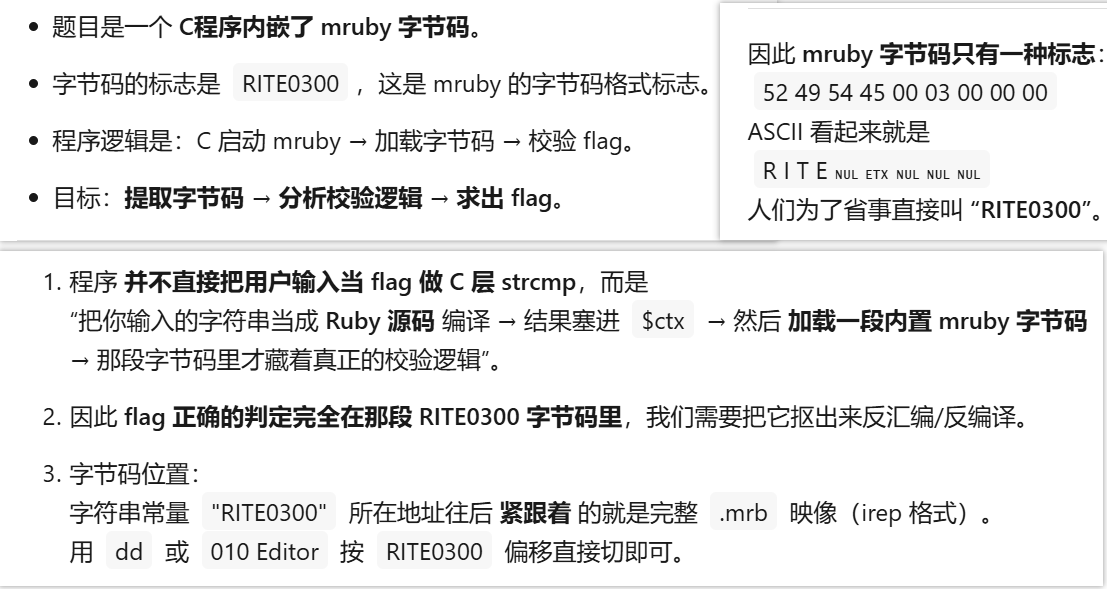

最核心的是RITE0300完美对应 mruby 的字节码格式标志,本题就是一个宿主C程序加上了内嵌的mruby的结构

C语言的那部分主要负责启动mruby,把RITE字节码load进去,然后去进行校验

所以我们的核心就是把这个字节码抽出来,然后看清楚检验flag的逻辑,最后求flag

首先抽出来,利用dd就能抽了

- 看不懂思密达,上ai

int64 start() |

- ok大致了解了

- 找OFFSET:

grep -oba "RITE0300" matzs- 找SIZE:第0x08–0x0B这4个字节

- dd:

SIZE=1118

dd if=matzs of=code.mrb bs=1 skip=$OFFSET count=$SIZE`

- 得到code.mrb字节码

- 看看信息和指令:

mruby -v -d code.mrb

- 哇哦完全看不懂的字节码

- 实战直接扔ai好了

Misc

Game

- 在windows事件查看器中查看evtx⽂件

- lovelymem自带命令行工具 EvtxECmd.exe

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 落殷回的博客!

评论